惡意軟件利用 Captcha 驗證碼藏身

責編:gltian |2019-09-16 16:47:37查詢域名信譽數據庫時,我們收到的結果漏報了,頁面被當成安全的返回。

美國網絡安全初創公司 Cofense 的安全研究人員稱,黑客正運用 Captcha 圖靈測試驗證碼繞過自動化 URL 分析,規避傳統惡意軟件檢測方法。

這種技術使網絡罪犯能夠繞過 Mimecast 等公司的安全電子郵件網關,批量發送網絡釣魚郵件。

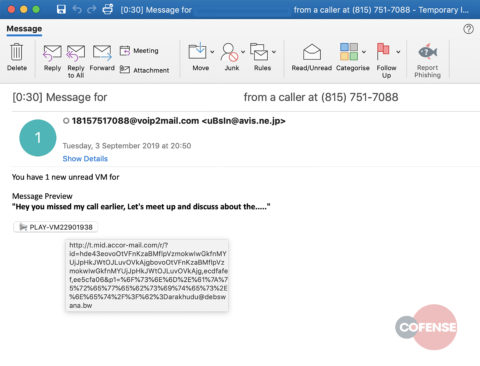

Cofense 在一場攻擊活動中發現了該行為,分析后認為此舉是整個網絡入侵活動的第二階段;黑客一旦獲取到某個員工賬戶的登錄信息,就會以此向其他員工發送電子郵件,盡可能地獲取大量憑證。

這些釣魚郵件聲稱包含來自同事的網絡電話轉郵件語音留言。留言信息本身很簡單,如下圖所示。

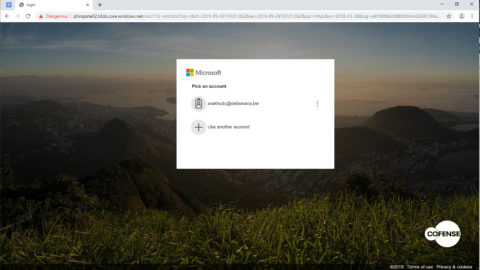

如果有人點擊鏈接以收聽該語音留言消息,就會被重定向到一個網站,要求先進行 Captcha 人機驗證圖靈測試。通過測試后用戶還得選擇一個微軟賬戶登錄。但輸入該登錄頁面的所有數據都被黑客捕獲了。

該黑客操作的高明之處在于,Captcha 驗證測試是在另一個網頁上進行的:點擊 Captcha 按鈕就是通向包含惡意軟件的網頁。在受感染的登錄頁面之上覆蓋一層干凈的 Captcha 驗證頁面,正是普通安全掃描被繞過的訣竅所在。

繞過安全電子郵件網關

安全電子郵件網關 (SEG) 掃描語音留言郵件中包含的網站鏈接只能掃描到 Captcha 網站這一層,但 Captcha 驗證頁面本身是干凈的。多層網頁操作有效阻斷了 SEG 履行其安全檢查職責。

Captcha 應用頁面和主網絡釣魚頁面都托管在微軟的基礎設施上。兩個頁面都是合法的微軟頂級域,所以在域名信譽數據庫中查詢時均返回安全,我們得到的查詢結果漏報了。

圖:用戶登錄請求頁面