【預警】程序員要當心,PhpStudy被曝植入“后門”

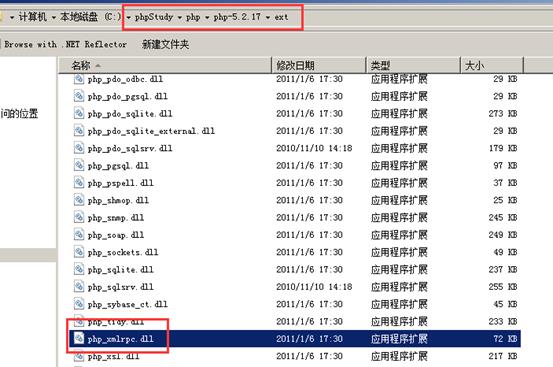

責編:gltian |2019-09-27 14:39:34近日,國內知名PHP調試環境程序集成包“PhpStudy軟件”被曝遭到黑客篡改并植入“后門”,該事件引起廣泛關注,亞信安全也對此進行了跟蹤和調查,亞信安全專家在PhpStudy 2016和2018兩個版本中同時發現了“后門”文件,該“后門”位于PhpStudy安裝目錄中php->ext中的php_xmlrpc.dll文件。目前,網絡中仍然有超過1500個存在“后門”的php_xmlrpc.dll文件,這些被植入后門的PhpStudy軟件通常隱藏在軟件下載站點和博客中。亞信安全將這些被篡改的后門文件命名為Backdoor.Win32.PHPSTUD.A。

PhpStudy軟件是國內的一款免費的PHP調試環境的程序集成包,通過集成Apache、PHP、MySQL、phpMyAdmin、ZendOptimizer多款軟件一次性安裝,無需配置即可直接安裝使用,具有PHP環境調試和PHP開發功能,在國內有著近百萬PHP語言學習者、開發者用戶。

詳細分析

php_xmlrpc.dll文件分析

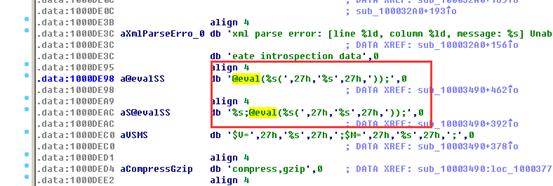

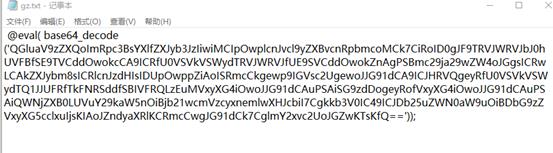

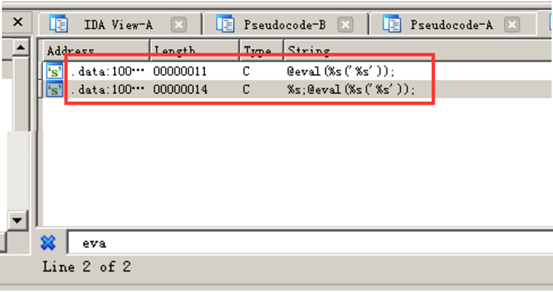

通過查看該庫文件的字符串,安全專家發現其包含了可疑的eval字符串。

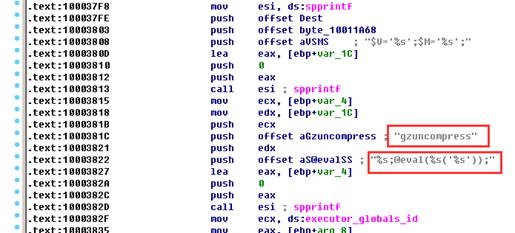

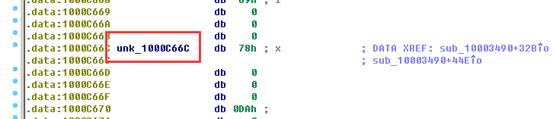

該字符串所在的函數中通過調用PHP函數gzuncompress來解壓相關shellcode數據。同時安全專家查看該文件的數據節區,也發現存在一些加密的字符串。

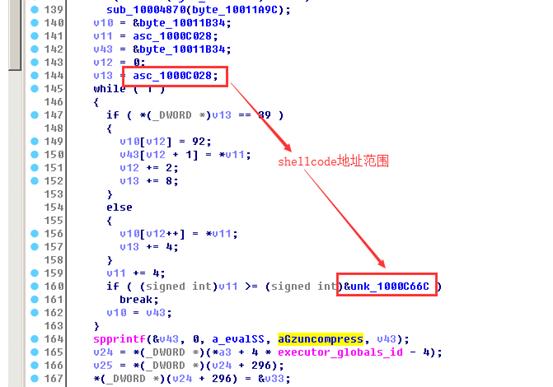

通過進一步的分析,該函數解壓的shellcode是存放在C028到C66C區間內。

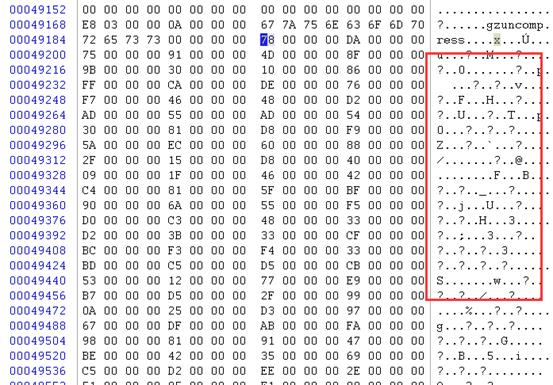

部分的shellcode硬編碼。

Shellcode后門分析

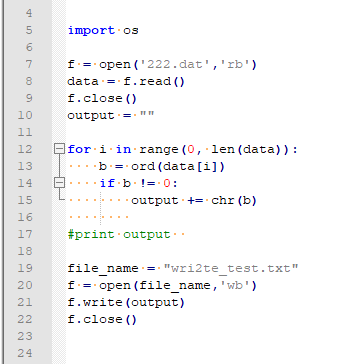

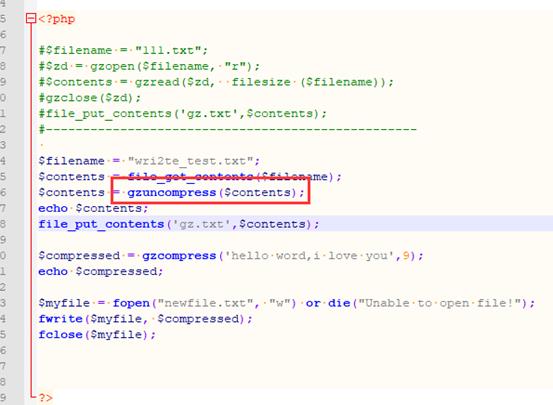

安全專家對其shellocde進一步處理,先將相關數據dump到新的文件中,然后利用python格式化字符串,在php中利用gzuncompress函數解壓。

解壓后的shellcode如下圖所示,是通過base64編碼的腳本。

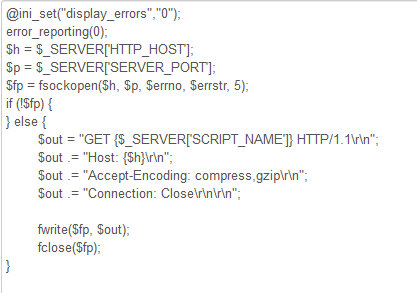

Base64解密后的腳本內容如下,鏈接后門進行GET請求。

事件追蹤

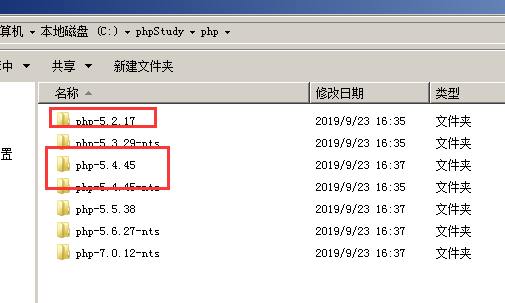

亞信安全通過對多個版本文件的分析,安全專家發現被篡改的后門主要出現在php-5.2.17和php-5.4.45版本中。

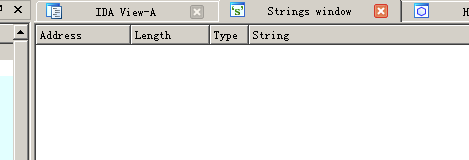

安全專家同樣對沒有被篡改的php_xmlrpc.dll文件進行分析,發現此文件中并沒有eval等可疑的字符串調用。

正常文件

被篡改的文件

亞信安全教你如何防范

- 目前PhpStudy官方的最新版本中不存在此后門,請到官方網站下載更新最新版本軟件;

- 從正規網站下載軟件;

- 采用高強度的密碼,避免使用弱口令密碼,并定期更換密碼;

亞信安全解決方案

亞信安全病毒碼版本15.383.60,云病毒碼版本15.383.71,全球碼版本15.383.00已經可以檢測,請用戶及時升級病毒碼版本。

IOC

SHA-1

2ae861406a7d516b0539c409851cf7f3c8a9716a

##

關于亞信安全

亞信安全是中國網絡安全行業領跑者,以安全數字世界為愿景,旨在護航產業互聯網。亞信安全是云安全、身份安全、終端安全、態勢感知、高級威脅治理、威脅情報技術領導者,同時是5G、云計算、物聯網、大數據、工控、移動六大安全場景引領者。在國內擁有2個獨立研發中心,2,000人安全專業團隊。欲了解更多,請訪問: http://www.asiainfo-sec.com

更多媒體垂詢,敬請聯絡:

| 亞信安全 | 謀信傳媒 |

| 劉婷婷 | 雷遠方 |

| 電話:010- 58256889 | 電話:010-67588241 |

| 電子郵件: liutt5@aisainfo-sec.com | 電子郵件:leiyuanfang@ctocio.com |