ASRC 2019 年第三季度電子郵件安全趨勢

責編:gltian |2019-11-04 14:47:28根據 ASRC 研究中心 (Asia Spam-message Research Center) 與守內安的觀察,2019 年第三季不論是垃圾郵件或攻擊郵件,在數量上都有明顯上升。釣魚郵件以及經過變化后的附件文件釣魚郵件,是所有攻擊郵件中最引人注目的;其次是漏洞利用的攻擊,今年于電子郵件附件中最常見的漏洞利用當屬 CVE20144114、CVE20180802 及其后續的衍生變形攻擊。CVE20144114 數量在第三季度大幅增加,主要被攻擊的目標有電子、食品、醫療相關產業;最后則是鏡像文件病毒以及域名詐騙,這類威脅雖不直接,但也是信息安全防御工程上需要特別留意的地方。

漏洞利用頻率創新高,較今年一月成長超過30倍

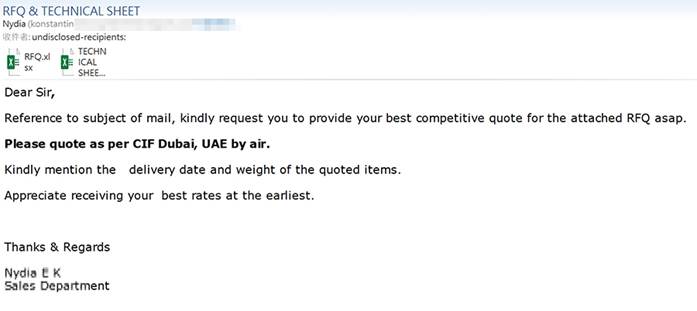

CVE20144114 漏洞利用頻率,一季比一季高,9 月達到了高峰,較于今年一月的頻率成長了 30 倍以上,且并非平均分布,而是集中在某些企業單位才出現大量攻擊,被攻擊目標企業包括電子、食品、醫療相關產業。其次是 CVE20180802 漏洞利用,雖然沒有明顯的突發性成長,每月都有穩定的攻擊數量。以第三季度的樣本為例,最常見的就是夾帶 .xlsx 的附件,少量為 .doc 的附件,附件文件名多半帶有 Swiftt Copy、Scan、RFQ、Request、Remittance、Quotation、Purchase、Invoice、PO、Payment、Order等關鍵詞。

CVE20180802漏洞利用攻擊樣本

漏洞利用攻擊防御建議

建議企業單位除了采用合適的郵件過濾軟件外,也應進行內部軟件信息安全盤點,將已知的漏洞修補,防范后續的N Day攻擊。

附件文件釣魚郵件利用瀏覽器與收信軟件特性,發展更多更復雜的攻擊組合

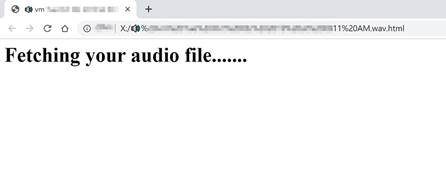

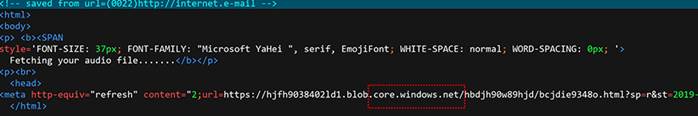

附件文件釣魚郵件近幾年的數量持續占有一定比例,主要是在一封釣魚郵件中,不直接放入釣魚網站的鏈接,取而代之的是放入一個帶有釣魚網站鏈接及其他網頁程序代碼的 HTML 附件。與一般釣魚郵件目的相同,是為了騙取收件者的個人信息,但附件文件釣魚郵件會利用瀏覽器與收信軟件的某些特性,做出更多復雜的攻擊組合。比如某些收信軟件會將 .html 的附件文件內容直接展開在郵件內;.html 由瀏覽器打開后,可以不再受到收信軟件的限制,而能執行 Javascript、頁面跳轉等復雜與高風險的操作。釣魚網址,可以躲過郵件掃描;通過合法網站的寄宿,還可繞過瀏覽器釣魚黑名單的封鎖。

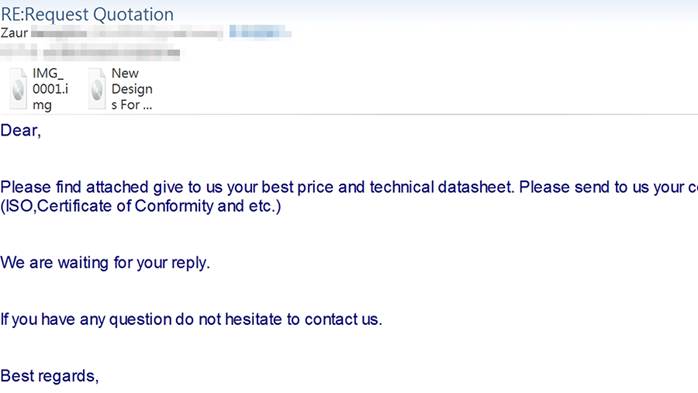

附件文件釣魚郵件樣本

附件文件釣魚郵件其中的.html展開后,會從本機的html頁面,跳轉至真實的釣魚網站

附件文件釣魚郵件其中的.html,帶有寄宿于合法網站的釣魚頁面

附件文件釣魚郵件防御建議

面對釣魚威脅,最好從人的認知著手!在任何地方,要求輸入個人信息時,特別不是由“主動獲取服務而進行認證”;當“被動要求認證”時,一定要與原需求認證的單位通過其他渠道作確認。

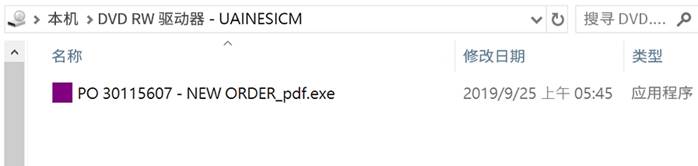

鏡像文件有其特定用途,多數因防御機制忽略檢查,而淪為攻擊者的工具

第三季度出現了不少夾帶藏有病毒的 UDF 鏡像文件附件。UDF 鏡像文件原是用于光盤備份、刻錄前暫存、準備或大量復制光盤之用,其擴展名多為 .iso、.img等。由于這類鏡像文件有其特定用途,部分的防病毒網關、防火墻、殺毒軟件會忽略這類格式文件的大小限制或其內容的檢查,因此攻擊者就利用此缺口,將病毒嵌在標準合法的 UDF 鏡像文件格式內,以躲過各種檢查關卡。

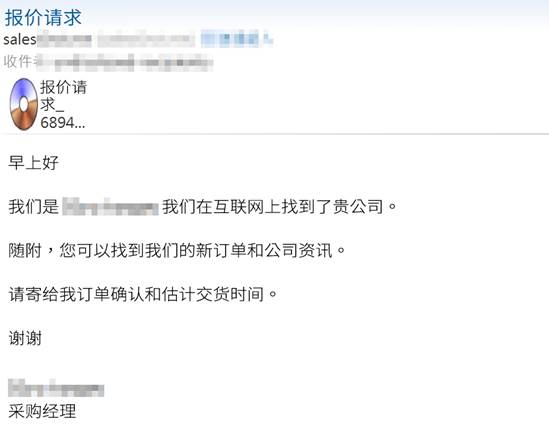

帶有 .img 附件的鏡像文件病毒郵件

帶有 .iso 附件的中文內容鏡像文件病毒郵件

病毒被嵌在標準的 UDF 鏡像文件格式內,這個鏡像文件其實是可以被掛載于虛擬光驅的;也能夠被一般的解壓縮軟件打開而執行內容,且 Microsoft Windows 預設以檔案總管作為此類鏡像文件的開啟關聯程序,十分容易因為收件者誤執行而中毒。

標準的 UDF 鏡像文件可以被掛載于虛擬光驅,掛載后,里面的可執行文件就是病毒的本體

鏡像文件病毒防御建議

設定顯示被隱藏的擴展名;而管理者也要意識到鏡像文件也可以被運用于攻擊,并作為信息安全策略。

域名詐騙再進化,提供在線購買續費,竊取個人信息運用于后續攻擊

域名詐騙郵件由來已久,過去常見的域名詐騙,多半利用純社交工程的手段,以域名已過期、將遭占用,誘騙收件者回復后,進一步進行互動與詐騙。這類詐騙郵件提及的域名,有時是受害單位沒注冊過但非常相似的域名,因此若受害者思慮不周,直接查詢郵件中提及的域名,可能信以為真落入攻擊者的圈套。

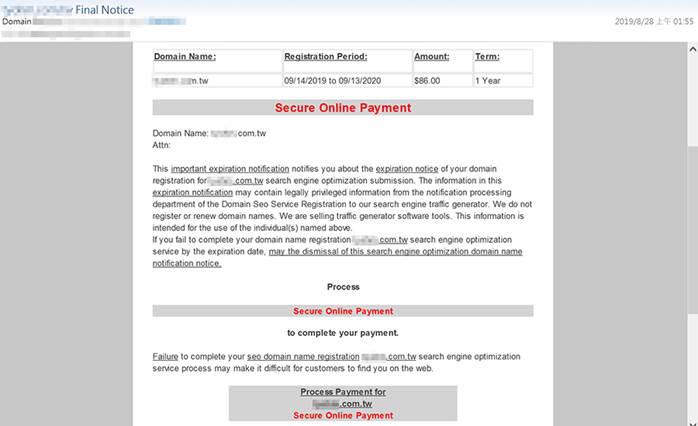

過去常見的域名詐騙樣本

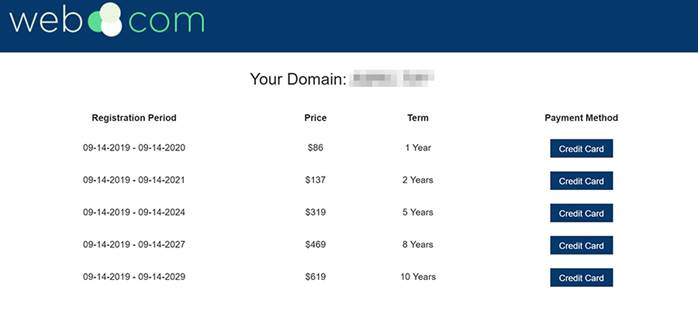

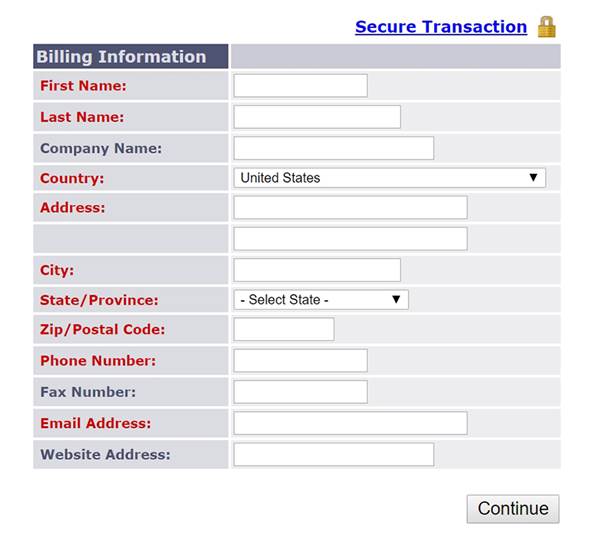

在第三季度出現不少進化版的域名詐騙。大致與過去的域名詐騙內容差不多,但是多了可以在線購買或續用域名的鏈接,供受害人點擊。當受害人信以為真并點擊后,則會連到釣魚網站,并要受害人填寫詳細的個人資料,攻擊者得手后便可做后續的身分冒用或入侵受害者所使用的各種網絡服務。

域名詐騙郵件多了可以在線購買或續用域名的鏈接

看似真的域名購買的釣魚網站

主要用以騙取受害者個人信息,以進行后續身分冒用等攻擊

域名詐騙防御建議:

域名的注冊、管理,應有固定的管理人員與監控流程;若真的需要購買、續用域名,應主動尋訪合適的合作廠商協助,而非照著可疑郵件的指示進行。

總結

曾經暴露在外的電子郵箱,經網絡爬蟲收錄之后,天天都收到許多廣告與攻擊郵件,幾乎難以有洗白的一天,這種情況持續了多年,雖然大家對于郵件地址不隨意暴露在公開的網頁開始有了認知,但暴露在外的文件內帶有電子郵箱的情況仍然不少,這值得注意。此外,各種信息安全事件,慢慢地都不是獨立存在了,只要曾經發生過入侵,或是個人、企業單位的數據曾經被外泄,接踵而來的就是一次又一次BEC攻擊,或是收不完的網絡釣魚郵件。電子郵件的攻擊手段不斷推陳出新,雖然少有橫空出世新的攻擊手法,但通過“利用”、“鏈接”、“交錯”將舊的攻擊手段緩慢持續演進,卻是從未停止過的!

關于 ASRC 垃圾訊息研究中心

ASRC 垃圾訊息研究中心 (Asia Spam-message Research Center),長期與守內安合作,致力于全球垃圾郵件、惡意郵件、網絡攻擊事件等相關研究事宜,并運用相關數據統計、調查、趨勢分析、學術研究、跨業交流、研討活動等方式,促成產官學界共同致力于凈化因特網之電子郵件使用環境。更多信息請參考 www.asrc-global.cn