甲骨文 EBS 漏洞可讓黑客隨便“印鈔”

責(zé)編:gltian |2019-11-22 13:43:0050% 的客戶未打補丁……

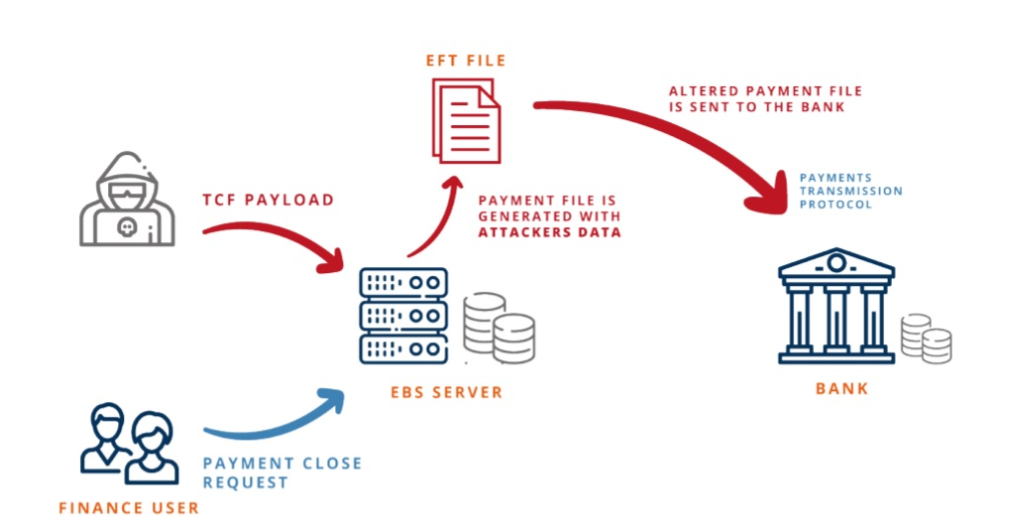

安全公司 Onapsis 稱,在甲骨文公司電子商務(wù)套件 (EBS: E-Business Suite) 中發(fā)現(xiàn)一系列關(guān)鍵漏洞,可致攻擊者獲得電子轉(zhuǎn)賬和打印銀行支票的控制權(quán),且其行為無法檢測與追蹤。

該攻擊鏈利用了兩個主要漏洞,位于波士頓的網(wǎng)絡(luò)安全公司 Onapsis 將其命名為 Oracle PAYDAY(甲骨文發(fā)薪日)。Onapsis 稱,盡管甲骨文現(xiàn)已修復(fù)該漏洞,但估計該公司企業(yè)資源規(guī)劃 (ERP) 軟件客戶中半數(shù)都未部署補丁:意味著超過 1 萬家公司面臨風(fēng)險。

這些客戶很多都只在內(nèi)網(wǎng)運行該軟件,但 Onapsis 估測,至少 1,500 個 EBS 直接接入互聯(lián)網(wǎng)。若未打補丁,該漏洞可被未經(jīng)身份驗證的攻擊者遠(yuǎn)程利用,獲得此廣為使用的 ERP 系統(tǒng)的完整訪問權(quán)。

漏洞針對 EBS 產(chǎn)品中的一個 API——由甲骨文提供的瘦客戶端框架 (TCF) API,開發(fā)人員可以此建立基于服務(wù)器的應(yīng)用;CVSS 漏洞評分高達(dá) 9.9 (最高危為 10 分)。

由于甲骨文的 EBS 包含 Payments(支付)模塊供公司企業(yè)從銀行賬戶實際轉(zhuǎn)賬或生成支票,惡意接管該模塊可對用戶造成極大損害。

甲骨文公司在 2018 年發(fā)布了解決此問題的第一個關(guān)鍵補丁更新 (CPU),后續(xù)補丁不斷放出以解決此漏洞的不同方面,包括 2019 年 4 月 CPU 中針對這兩個關(guān)鍵漏洞 (CVE-2019-2638, CVE-2019-2633) 的最新可用補丁。

盡管 ERP 包含支付模塊審計表,由于 SQL 協(xié)議允許攻擊者對 APPS 用戶執(zhí)行任意查詢,攻擊者是有可能禁用并刪除這些審計日志表的。Onapsis 宣稱已成功創(chuàng)建概念驗證,可用特殊構(gòu)造的查詢語句檢測并刪除審計表。

最后,創(chuàng)建一組數(shù)據(jù)庫觸發(fā)器將所有信息恢復(fù)到攻擊發(fā)生前的樣子,掩蓋掉所有攻擊痕跡。

Onapsis 博客文章:

- ISC.AI 2025正式啟動:AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧