印度核電廠被攻擊幕后陰謀漸顯:“他們正在下一步很大的棋”

責編:gltian |2019-12-12 11:31:02前言

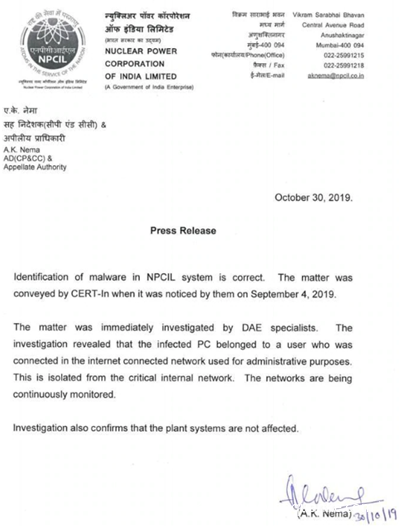

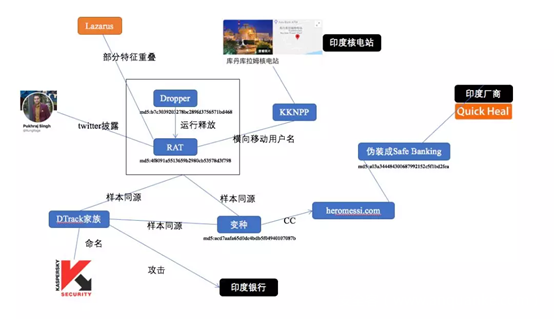

印度Kudankulam核電廠遭到網絡武器Dtrack攻擊一事已經漸漸接近尾聲,此前奇安信威脅情報中心已經對攻擊者使用的木馬,以及事件時間線整理完畢,詳情見下文。

而本篇文章將基于外網信息,補充一些此前未被國內提及的細節以及攻擊團伙幕后的信息。

郵件引起的血案

德勤阿根廷公司分析師加布里埃拉·尼古拉(Gabriela Nicolao)是最早發現攻擊事件的人,其在印度最大的核電廠的計算機上發現被感染了惡意軟件Dtrack。

在11月阿根廷的一次會議上,尼古拉稱Dtrack惡意軟件并沒有進入實際控制核電站的機器,而是進入了管理計算機。

下圖為印度Kudankulam核電站的控制室。

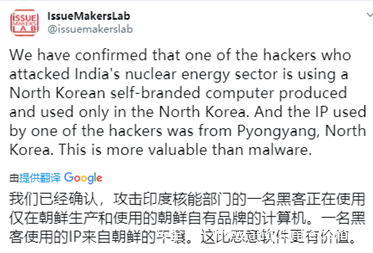

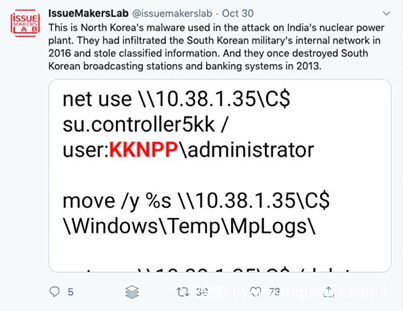

韓國Issue Makers Lab的研究人員說,攻擊者為來自朝鮮的Kimsuky組織,并透露稱,攻擊印度核能部門的一名黑客正在使用僅在朝鮮生產和使用的朝鮮自有品牌的計算機。一名黑客使用的IP來自朝鮮的平壤。而朝鮮黑客知道印度工廠的IP網絡。他們滲透到了工廠內部,但沒有發送破壞性代碼。

Issue Maker Lab發現,黑客使用的計算機是在朝鮮生產且僅在朝鮮使用的型號。這幫助他們獲得了機器的MAC地址以及IP地址的詳細信息。兩者都帶有朝鮮簽名。他們的調查還發現,惡意軟件代碼中使用了朝鮮語。

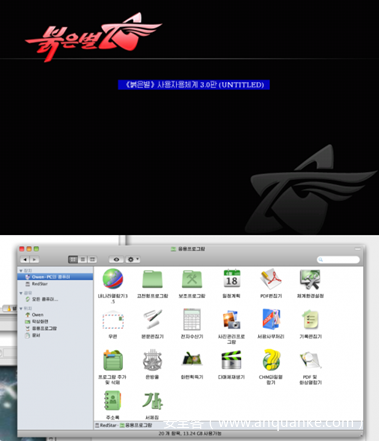

插播一些題外話,RedStar OS是朝鮮號稱自主研發的國產操作系統,其中該系統具備水印功能,即隨意創建一個文檔,拷貝到U盤再插入紅星系統,不做任何操作再拔出來,經查看發現該文檔被填充了垃圾數據用作水印功能,這處紅雨滴團隊懷疑該安全團隊可能依靠這些特征發現了攻擊者。

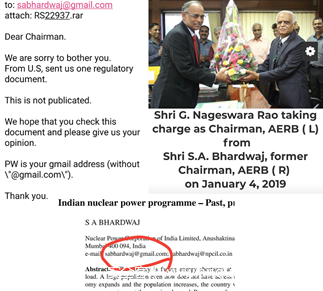

據稱,朝鮮黑客此前就曾偽裝成印度核能機構AERB和BARC的雇員,對印度核能相關專家發動了魚叉式網絡釣魚攻擊。攻擊持續了大約兩年。

1、AERB:原子能管理委員會

其中,朝鮮黑客向印度原子能管理委員會(AERB)前主席發送了包含惡意軟件的電子郵件。他曾是印度核電有限公司(NPCIL)的技術總監,AHWR反應堆的專家。

郵件內容:“很抱歉打擾您。這是從美國寄給我們一份不公開監管文件。我們希望您檢查該文檔并提出您的意見。”電子郵件中寫道,最后還附上郵件附件的密碼 。

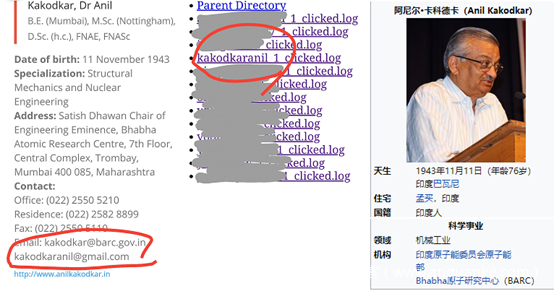

2、BARC:巴巴原子研究中心

其中,朝鮮黑客向印度原子能委員會(AECI)前主席,印度政府秘書和巴巴原子研究中心(BARC)主任AnilKakodkar發送了攻擊郵件。

那么此次攻擊又是如何呢?

來自印度的網絡安全專家Yash Kadakia稱,他分析了攻擊者入侵的服務器,發現攻擊者使用該服務器,向包括印度航天和核計劃在內的五個機構的十幾個人發送了網絡釣魚電子郵件。

其中就包括上面提及的兩個重量級人物目標。

據Kadakia稱,在某個時候,與核電站存在關聯的人單擊電子郵件的附件,并將Dtrack下載到他或她的計算機上。

而根據印度政府稱,那個存在關聯的人,出于需要管理核電站網絡的緣故,其使用被感染軟件的計算機連接到了Kudankulam網絡。要知道,Kudankulam是隔離網,所有計算機都沒有連接到互聯網,這也是一個印度官員此前不承認被攻擊的緣故,因為該官員堅信在隔離網便不會被攻擊,但是攻擊事實就這樣發生了,這是一起小型的“震網”事件。

尼古拉還透露稱,該惡意軟件收集信息并將其發送到另一臺計算機,而發送的是核電站網絡內的另一臺計算機。

然后,Dtrack收集信息并將其發送回攻擊者。

根據Nicolao的說法,這很可能是針對性攻擊,因為攻擊者在其代碼中使用了來自工廠的憑據即可賬戶名和密碼。

而IssueMakersLab還透露,該惡意軟件用于攻擊印度核電站的朝鮮惡意軟件。他們在2016年滲透了韓國軍方的內部網絡,并竊取了機密信息。他們曾在2013年摧毀了韓國的廣播電臺和銀行系統。此外,另一個2014年通過攻擊韓國核電廠摧毀該系統的朝鮮黑客組織也加入了印度對核電廠的攻擊。他們一直在試圖對與印度核電廠有關的關鍵人物進行襲擊。

更具體的木馬分析可查閱文章開頭提及的我們的分析鏈接,我們目前將該組織歸因到Lazarus組織,因為卡巴在其9月的Dtrack報告中披露從2018年夏末發現的針對印度銀行的惡意軟件Dtrack與此次曝光的樣本歸屬同一攻擊組織。

有何預謀?

上圖為ATM機上的印度盧比

《亞洲時報》報道,Dtrack攻擊組織是在獲取印度該廠的燃料產量,這是評估該國民用和軍事核能力計劃的一部分。印度以在核反應堆上的工作而聞名。它的核計劃已將民用和武器項目深深地聯系在一起。

印度安全官員說,任何有關產量或裂變材料的數據對黑客來說都是無價之寶。印度調查人員認為,黑客正在尋找可裂變材料的產量,以此作為確定印度目前核計劃的民用和軍事能力的更大行動的一部分。印度安全官員還懷疑,朝鮮人是中國和巴基斯坦人的陣線,它們都是印度的傳統競爭對手。

印度在產量上的核秘密可以幫助他們了解該國的戰略武器力量態勢,以及平民對其核發電設施的指揮和控制。這個問題是如此敏感,以至于原子能部門歷史上一直直接向印度總理匯報。

而且,一旦攻擊者知道了工廠的工作方式,他們就可以返回更多信息,包括嘗試自己控制核電機器。

“這是一種偵察工具,”尼古拉說。“這意味著這可能是實施更大攻擊的第一步,也許在下一盤很大的棋。”

最后,奉上一個關于印度核電站被攻擊前后的短片,其中對一些攻擊目標和一些細節性的東西也進行了解答。

總結

去年,美國網絡安全公司FireEye在一份報告中聲稱,朝鮮的網絡黑客正在全球范圍內攻擊航空航天和國防公司。但從印度Kudankulum核電站被攻擊一事表明,朝鮮黑客正朝著針對核設施的方向發展。

這也就意味著,他們可能正在準備針對全球其他核設施發起攻擊。

正如文章中提到的,印度核電廠假設在隔離網中,但仍然被攻擊,這也就意味著,當網絡管理人員在認為攻擊者無法進入內網之時,攻擊便已經完成了。因此,面對安全防護,切勿大意,加強內網安全建設,規范管理人員的使用網絡的規范,這才是重中之重。

安全是發展的前提,發展是安全的保障。核電,乃至核科技工業體系,是國家戰略核力量的核心和國家核能發展與核電建設的主力軍,肩負著國防建設和國民經濟與社會發展的雙重歷史使命。奇安信威脅情報中心再次提醒:網絡安全保障工作至關重要。

參考鏈接:https://archerint.com/how-did-malware-land-on-nuclear-plant-computers/

下一篇:警方查抄裝載黑客工具的監視車