黑客利用Zoom傳播惡意軟件

責(zé)編:gltian |2020-04-01 13:44:45

新冠疫情引發(fā)了全球遠(yuǎn)程辦公熱潮,視頻會議軟件Zoom無疑是最大的贏家之一。自2020年初以來,Zoom的每月活躍用戶數(shù)量如火箭般攀升,僅2020年一季度就獲取了約222萬新增用戶,超過2019年全年的新增用戶數(shù)(199萬)。Zoom現(xiàn)在每月有超過1,290萬活躍用戶,Bernstein Research分析師上個月表示,自去年年底以來,其用戶增長了約21%。

但不幸的是,Zoom最近成了黑客活動的理想目標(biāo)和溫床。

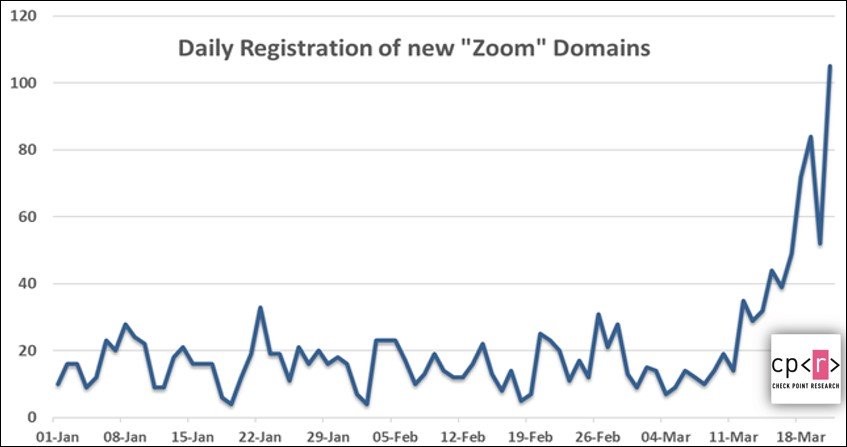

根據(jù)CheckPoint的最新報告,自年初以來,與Zoom相關(guān)的域名注冊數(shù)量飆升,有4%都存在可疑特征。

研究人員最近還發(fā)現(xiàn)了zoom-us-zoom_############.exe命名格式的惡意文件,該文件在執(zhí)行時將啟動InstallCore安裝程序(下圖),嘗試安裝可能有害的第三方應(yīng)用程序或惡意載荷,這取決于攻擊者的最終目標(biāo)。

InstallCore已被各種安全解決方案標(biāo)記為潛在有害應(yīng)用程序(PUA)或潛在有害程序(PUP),該程序有時會禁用用戶訪問控制(UAC),添加啟動文件,安裝瀏覽器擴展以及搞亂瀏覽器的配置和設(shè)置。

InstallCore PUA有時也被偽裝成Microsoft Teams安裝程序,攻擊者使用microsoft-teams_V#mu#D_#############.exe命名方案來隱藏其惡意行為。

Twitter尚還有一位安全研究人員(https://twitter.com/W3B_B3ND3R/status/1244614573388435459)觀測到Zoom用戶感染了傳播后門病毒的Neshta惡意軟件,該惡意軟件可以收集關(guān)于當(dāng)前已安裝的應(yīng)用程序信息,正在運行的程序,和SMTP電子郵件帳戶,并交付給幕后的攻擊者。

安全人員指出:

目前尚不確定這些用戶是在下載使用Zoom之前就已經(jīng)感染了病毒,還是因為從網(wǎng)站下載了已經(jīng)被感染的Zoom客戶端。

- ISC.AI 2025正式啟動:AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧