12種常見網絡釣魚手法

責編:gltian |2020-06-01 14:06:42每天,針對企業的網絡釣魚攻擊都在發生。有些釣魚涉及電子郵件和網站,有些通過移動APP或社交媒體平臺,還有些可能會使用短信甚至是電話。無論攻擊者手法如何變化,最終目的大都是欺詐。

本文與大家分享一些常見的釣魚手法和特征。

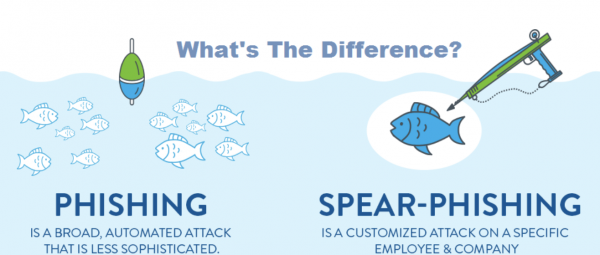

1. 魚叉攻擊?Spear Phishing

魚叉攻擊是一種較為高級的網絡釣魚攻擊手法。與普通的郵件釣魚攻擊不同的是,魚叉攻擊是一種借助構造特定主題和內容的郵件及帶有惡意程序的附件,以吸引特定目標下載并打開附件的郵件釣魚攻擊行為。

一般來說,魚叉攻擊實施前,攻擊者需要在前期對特定目標的工作職責、業務往來及活動規律等進行摸底偵察,據此再運用社會工程學方法構造定制化的釣魚郵件。這些釣魚郵件的主題、內容及文檔標題均能與目標當前所關心的熱點事件、工作事項或個人事務等相匹配,以降低目標對釣魚郵件的防范心理,誘騙其下載附件中的帶有病毒代碼或者漏洞利用的偽裝性攻擊文檔,實現精準、高效的載荷投遞(即Kill Chain模型的第三個階段)。

2. 燈籠式釣魚?Angler Phishing

燈籠式釣魚,是一種新型的、基于社交媒體的釣魚欺詐方法,常見于Twitter, Facebook和Instagram等熱門社交媒體平臺。欺詐者通過創建仿冒的品牌賬號/門戶,先吸引用戶關注(燈籠式吸引),騙取信任后,再將用戶誘導至實際的釣魚鏈接,完成欺詐,這種手法常見于銀行、電商、零售等行業。需要說明的是,除了仿冒企業,仿冒企業的管理人員或社會名人、明星等,也同樣有效。

3. 商業郵件欺詐 Business Email Compromise

商業郵件釣魚欺詐,始終是全球惡意欺詐手法中的一大主流。

欺詐者通過注冊與客戶主體接近的域名,并發送相關郵件,利用社會工程學技巧,進行仿冒和欺詐活動。與純粹的電子郵件欺騙(Email Spoofing,偽造電子郵件頭,散播釣魚網址鏈接或惡意附件)不同,這類郵件欺詐往往更加隱蔽,目標一般是公司管理層或財務等核心部門人員,其欺詐目標和意圖也更高,給企業帶來的危害更大。

因為攻擊者常常仿冒企業的高級管理人員向較低級別的員工下達指令來進行,因此這類欺詐有時也會被稱為CEO欺詐(CEO Fraud)。

4. 克隆釣魚?Clone Phishing

克隆網絡釣魚屬于郵件欺詐中的一種手法,攻擊者利用受害者已收到的合法郵件內容,創建其惡意復制版本來進行欺詐。

攻擊會先將原始郵件的內容復制一份,但把其中的鏈接或附件替換為惡意內容,然后用一個看似合法接近的郵箱名稱重新發送,借口一般是上一封電子郵件的鏈接或附件存在問題,誘使用戶點擊它們。這種方法也常常會生效。

5. 域名欺騙?Domain Spoofing

域名欺騙是一種最常見的網絡釣魚形式,攻擊者使用與企業非常相近的域名來仿冒企業本身或企業員工進行欺詐。

通常攻擊者會注冊一個與企業域名非常相似的域名,然后利用此域名發送電子郵件,或者搭建一個欺詐網站,欺詐網站會使用企業商標或視覺設計風格來進行仿冒,而郵件會盡可能采用企業業務相關的行業術語以增強其可信性。用戶通常會被提示輸入財務細節或其他敏感數據,并相信這些數據被發送到了正確的位置。

6. 惡意孿生?Evil Twin

惡意孿生攻擊是利用Wi-Fi進行的網絡釣魚形式,TechTarget.com將一個邪惡孿生描述為“偽裝成合法Wi-Fi的流氓無線熱點,攻擊者可以在最終用戶毫不知情的情況下收集個人或公司信息。”此類攻擊也被稱為作為星巴克騙局,因為它經常發生在咖啡店。

攻擊者會創建一個看似真實的Wi-Fi熱點,甚至設置成與真實網絡相同的服務標識符(SSID),當最終用戶連接時,攻擊者可以竊聽他們的網絡流量并竊取他們的帳戶名、密碼,并查看用戶在連接到惡意熱點后訪問的任何附件內容。

7. 短信釣魚?Smishing

Smishing短信釣魚這種形式,利用了大家對短信和即時通信的依賴。攻擊者發送看似來自合法來源、但包含惡意URL的文本消息,來誘使用戶點擊并下載惡意附件。短信可能偽裝成折扣優惠券、中獎信息或節目免費門票的優惠等等形式。

避免短信釣魚的最佳方法,是不要回應任何未經請求而來的短信。如果您沒有注冊文本通知,請不要在收到此類文本時單擊該URL。如果對信息的真實性有疑問,遵循父母和/或老師小時候的教導:不要與陌生人交談。

8. 語音釣魚?Vishing

Vishing語音釣魚,是指通過電話進行釣魚欺詐。當攻擊者打電話給用戶,試圖讓用戶提供個人或財務信息時,就屬于此類釣魚。攻擊者經常用自動呼叫來發起通話,如果用戶陷入套路,會被轉接至詐騙者直接進行對話。他們還會使用移動應用程序和其他技術來篡改甚至完全隱藏來電號碼。

此類攻擊者經常使用各種社會工程策略來誘騙用戶提供信息。一般的方法是,他們會假裝是有關部門、銀行工作人員或公司相關管理人員,電話中會宣稱用戶有違法行為、或者信用卡有可疑活動需要立即關閉,等等方式。接下來。他們需要“驗證”用戶的個人信息,然后才能關閉卡并重新簽發新卡,欺詐由此發生。

9. 水坑攻擊?Watering Hole Phishing

水坑攻擊,顧名思義,是在受害者必經之路設置了一個“水坑(陷阱)”。最常見的做法是,攻擊者分析攻擊目標的上網活動規律,尋找攻擊目標經常訪問網站的弱點,先將此網站“攻破”并植入攻擊代碼,一旦攻擊目標訪問該網站就會“中招”。

水坑攻擊手法針對的目標多為特定的團體(組織、行業、地區等),由于此種攻擊借助了目標團體所信任的網站,攻擊成功率很高,即便是那些對魚叉攻擊或其他形式的釣魚攻擊具有防護能力的團體,也會中招。

10. 釣鯨?Whaling

釣鯨是一種魚叉式網絡釣魚,很像CEO欺詐的反轉版本,攻擊者不針對組織內的低級別人員,而是針對高層,如首席執行官,首席財務官和首席運營官。

釣鯨的目標是經過精心挑選的,因為受害者價值很高,而被盜的信息將比普通員工提供的信息更有價值。與初級員工相比,CEO的賬戶憑證將打開更多的大門。

釣鯨需要依賴于社交工程,攻擊者需要更好的了解目標。通常攻擊者會先從互聯網和各種社交媒體平臺獲取目標的相關信息,然后再用此信息設計有針對性的釣魚。

11. 雪鞋攻擊?Snowshoeing

雪鞋攻擊,又稱為“肇事逃逸”垃圾郵件,需要攻擊者通過多個域和IP地址推出消息。每個IP地址發送的郵件量都很低,基于信譽的反垃圾郵件過濾技術無法立即識別和阻止,因此在過濾規則更新之前,此類郵件就已經送達用戶的收件箱。

類似的方式還包括冰雹運動Hailstorm,只是通過短信進行。和雪鞋攻擊一樣,信息在極短的時間內發出,等過濾引擎捕捉到并更新規則之時,攻擊者已經轉移到下個新目標了。

12. 域欺騙?Pharming

域欺騙( Pharming )也被稱為“無誘餌網絡釣魚”,最早出現在2004年,通過入侵DNS的方式,將使用者導引到偽造的網站上,因此又被稱為DNS下毒(DNS Poisoning)。

域欺騙( Pharming )攻擊不需要依賴于一個欺詐網站來引誘目標。攻擊者通過攻擊DNS,將流量重定向到他們的釣魚網站。一旦受害者到達這個假冒網站,網絡犯罪分子只是坐下來等待,而毫無戒心的用戶照常登錄,在不知不覺中泄漏了敏感個人信息。

轉載自:天際友盟情報站