疑似Lazarus利用社會工程攻擊瞄準歐洲航空與軍工企業

責編:gltian |2020-07-09 15:52:59近日,安全公司ESET基于已有的兩家受影響公司,發現歐洲的航天和軍隊相關企業最近成為一個復雜間諜攻擊的目標,攻擊中使用了新型惡意軟件,以及社會工程學。

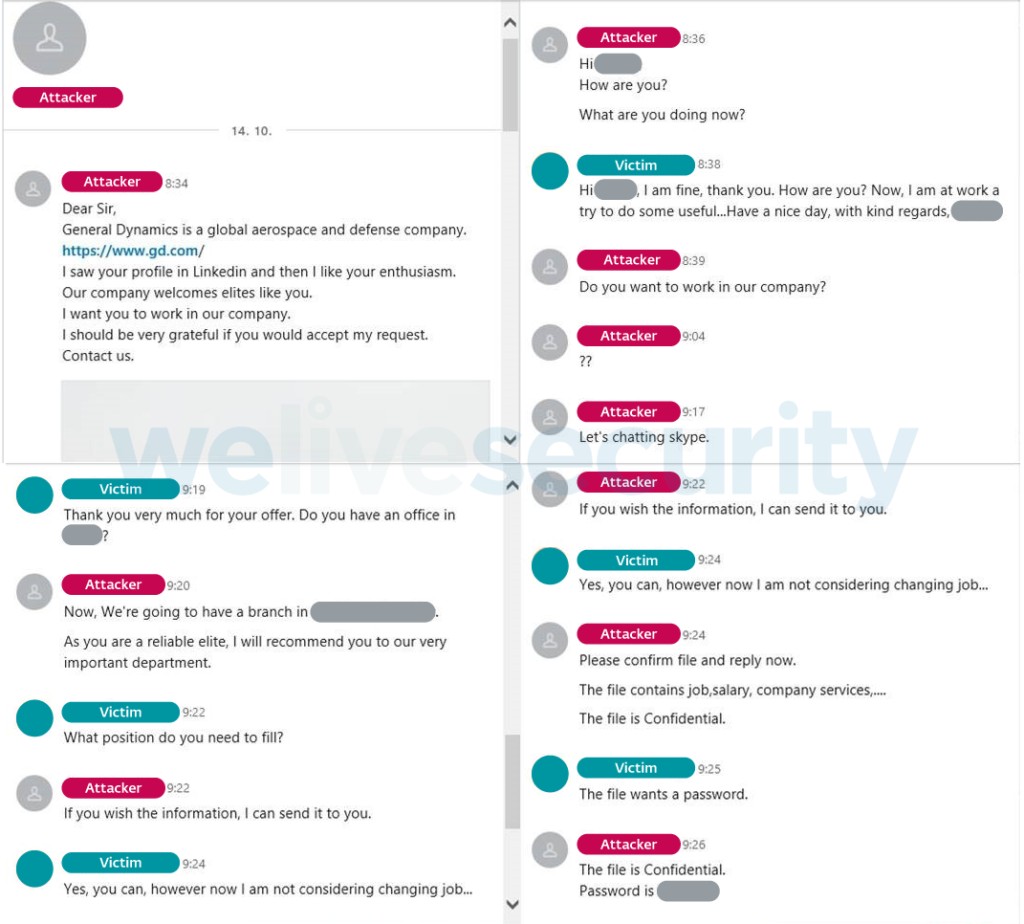

攻擊者第一步先以敵對公司挖角的方式引誘員工,從而滲透入網絡中,然后在所謂的職位詳細信息中植入惡意軟件。攻擊者會建立自己虛假的LinkedIn賬戶,偽裝成Collins Aerospace與General Dynamics這兩家主要承包公司的獵頭。

ESET表示,這些攻擊發生在2019年9月到12月之間。

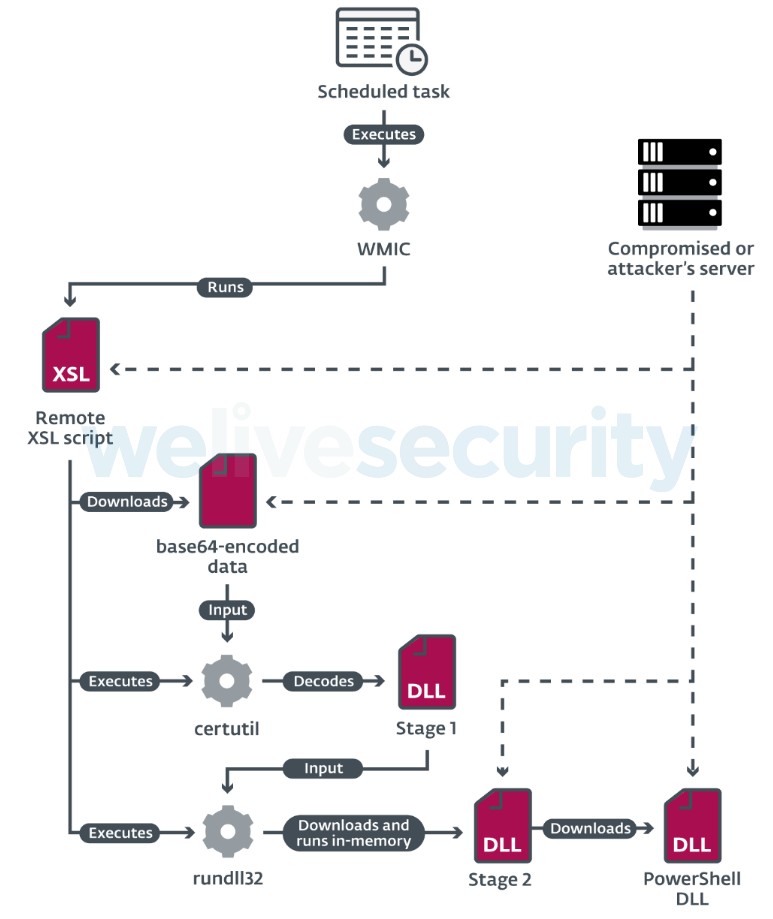

最初被分享的職位信息確實含有工資的具體信息,但是實際上只是一個欺詐。這個文件是一個被密碼保護的RAR文件,里面含有了一個LNK文檔。而在打開的時候,LNK文檔會開啟Command Prompt,在目標的默認瀏覽器中打開一個遠程PDF文檔。而在后臺,Command Prompt會創建一個新文件夾,并將WMIC.exe復制到該文件夾,并在對該進程重命名。最后,Command Prompt會創建一個預定的任務,通過復制的WMIC.exe周期性地執行一個遠程的XSL腳本。

在進入內部網絡后,惡意軟件會變得更加復雜。攻擊者會通過WMIC解讀遠程XSL腳本,用certutil解碼64位的下載載荷,然后用rundll32與regsvr32運行他們的惡意軟件。

(惡意軟件攻擊流程,由ESET提供)

攻擊者可以通過這個攻擊在系統中達成兩個目的:一個是尋找敏感信息,然后將提取的信息上傳到一個DropBox賬戶;另一個是獲取內部數據,從而對公司的員工進行進一步的BEC攻擊。

在整個攻擊事件的后期,攻擊者也在試圖通過尋找沒有支付的發票并利用這些發票,直接變現自己的接入權限,攻擊者會追蹤相關會話,并督促客戶支付這些費用——只是和之前確認的銀行賬戶不同,但是引發了客戶的一些疑問。為了解決這個問題,攻擊者注冊受攻擊公司一樣的域名(但是級別不同),然后將郵箱相關到這個假域名和目標客戶進一步接觸。

不過,這反而成了他們搞砸的地方。一個警覺的客戶檢查了郵箱地址,并且和航天公司進行了二次確認,發現了詐騙。

該攻擊很可能來自朝鮮的APT組織Lazarus,由于第一階段中惡意軟件的變種帶有Lazarus擁有的惡意工具組的相關樣本。不過,ESET同時表示,要確信這個結論依然缺少決定性的證據。