新型“影子攻擊”繞過數字簽名篡改PDF文件

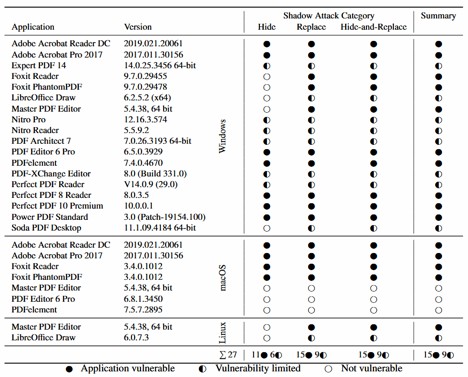

責編:gltian |2020-08-10 13:51:41最近,德國的波鴻魯爾大學發布了一份研究,發現28個桌面PDF瀏覽應用中,有15個受到最新的PDF攻擊影響。該攻擊可以讓惡意的攻擊者修改數字簽名的PDF文件。受影響的應用包括Adobe Acrobat Pro、Adobe Acrobat Reader、Perfect PDF、Foxit Reader、PDFFelement等。

(圖片來自Mainka et al)

研究者將這種類型的攻擊命名為“影子攻擊”。

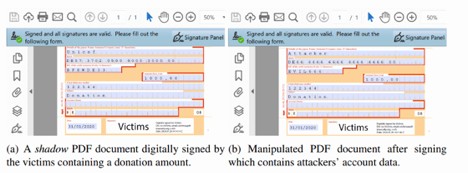

影子攻擊的主要攻擊理念基于“圖層”——即PDF文件中不同內容按順序疊放形成的最終效果。

影子攻擊的模式是由攻擊者準備一份不同圖層的文件,并發給被攻擊者。被攻擊者在最高圖層進行數字簽名,但是一旦攻擊者收到了該文件,他們再將可見的圖層修改到另一個文件中。

因為該圖層包括在被攻擊者已經簽名的原始文件中農,而修改圖層的可見性本身并不會影響數字簽名的結果,從而使得攻擊者能使用這份具有法律效力的文件實行惡意行為——比如替換收據、修改PDF訂單中的數額或者修改合同條款等。

(圖片來自Mainka et al)

根據研究團隊,影子攻擊有三種變體:

- 隱藏:攻擊者使用PDF標準的增量式更新隱藏圖層,而不需要替換任何其他東西。

- 替換:攻擊者使用PDF標準的交互式表單替換原文件中的數值。

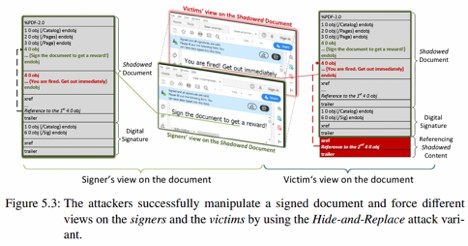

- 隱藏加替換:攻擊者使用原文件中的另一個PDF文件進行 完全替換。

(圖片來自Mainka et al)

研究團隊表示,隱藏加替換是最具威脅的變種,因為該變種能替換整個文件;攻擊者可以建造一個完整的影子文件,從而影響每一頁的展示內容,甚至文件中的頁數。

研究人員稱,影子攻擊得以生效的原因,在于PDF文檔即使被數字簽名后,依然能在他們的內容中顯示未被使用的PDF對象。

因此,會在文件簽名時移除未被使用的PDF對象的PDF閱讀器能夠免疫影子攻擊。

研究團隊表示,他們已經和德國的安全應急響應團隊CERT-Bund合作,聯系了相關的PDF應用廠商,上報了該攻擊,并在他們發布這份相關報告前進行了修復。

影子攻擊當前的CVE編號為CVE-2020-9592與CVE-2020-9596,。

企業需要盡快更新他們的PDF閱讀器,以確保他們簽字的PDF文件不會被影子攻擊所篡改。

這是該團隊第二次破解了PDF閱讀器的數字簽名了。在2019年2月,該團隊破解了22個桌面PDF閱讀器中21個,以及7個在線簽名服務中5個的數字簽名機制,制造出虛假簽名的文件。

這次的影子攻擊和之前的破解不同,因為影子攻擊并不針對簽名進行攻擊,而是在不篡改簽名的情況下修改內容。

另外,該團隊還發現一種針對27種PDF閱讀器的破解密碼方式PDFex,可以從加密的PDF文檔中直接獲取數據。

來源:數世咨詢