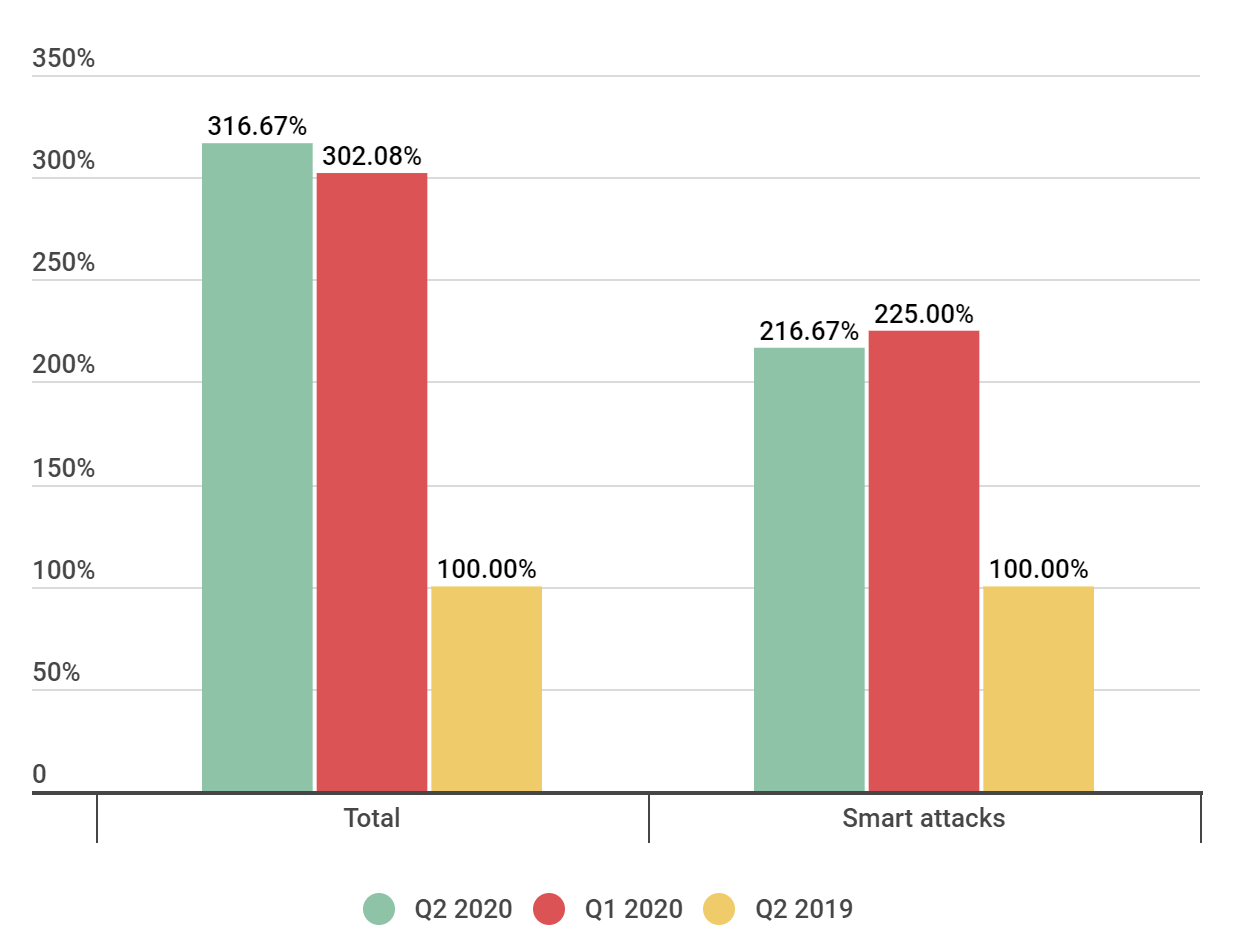

二季度DDoS攻擊同比增長三倍

責編:gltian |2020-08-13 11:13:20

卡巴斯基發布的2020 年第二季度分布式拒絕服務 (DDoS) 攻擊報告顯示,DDoS攻擊的數量比 2019 年同期高出三倍,僅略低于今年第一季度的 DDoS 攻擊量。研究人員指出,這很不尋常,因為往年通常二季度的DDoS攻擊數量會顯著下降(上圖)。例如2019年,與第一季度相比,第二季度的攻擊數量下降了39%。

然而,在2020年,趨勢發生了轉變。從4月到6月,整個第二季度的攻擊數量與一季度幾乎持平——攻擊數量甚至略有增加,智能攻擊數量略有減少。

研究人員指出:二季度與一季度的攻擊規模幾乎相當,這是前所未有的現象。這主要歸因于遠程工作的增長。

攻擊時長方面,與 2020 年第一季度或去年同期相比,二季度平均攻擊持續時間略有縮短,約為 20 分鐘。但是二季度最長智能攻擊持續時間長達數小時,遠超一季度和去年同期的記錄。

攻擊目標行業分布方面,二季度與一季度保持一致:教育和政府機構依然是最熱門的目標。但從6月下半月開始,對教育機構的襲擊有所下降,研究人員將其歸因于暑假。

二季度出現兩種新的DDoS放大攻擊方法

5月中旬,以色列研究人員報告了一個新的DNS服務器漏洞,其利用計劃被稱為”NXNS攻擊”。黑客向合法的遞歸 DNS 服務器發送請求到其自己的惡意 DNS 服務器域中的多個子域。作為響應,惡意服務器將請求委托給目標域中的大量假 NS 服務器,而不指定其 IP 地址。因此,合法的 DNS 服務器會查詢所有建議的子域,這會導致流量增長 1620 倍。新版本的 DNS 服務器軟件修復了此漏洞。

大約一周后,中國研究人員發布了關于另一種DDoS放大攻擊方法,名為RangeAmp。該方法濫用HTTP數據包來放大網絡流量并降低網站和內容交付網絡(CDN)的性能。研究人員識別了兩種類型的 RangeAmp 攻擊。第一個涉及將流量從 CDN 服務器直接發送到目標資源的服務器,同時將流量放大 724 到 43330 倍。另一種則是在兩臺 CDN 服務器之間傳輸的垃圾流量增加,放大系數達到 7500。據研究人員稱,大多數CDN提供商都發布了更新,以保護他們的服務器免受此類攻擊。