根據安全媒體的最新報道,國外一名學生的盜版軟件導致了一次全面的Ryuk勒索軟件攻擊。

據了解,一名學生在試圖盜版一款昂貴的數據可視化軟件的過程中,導致歐洲一家生物分子研究所遭到全面的Ryuk勒索軟件攻擊。

BleepingComputer的研究人員長期以來一直都在不斷提醒社區關于軟件破解相關的信息,這不僅是因為這是一種非法行為,而且它們也是惡意軟件感染的常見來源。

網絡犯罪分子通常會創建一個虛假的破解軟件下載網站來傳播惡意軟件,有時甚至還會使用油管視頻或BT種子。

在此之前,我們已經發現了很多利用破解軟件下載站點來傳播勒索軟件的案例了,比如說STOP和Exorcist勒索軟件、加密貨幣挖礦軟件和信息竊取木馬等等。

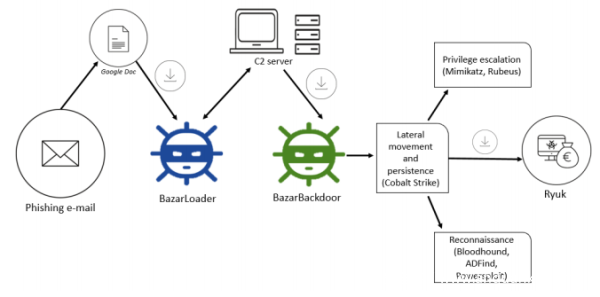

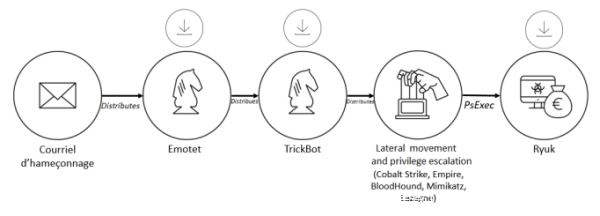

關于Ryuk勒索軟件

Ryuk首次出現于2018年8月(August 2018),雖然在全球范圍內并不是非常活躍,但至少有三個機構在其頭兩個月的行動中被感染,使得攻擊者獲得了大約64萬美元的贖金。

感染成功后,Ryuk擁有其他一些現代勒索軟件家族中可以看到的常見功能,包括識別和加密網絡驅動器和資源以及刪除終端上卷影副本。通過這樣做,攻擊者可以禁用Windows系統還原選項,因此使用戶無法在沒有外部備份的情況下從攻擊中恢復數據。

目前已經確認的是,這類Ryuk勒索事件實為黑客組織GRIM SPIDER所為,攻擊活動名命名為TEMP.MixMaster,而攻擊者目前來看是俄羅斯的可能性較大。

根據 ANSSI 發布的研究報告顯示:“除常見的功能外,新版本的 Ryuk 勒索軟件增加了在本地網絡上蠕蟲式傳播的功能”,“通過計劃任務、惡意軟件在 Windows 域內的機器間傳播。一旦啟動,該惡意軟件將在 Windows RPC 可達的每臺計算機上傳播”。

Ryuk 勒索軟件的變種不包含任何阻止勒索軟件執行的機制(類似使用互斥量檢測),使用 rep.exe 或 lan.exe 后綴進行復制傳播。

Ryuk 勒索軟件在本地網絡上列舉所有可能的 IP 地址并發送 ICMP ping 進行探測。該惡意軟件會列出本地 ARP 表緩存的 IP 地址,列出發現 IP 地址所有的共享資源并對內容進行加密。該變種還能夠遠程創建計劃任務以此在主機上執行。攻擊者使用 Windows 原生工具 schtasks.exe 創建計劃任務。

最近發現的 Ryuk 變種具備自我復制能力,可以將可執行文件復制到已發現的網絡共享上實現樣本傳播。緊接著會在遠程主機上創建計劃任務,最后為了防止用戶進行文件回復還會刪除卷影副本。

勒索軟件 Ryuk 會通過設置注冊表項

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\svchost及其文件路徑來實現持久化。

分析報告顯示,Ryuk 勒索軟件并不會檢查計算機是否已被感染,惡意代碼使用域內的高級帳戶進行傳播。安全專家指出,即使修改了用戶密碼,只要 Kerberos 票據尚未過期,蠕蟲式的傳播仍將繼續。

冒牌的破解軟件導致Ryuk勒索軟件攻擊

在歐洲的這家生物分子研究所遭到Ryuk勒索軟件攻擊后,Sophos的快速反應小組做出反應,并壓制了此次網絡攻擊。

這次攻擊使研究所損失了一周的研究數據并導致了時長一個星期的網絡中斷,因為服務器需要從零開始重建,而數據需要從備份中恢復。

在對此次網絡攻擊活動進行了信息安全取證后,Sophos確定此次網絡攻擊活動背后的犯罪分子的初始入口點是一個使用了學生證書的RDP會話。

據了解,這家生物分子研究所一直都在跟大學生有各種合作,其中涵蓋各項研究領域和各項任務。作為任務合作的一部分,該研究所會為學生提供遠程登錄網絡的登錄憑證。

在訪問了這名學生的筆記本電腦并分析了其瀏覽器歷史后,研究人員發現這名學生曾經搜索過一款昂貴的數據可視化軟件工具,他們在工作中使用過該軟件,并且還嘗試在他們自己家里去安裝過這款軟件。

顯然,這名學生并沒有花幾百美元去購買軟件的使用許可證,而是選擇去搜索了一個破解版,并從warez網站下載了這個版本。

但是,他們并沒有真正下載成功這款破解版的軟件,而實感染了一個具備信息竊取功能的木馬病毒。這款木馬能夠記錄目標用戶的鍵盤擊鍵數據、竊取Windows剪貼板的歷史記錄以及竊取密碼等,其中就包括網絡犯罪分子(Ryuk勒索軟件攻擊者)在登錄研究所網絡系統時所使用的相同憑證。

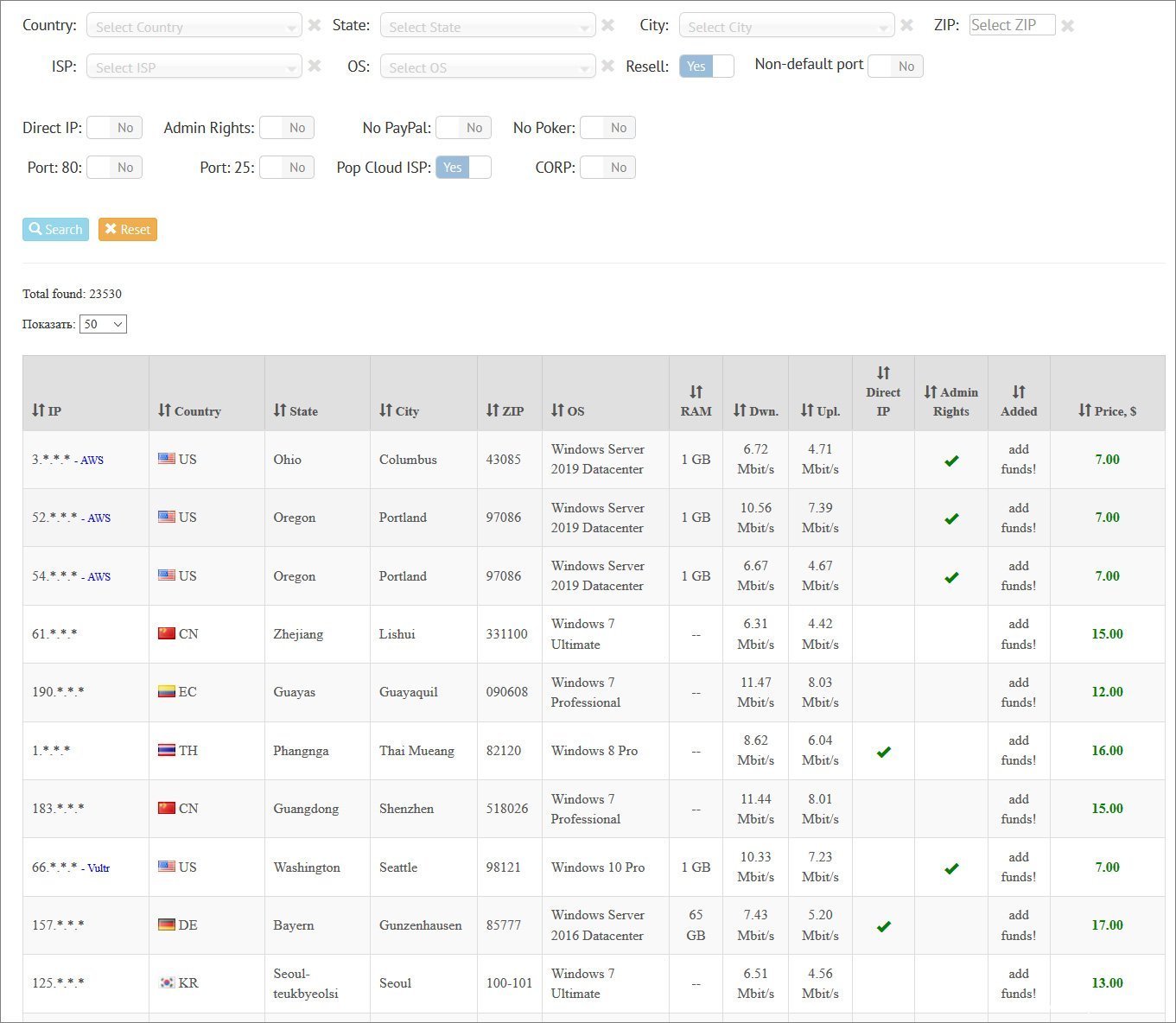

Sophos事件應急快速響應部門的經理彼得·麥肯齊(Peter Mackenzie)認為:“這些盜版軟件背后的惡意軟件攻擊者不太可能與Ryuk勒索軟件團伙有關。現在,很多網絡犯罪地下市場都會給攻擊者提供針對安全薄弱組織/系統的一些簡單初始訪問攻擊向量,這一行業現在也在蓬勃發展之中。因此,我們相信惡意軟件攻擊者會將他們的訪問權售賣給其他的攻擊者。而這一次相關的RDP連接訪問權可能是正在測試其訪問權的代理泄露的。”

在過去的幾年時間里,專門銷售遠程訪問憑證的市場一直都在蓬勃發展之中,現在已然成為了勒索軟件團伙用來訪問公司網絡的常見賬戶來源。這些被盜憑證中有許多是使用信息竊取型木馬收集到的,網絡犯罪分子會在地下市場上以大概三美元的價格逐一出售。

后話

就在最近,BleepingComputer獲得了訪問UAS泄露數據的權限,而UAS則是目前最大的Windows遠程桌面憑證市場之一。

研究數據顯示,在過去三年中,有130萬個賬戶在UAS市場上出售,為網絡犯罪分子提供了一個龐大的目標用戶庫。

不幸的是,現實場景中總會存在一些人為錯誤的可能性,這也導致用戶可能會給網絡釣魚郵件或盜版軟件提供機會,無論我們怎么提醒,這種情況也無法百分之百被消除。

但是,在網絡上正確配置安全性,例如要求遠程桌面連接使用MFA,并限制特定位置或IP地址的訪問,就可以從一定程度上防止這種攻擊了。

來源:安全客