零信任四化之應用零信任化的趨勢分析

責編:gltian |2021-05-31 15:02:53未來零信任發展會呈現明顯的“四化”特征,即應用零信任化、傳統網絡安全產品零信任化、零信任技術協議標準化和零信任落地成熟度評估模型化。

本篇主要探討應用零信任化趨勢分析。

關鍵詞:應用零信任? 網絡安全趨勢? 身份訪問

01信息化發展的不同階段

自計算機面世以來,企業的信息化發展產生了翻天覆地的變化,業務需求不斷涌現,企業應用也隨之不斷豐富和成熟。

在應用建設的初期,企業的各個不同部門為滿足各種不同業務目的,采用煙囪式的建設方式,設計和開發了大量應用,例如財務系統、人事系統、庫存系統、辦公系統等,滿足了特定用戶群體的特定業務需求,也為企業的信息化管理帶來了嚴峻的問題。

隨著企業應用的爆發式發展,結合應用技術的革新,企業應用為用戶提供了便捷的使用體驗,企業應用版圖逐漸形成了以應用門戶為基礎、以專業應用為補充的應用格局。面對越來越復雜的應用場景,企業IT管理者的應用建設思路完成了從無序向有序的轉變,然而在長期的實踐中發現,由于用戶角色、應用場景、用戶設備和IT網絡的差異持續存在,應用建設的標準始終無法固化和統一。

02當前應用安全體系的局限

IT信息化幫助企業提升運營效率,而應用的廣泛使用給企業信息安全帶來了大量威脅,企業的信息安全建設緊跟信息化建設步伐,在訪問環境安全、認證安全、傳輸安全、系統安全等方面形成了覆蓋應用使用全流程的成熟的安全技術和產品。

應用從應用開發廠商和企業IT管理員的角度分別實現不同的安全保護功能。

應用開發廠商以應用的功能實現為主要任務,采用統一身份管理、PKI證書和SSL加密等方式,在用戶認證、數據傳輸上提供應用的基本安全保護。

企業IT管理員堅守內網安全邊界,雖然部署了各種安全產品,但偏向于全網的被動防御的安全框架,各安全產品彼此相互獨立,無法為IT管理者提供完整的應用訪問安全視圖和全局訪問控制,發揮的整體效果大打折扣,業務應用自身風險仍然較高,一個風險點的突破會影響大面積的IT信息安全。

網絡防御設備

防火墻、IPS、IDS等產品都是針對網絡流量的檢測,容易被非法攻擊繞過,同時無法檢測跟蹤加密流量。

殺毒軟件

不管是終端殺毒軟件還是服務器端殺毒軟件,依賴于特征庫的持續更新,而特征庫本身只能應對已發現的病毒,無法檢測未發現的病毒,仍屬于被動防御。

WEB應用防火墻(WAF)

WAF是基于應用層的安全防護產品,通過特征提取和分塊檢索技術進行特征匹配,能夠對常見的網站漏洞攻擊進行防護,但仍舊是被動防御的方式,只能應對已知的漏洞和攻擊。同時WAF在使用中也存在弊端,在對訪問請求進行特征匹配時,由于特征庫匹配規劃的局限性,存在漏報和誤報的情況。

03應用發展的新形勢

企業的應用需求不斷增多,應用的使用場景隨著新技術的出現變得多元化,不同專業的廠商也在各自領域為應用的開發、部署、訪問提供業務和安全上的深入研究和支持。

業務中臺、API網關、IDaaS等產品的出現,為應用的建設提供了標準化選擇;云計算、大數據、物聯網、人工智能等技術的發展,打破了企業固有的IDC建設模式,應用分散部署在不同的公有云、私有云及傳統的IDC機房,大量標準化SaaS應用也成為企業的選擇;在4G/5G網絡全面覆蓋的移動互聯網發展趨勢下,應用的移動化使用已經深入人心,傳統的IT建設方式對于越來越模糊的邊界的防護顯得力不從心。

傳統的應用技術發展以建立業務和安全的標準為方向,致力于通過技術的方式建立應用的開發和管理規范,通過堆疊部署不同維度的安全產品建立統一的安全邊界。長期的實踐表明,建立標準的方式無法完全適應應用發展的新形勢,標準化的實現要求企業投入過高的成本,降低應用發展的靈活性,無法完全避免應用的個性化問題,疲于應付各種安全風險。

未來應用的發展要保持靈活性和適當的標準化,避免早期建設的應用的較大改造;同時,需要新的安全構架解決新形勢下的應用安全問題,加強安全能力的關聯,減少單一安全風險的影響范圍,提升應用的整體安全強度。

04應用零信任化趨勢

與其不斷創造應用的建設標準,不如適當放開禁錮,在減少應用改造的基礎上,仍然保持良好的應用體驗,通過應用安全架構的革新,為未來的應用建設提供可持續的安全護航。自零信任概念提出以來,經過長時間的發展和實踐,零信任構架理論已經趨向完善,獲得了包括安全廠商、企業CTO及應用開發廠商的廣泛認可,應用零信任化趨勢逐漸清晰。

零信任理念秉持“永不信任,持續驗證”的原則,應用的所有請求流量,都由零信任的應用網關進行代理,只有信任評估結果為可信的賬號、設備、網絡的流量才能正常訪問應用系統,實現了應用全流程的安全因子匯聚和動態評估,限制了應用的風險暴露面,減少了攻擊的威脅影響范圍。

零信任架構不要求應用進行大量的改造,根據應用的實際使用需要提供包括代理程序(Agent)、客戶端、可集成的SDK三種實現方式,在零信任安全的基礎上,最大限度地保持良好的用戶體驗。

服務隱藏

傳統的邊界防護理念中,應用需要在網絡邊界暴露業務端口,從而給不法人員提供了可以攻擊的目標。零信任采用單包認證(SPA)的方式,業務服務端口對外不可見,非法攻擊將失去攻擊的入口,從而保護應用安全。

零信任身份驗證與授權

傳統的邊界防護基于已知的風險進行被動保護,在很大程度上加大了攻擊者突破邊界防護的難度。然而,應用漏洞、系統漏洞、0Day漏洞、病毒等層出不窮,甚至內部人員的無意識行為,都會造成安全邊界被攻破。

零信任網絡不再設置可信的網絡邊界,采用主動防御的方式,只有信任評估為合法的請求才允許訪問業務服務,且持續進行動態驗證,非法攻擊將無法穿透到業務服務上。

貼近化網關

相比于傳統網絡邊界所定義的內網可信區域,零信任框架將內網服務識別為不可信,通過貼近化網關將內網業務服務器進行微隔離,只有可信的身份和權限才能訪問授權的業務服務資源,從而實現各應用服務之間的零信任化。

基于信任評估的訪問控制

傳統的安全保護機制相互獨立,無法為應用提供整體的安全訪問控制。而零信任的信任評估機制,結合了包括用戶環境、網絡、角色及權限、用戶行為等全面的因素進行綜合安全評估,根據應用安全要求,提供與風險評估結果一致的訪問權限。

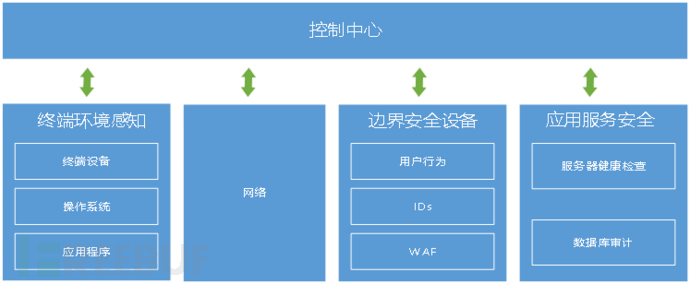

零信任的訪問控制并不消滅傳統的安全措施,而是在零信任構架的基礎上,結合并利用傳統的安全措施,形成從環境、角色、權限、網絡到數據等全面的縱深安全防御體系。

來源:FreeBuf.COM