全球第二大電腦內存制造商ADATA遭Ragnar Locker勒索軟件攻擊

責編:gltian |2021-06-10 14:39:57

事件報道

眾所周知,臺灣的ADATA(威剛)是目前全球第二大計算機內存和存儲設備制造商。而在2021年6月9日,威剛公司表示,他們的網絡信息系統在今年的五月底經歷了一次勒索軟件攻擊,導致該公司的系統被迫下線。

威剛公司現已確認了五月底的勒索軟件攻擊

威剛公司在確認了五月底的勒索軟件攻擊活動之后,便立刻下線了所有受影響的系統,并在發現了攻擊事件之后立刻將事件詳情報告給了有關國際當局,并與其他機構合作共同分析和調查此次的勒索軟件攻擊事件。

該公司在今天的電子郵件聲明中告訴BleepingComputer:“威剛公司在2021年5月23日遭到了一次勒索軟件攻擊,在發現了此次攻擊活動之后,我們便立刻下線了所有受影響的系統,并已采取一切必要措施恢復和升級相關的IT安全系統。令人高興的是,事情正朝著正常的軌道發展,業務運營沒有中斷,因為相應的應急措施是有效的。我們決心致力于使系統得到前所未有的保護,是的,這將是我們在公司朝著未來的發展和成就不斷前進的過程中不斷的實踐。”

根據威剛公司提供的信息,威剛公司的業務運營已經恢復了正常,受影響的設備也將在不久的將來恢復正常運行。

Ragnar Locker勒索軟件聲稱對此次勒索軟件攻擊事件負責

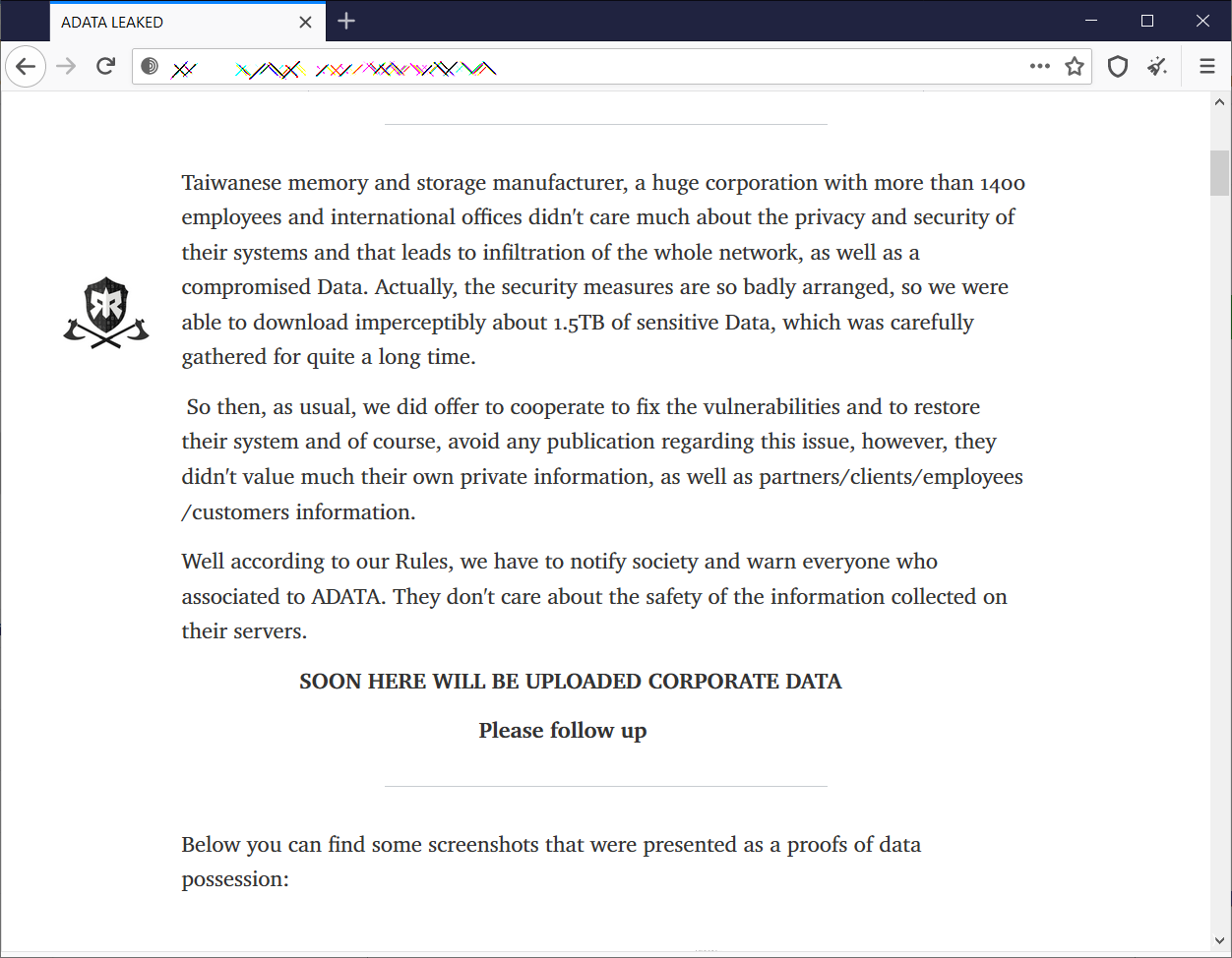

目前,威剛公司沒有對外提供有關此次勒索軟件攻擊事件背后的詳細信息,或任何跟勒索要求相關的信息。不過,勒索軟件攻擊團伙Ragnar Locker在上個星期周末就已經聲稱此次攻擊是他們發動的了。

Ragnar Locker背后的攻擊者還對外聲稱,他們在部署勒索軟件Payload之前就已經成功地從威剛公司的網絡系統中竊取了1.5TB的敏感數據。

到目前為止,Ragnar Locker勒索軟件攻擊團伙只對外發布了被盜文件和文件夾的部分截圖,但他們還繼續威脅稱,如果威剛公司拒絕支付數據贖金的話,他們將泄露其余敏感數據。

根據Ragnar Locker在其暗網網站上發布的截圖,他們似乎成功收集到了威剛公司的專有商業信息、機密文件、各類統計圖表、財務數據、Gitlab和SVN源代碼、法律文檔、員工信息、NDAs和工作文件夾等等。

關于Ragnar Locker勒索軟件

Ragnar Locker勒索軟件活動于2019年12月下旬在針對幾個目標發動攻擊時被人們首次觀察到。

在受感染的企業終端節點上,Ragnar Locker勒索軟件操作者會終止托管服務提供商(MSP)用于遠程管理客戶端系統的遠程管理軟件(如ConnectWise和Kaseya)。這將允許攻擊者繞過安全檢測機制,并確保遠程登錄的管理員不會阻止惡意Payload的部署過程。

美國聯邦調查局警告各大私營企業稱,在2020年4月份多國能源巨頭葡萄牙能源公司(EDP)遭受了Ragnar Locker勒索軟件攻擊之后,Ragnar Locker勒索軟件攻擊者很可能會將自己的“罪惡之手”伸向其他的大型私營企業。

正如研究人員所觀察到的那樣,Ragnar Locker勒索軟件所要求的數據贖金從20萬美元到60萬美元不等,而在針對葡萄牙能源公司(EDP)的勒索軟件攻擊活動中,他們甚至要求贖金達到了1580個比特幣,當時價值相當于一千多萬美元。

當時事件發生之后,Ragnar Locker勒索軟件背后的操縱者還在通過“客服窗口”和EDP進行實時聊天,要求他們檢查公司網站關于這個泄密威脅的通知,并詢問公司是否愿意看到企業私人信息出現在快訊、技術博客和股市網站上。

他們還補充道“時不待人”,還警告EDP不要嘗試使用除Ragnar Locker以外的解密器來破解文件,否則將有數據破壞和丟失的風險。

攻擊者還調侃EDP如果在系統加密兩天后聯系他們,能夠享受優惠價格。但是,他們也要等著,勒索軟件的即時聊天也不會全天候在線。

Ragnar Locker勒索軟件在2019年12月底首次被發現,專門針對托管服務提供商(MSP)的常用軟件,來入侵網絡竊取數據文件。

MSP安全公司Huntress Labs的首席執行官Kyle Hanslovan在2月說到,他的公司發現Ragnar Locker通過MSP軟件ConnectWise進行了部署。

經過偵察和部署前階段,攻擊者構建針對性強的勒索軟件可執行文件,該可執行文件為加密文件添加了特定的擴展名,具有嵌入式RSA-2048密鑰,并加入自定義勒索票據。

Ragnar Locker具有多次的贖金記錄,贖金記錄包括受害者的公司名稱、Tor站點的鏈接以及包含受害者已發布數據的數據泄漏站點,贖金范圍從20萬美元到大約60萬美元不等。

SentinelLabs對這種勒索病毒進行分析,負責人Vitali Kremez提及,Ragnar Locker首次啟動時將檢查配置的Windows語言首選項,如果將它們設置為前蘇聯國家之一,則會終止該過程并且不對計算機進行加密。如果受害者通過了此檢查,則勒索軟件將停止上一節中所述的各種Windows服務。

現在已經準備好對計算機進行加密,Ragnar Locker將開始對計算機上的文件進行加密。

加密文件時,它將跳過以下文件夾、文件名和擴展名中的文件:

kernel32.dll

Windows

Windows.old

Tor browser

Internet Explorer

Google

Opera

Opera Software

Mozilla

Mozilla Firefox

$Recycle.Bin

ProgramData

All Users

autorun.inf

boot.ini

bootfont.bin

bootsect.bak

bootmgr

bootmgr.efi

bootmgfw.efi

desktop.ini

iconcache.db

ntldr

ntuser.dat

ntuser.dat.log

ntuser.ini

thumbs.db

.sys

.dll

.lnk

.msi

.drv

.exe

對于每個加密文件,文件名后都會添加一個預配置的擴展名,如.ragnar22015ABC,“ RAGNAR”文件標記也將添加到每個加密文件的末尾。最后,將創建一個名為.RGNR?[extension] .txt的贖金票據,其中包含有關受害者文件發生了什么情況、贖金金額、比特幣支付地址、與攻擊者進行通信的TOX聊天ID等信息,如果TOX則用備份的電子郵件地址。目前針對Ragnar Locker勒索軟件加密文件尚無法解密。

來源:安全客