截獲比特幣、訪問加密通信,FBI為何能訪問那些加密消息?

責編:gltian |2021-06-11 13:35:086月7日,在司法部的新聞發布會上,美國宣布其沒收了DarkSide勒索團伙所使用的一個加密貨幣錢包,其中包含了來自 Colonial Pipeline的贖金。如何截獲并且成功打開加密貨幣錢包?這一問題成為很多人的疑問,甚至出于對美國政府”控制“加密貨幣的懷疑而導致比特幣價格大跌。

目前存在有幾種可能:

(1)數字貨幣存在安全漏洞。不過這一可能性較小,因為也沒有任何的跡象表明他們能夠破壞橢圓曲線數字簽名算法(ECDSA)。

(2)FBI執法部門入侵了犯罪組織的IT基礎系統,進入到他們存儲私鑰的服務器里,從而獲取了一個屬于DarkSide比特幣錢包的私鑰的控制權。也就是用私鑰打開了錢包。

接著,我們來回顧一下簡單的時間線:

5月7日,美國最大燃油管道公司Colonial Pipeline支付近500萬美元贖金。

5 月14 日,勒索軟件團伙曾聲稱無法訪問他們的一臺支付服務器。

6月7日,美國宣布追回大筆贖金。

“勒索軟件團伙曾聲稱無法訪問他們的一臺支付服務器”這一消息似乎為第二個可能性提供了一些證明。再結合美國司法部堅持其具備追蹤資金的能力的言論,而加密專家也表示比特幣錢包被FBI打開更多是因為私鑰而非貨幣本身存在漏洞。

截獲比特幣,很可能是FBI通過比特幣交易記錄一直追溯到一個數字錢包,從而鎖定資金的存儲地進行資金封鎖,然后他們通過對DarkSide勒索團伙的情報掌握,實現了對勒索軟件基礎設施的入侵,獲取了私鑰(這一點從DarkSide勒索團伙此前表示“我們已經無法訪問我們的基礎設施,包括博客、支付服務器”中可以窺見,即美國執法機構是完全有可能獲取其基礎設施的訪問權限的)。

雖然Colonial 贖金追回事件中如何入侵獲取私鑰的具體手法不明,但Ironside行動中的策略已被公開。

Ironside是由FBI在2018年開展的一項全球性詐騙打擊活動。FBI及其國際合作伙伴通過訪問和使用犯罪分子的加密通信,從而順藤摸瓜順利收網,逮捕了包括澳大利亞頭號通緝犯,土耳其跨國販毒集團老大Hakan Ayik在內的超過100個有組織犯罪集團,200多名犯罪嫌疑人。

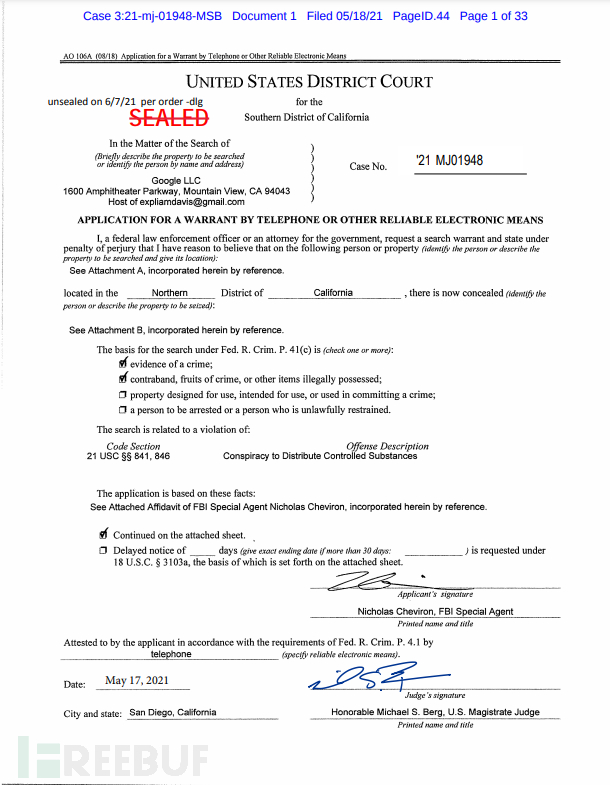

繼截獲比特幣后,FBI還能訪問加密通信?通過公開的執法令,可以發現此次行動的關鍵在于“監聽”。

An0m:為犯罪分子定制的加密聊天蜜罐平臺

2018年,FBI查獲了Phantom Secure:一家向販毒者、雇傭殺人犯和其他有組織犯罪頭目出售加密手機的聊天服務公司。這家總部位于加拿大的企業購買智能手機后,剝離了設備的GPS、通話、短信和互聯網接入功能,然后安裝一個加密的電子郵件系統,從而使手機處于閉環通信中——它們只能相互通話。并且,只有與經銷商有直接聯系的人才能購買到這樣一部定制手機。

Phantom Secure為FBI提供了靈感。他們決定開展一項Ironside行動,而行動的一大主角正是由FBI研發的一個專為犯罪分子定制的加密聊天蜜罐平臺An0m。

在工具測試階段,行動的合作伙伴AFP(澳大利亞聯邦警察)獲得法庭命令,對分發給澳大利亞境內個人或與澳大利亞有明顯聯系的個人的Anom設備進行合法監控。測試階段共計分發了大約 50 臺設備,并且監控非常成功。

測試后,FBI和第三個國家接觸,并且該國家同意加入 TrojanShield 調查并建立自己的 iBot 服務器,支持此次行動。

隨后,行動正式開始,FBI又招募了CHS(機密人員),通過這些人員將加密通信產品Anom介紹給跨國犯罪組織(TCOs),此外,他們還將Anom設備分發給與TCO有直接聯系的加密通信設備分銷商,從而讓TCOs的成員開始用上了這款”不錯“的設備。

剛開始的時候,Anom的應用范圍很小,到了2019年Anom開始在犯罪圈子內流行,?2020 年隨著EncroChat和Sky ECC平臺被取締, Anom 已經不需要臥底特工來推廣了,它在犯罪圈“火了”,到后來甚至有近 9000 名活躍用戶。

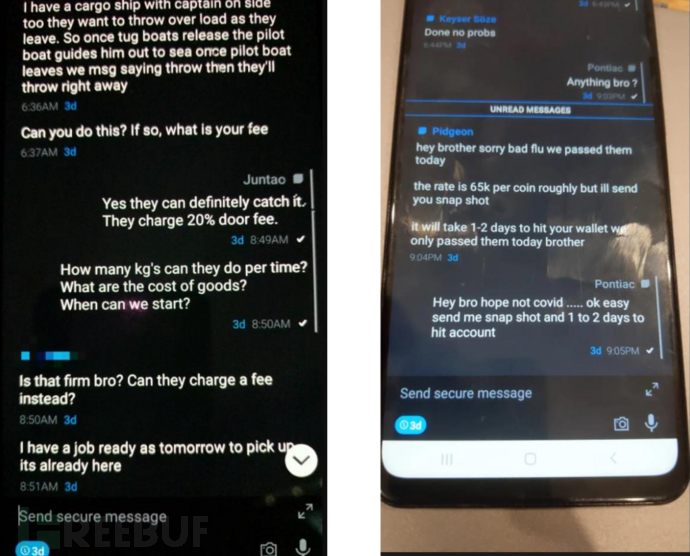

Anom是個什么呢,簡單來說這是個蜜罐。以加密通信為包裝,將設備販賣給犯罪分子,當犯罪分子開始使用時,他們的通信信息就會被FBI及AFP所監控。

為了更好地取信于犯罪分子,釣到更大的魚兒。FBI、AFP 和CHS(機密人員)在現有的加密系統中構建了一個主密鑰,該系統秘密地附加到每條消息上,并使執法部門能夠按原樣解密和存儲消息傳送,顯然,那些Anom設備的用戶是不知道主密鑰的存在。 而針對位于美國境外的設備,通信過程中的加密抄送則會被路由到位于美國境外的“iBot”服務器,在那里,專門的機密人員會進行代碼解密,然后再重新加密傳送。

每個Anom用戶都會被分配到一個特定的Jabber標識(JID)。JID是一個固定的、唯一的字母數字標識。而Anom用戶可以選擇他們自己的用戶名,并改變他們的用戶名列表。對此,”幕后“的聯邦調查局保留了一份JID和相應的Anom用戶的網名列表,用以追蹤與調查。

6 月 7 日,由于一些犯罪團伙發現信息監聽的端倪,執法機構對這次行動進行收網。

根據文件,執法機構累計翻譯和編譯了來自 90 多個國家/地區的 11800 臺設備的超過 2000 萬條消息。其中,前五個國家包括澳大利亞、德國、荷蘭、西班牙和塞爾維亞。最后,這次行動共計發出525 份搜查令、使得224 人受到指控、6 個秘密實驗室被取締,并避免了 21 次殺人威脅,查獲了 3.7 噸毒品、104 件槍支和武器以及超過 4500 萬澳元的資產。

舊的犯罪平臺消失于灰燼,新的網絡犯罪服務、平臺、工具又將在別處重生。此后,網絡犯罪分子可能會更為謹慎,甚至使用合法的端到端加密聊天服務。這場對抗,依舊沒有終結。

參考來源

https://storage.courtlistener.com/recap/gov.uscourts.casd.707623/gov.uscourts.casd.707623.1.0

來源:FreeBuf.COM