Sodinokibi(REvil)勒索病毒黑客組織攻擊姿勢全解

責編:gltian |2021-06-22 11:06:07前言

2021年6月 11日,國外媒體 threatpost 發布文章宣稱美國能源部 (DOE) 的分包商同時也是美國國家核安全局 (NNSA) 核武器開發合作商的 Sol Oriens 公司遭受到網絡攻擊,并且 Sol Oriens 公司人員已證實該公司于上月發現被勒索病毒攻擊,而國外安全專家宣稱此次攻擊為 REvil 勒索軟件,并且發現攻擊者將 Sol Oriens 部分數據公開到 REvil 勒索軟件的暗網官網上,筆者從REvil勒索病毒的暗網數據網站上確實找到了包含Sol Oriens公司被盜數據的信息,如下所示:

Sol Oriens被盜的相關數據信息,如下所示:

大家應該對REvil勒索病毒不陌生了,它還有一個名字就是Sodinokibi勒索病毒,最早這款勒索病毒被稱為Sodinokibi,后面國外有一些安全研究人員基于Sodinokibi的解密工具又稱這款勒索病毒為REvil勒索病毒,于是這款勒索病毒就有兩個名字分別為:Sodinokibi和REvil,在勒索病毒家族中,也有一些勒索病毒家族有兩個名字,例如:CrySiS勒索病毒,也稱為Dharma勒索病毒,為啥一個惡意軟件家族會同時有幾個名字,也是不同的分析人員,在分析樣本的時候,根據樣本里面包含的不同特征進行命名的,一般來說誰最先發現并分析的病毒樣本,就由誰來先命名,后面發現的只能歸因到已知的病毒樣本家族名,不過也有一些另外,比方如果最開始由于捕獲的信息不足,會存在命名不太準確,隨著分析人員后面的不斷追蹤分析,又發現了新的更準確的樣本特征信息,然后再重新命名,關于病毒家族的命名又是一個新的課題了,有很多種不同的命名方法,筆者就不過多的介紹了,有興趣的可以去參考學習一些相關的資料,此前對全球最大肉類包裝公司JBS發起持續勒索軟件攻擊的幕后黑手也是REvil,最后JBS交了1100萬美元的巨額贖金,筆者應該是國內最早開始分析和研究Sodinokibi勒索病毒的惡意軟件研究員,同時筆者此前也深入跟蹤研究過多款全球主流的勒索病毒家族,對全球各種不同類型的惡意軟件家族都有深入的分析與研究,這篇文章就給大家分享一些關于這款勒索病毒以及其背后的黑客組織的一些攻擊姿勢和信息,希望大家對這款勒索病毒以及黑客組織有一個更深入的了解。

攻擊姿勢

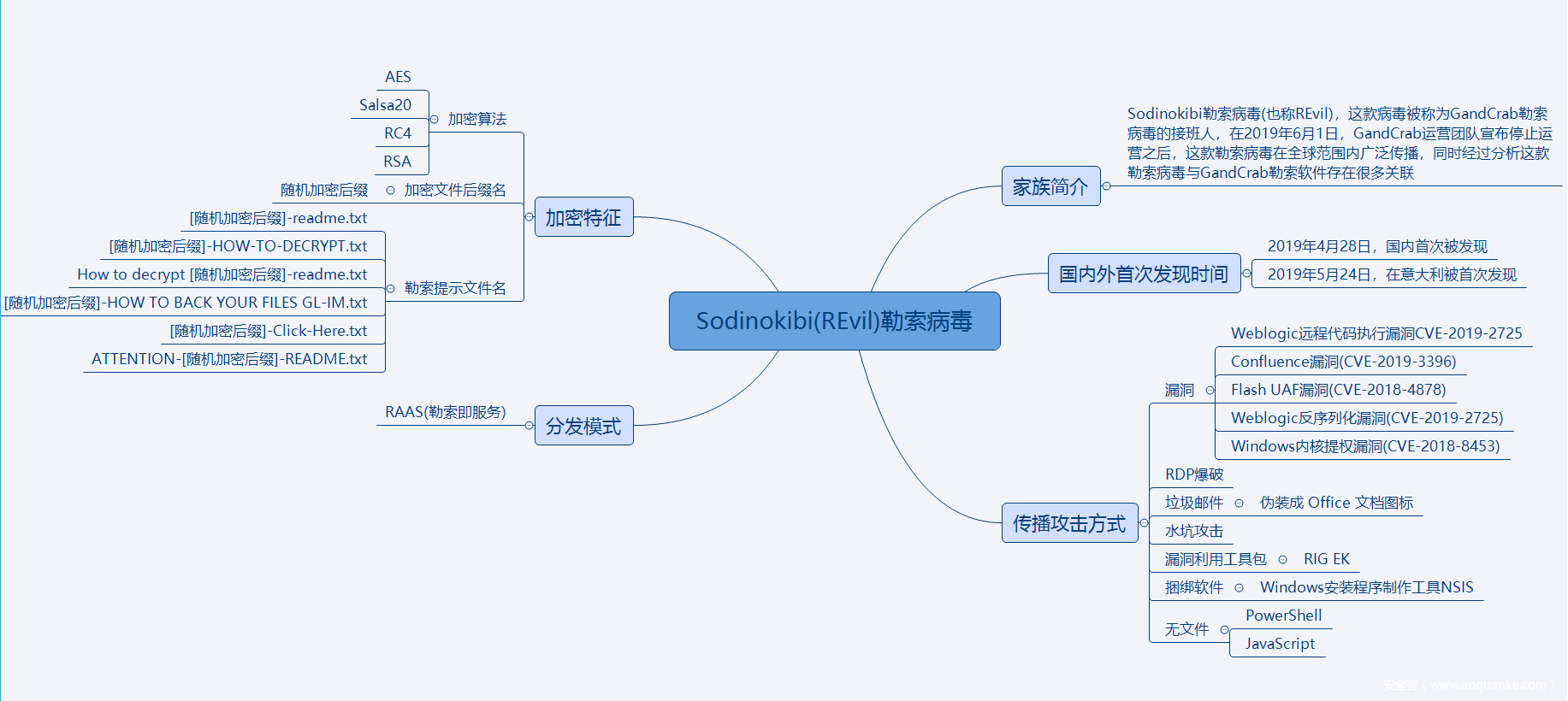

2019年4月28日,筆者拿到了這款勒索病毒最初始版本的病毒樣本,通過對病毒樣本進行深度的逆向分析,發現樣本中有很多功能與GandCrab勒索病毒非常相似,也許是一種職業的嗅覺,當時就有一種預感,這款勒索病毒后面應該會流行起來,然后筆者對病毒樣本進行了詳細的溯源分析,主要從病毒代碼、傳播渠道兩個重要的維度進行了分析溯源,確認了這款勒索病毒應該與GandCrab勒索病毒有關聯,而且背后的運營團隊有可能是同一伙人,或是此前GandCrab勒索病毒黑客組織的一部分人出來重新運營了Sodinokibi,于是筆者稱這款勒索病毒為GandCrab的“接班人”,詳細的報告,可以參考公眾號2019年6月發布的文章《威脅情報:揭密全球最大勒索病毒GandCrab的接班人》,2019年5月24日,國外安全研究人員首次在意大利發現了Sodinokibi的病毒樣本,筆者將這個樣本與此前發現的病毒樣本進行對比,發現樣本的相似度極高,可以認定國外安全研究人員發現的病毒樣本就是2019年4月筆者分析的那個病毒樣本,關于這款勒索病毒更多的信息,可以參考筆者之前的文章,里面都有詳細的介紹,本文主要講解一下這款勒索病毒的相關攻擊姿勢。

通過跟蹤分析,發現這款勒索病毒確實非常活躍,病毒樣本不斷變種升級,攻擊手法也越來越多,分享這款勒索病毒黑客組織發動攻擊的一些常用姿勢:

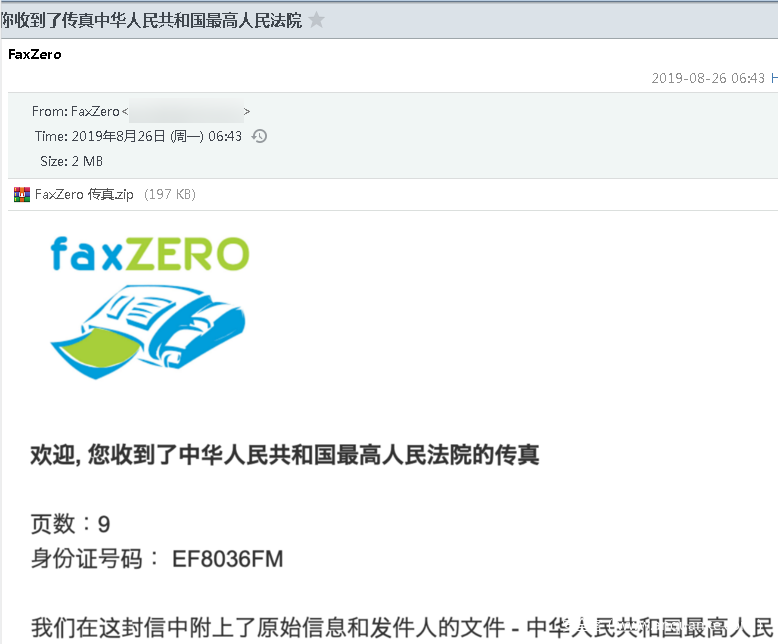

(1)通過釣魚郵件,偽裝成Flash安裝程序,如下所示:

(2)冒充工商銀行的釣魚郵件,偽裝成銀行數字證書程序,如下所示:

(3)冒充法院的釣魚郵件,偽裝成法院文檔的程序,如下所示:

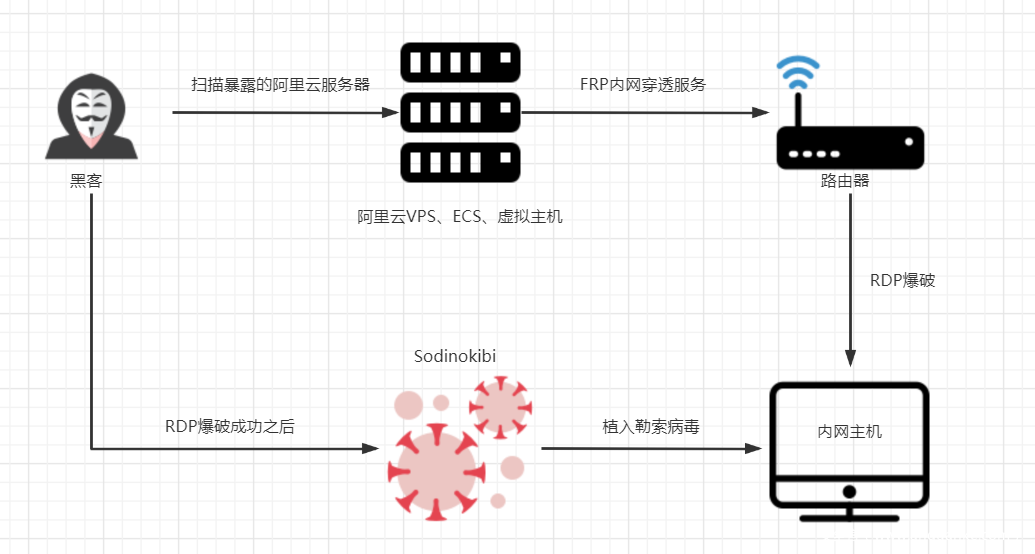

(4)通過人工掃描、RDP爆破攻擊方式,傳播Sodinokibi勒索病毒,如下所示:

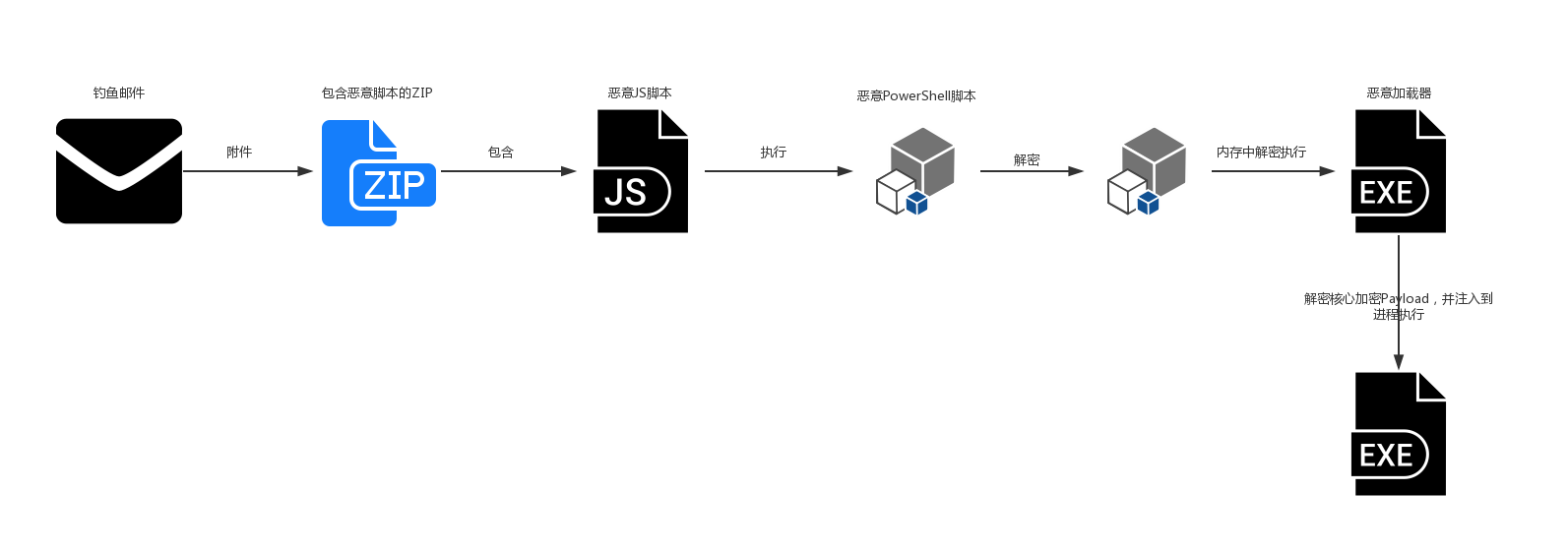

(5)通過釣魚郵件,然后利用JS/PS腳本等無文件攻擊方式,傳播Sodinokibi勒索病毒,如下所示:

從上面這些攻擊案例可以看出Sodinokibi勒索病毒在早期的傳播攻擊方式都比較單一,都是通過單一的攻擊手法,直接傳播Sodinokibi勒索病毒,進行加密勒索,傳播攻擊方式和勒索病毒信息,如下所示:

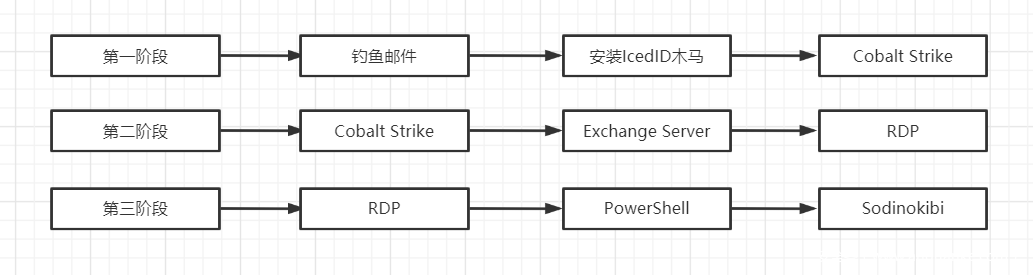

隨著勒索攻擊的演變,“雙重”勒索或“三重”勒索模式的逐漸流行,這種單一的攻擊模式顯然已經不能達到要求,需要使用多種攻擊手法相結合的方式進行攻擊,而有還需要利用其他惡意軟件監控盜取企業的核心數據等,分享一個Sodinokibi勒索病毒的攻擊案例,如下所示:

黑客組織通過前期的釣魚郵件,給受害者安裝木馬,然后通過木馬安裝CS工具,再利用CS進行橫向的滲透感染,獲取到企業的域或服務器等相關權限、RDP登錄憑證信息等,再通過憑證信息登錄到企業的多臺主機上,安裝Sodinokibi勒索病毒,整個攻擊過程可能會持續很長一段時間,當獲取到企業的重要數據之后,最后再安裝勒索病毒加密企業數據。

上面僅僅是介紹了一個該勒索病毒最近的某次攻擊活動,其實還可以通過其他各種不同的惡意軟件或攻擊方式組合來進行相似的勒索攻擊活動,從上面的攻擊活動可以很清楚的發現,這款勒索病毒的攻擊方法在前期和后期的不同,前期主要通過單一的攻擊方式,直接安裝勒索病毒,后期主要通過組合多種不同的攻擊方式以及其他各種不同的惡意軟件,盜取企業數據之后,再安裝勒索病毒,隨著攻索攻擊的發展,Sodinokibi勒索病毒黑客組織也加入到了BGH獵狩活動當中,勒索攻擊已經逐步向“定制化”和“APT定向攻擊”模式發展。

關于勒索病毒更多的信息,可以參考公眾號《勒索病毒專題報道》,你想要了解的基本都在里面。

黑客組織

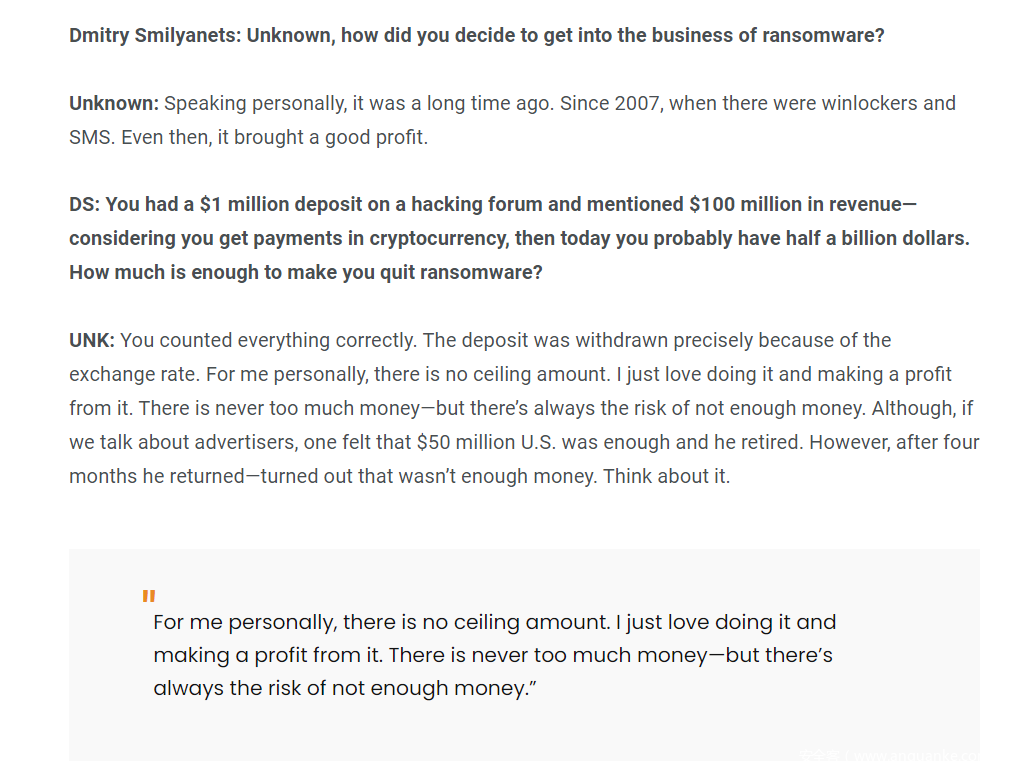

筆者最近跟蹤分析的一些Sodinokibi勒索事件,勒索金額少則幾百萬美元,多則高達幾千萬美元,正是因為勒索病毒的暴利,讓黑客組織更加“積極”和“努力”,他們一共接受了兩次采訪,第一次采訪,相關內容,如下所示:

在第一次采訪中,Sodinokibi勒索病毒黑客組織說不想涉及政治目的,只想搞錢,而且錢永遠不會覺得夠,這和此前GandCrab勒索病毒背后的黑客組織不一樣,GandCrab勒索病毒黑客組織在賺到了錢之后就選擇了退出,然而Sodinokibi勒索病毒黑客組織之前說賺到5億美元就不做了,現在又說錢永遠不夠,說明他們后面還會一直從事相關的攻擊活動,賺更多的錢,至于最后會不會像GandCrab退出就不得而知,Sodinokibi勒索病毒遲早有一天會有更新的家族來替換它,然而背后的黑客組織會一直存在,同時他們談到了他們并不關心政治,還談到了勒索攻擊與網絡戰爭等,有興趣的可以去看原文鏈接:

https://therecord.media/i-scrounged-through-the-trash-heaps-now-im-a-millionaire-an-interview-with-revils-unknown/

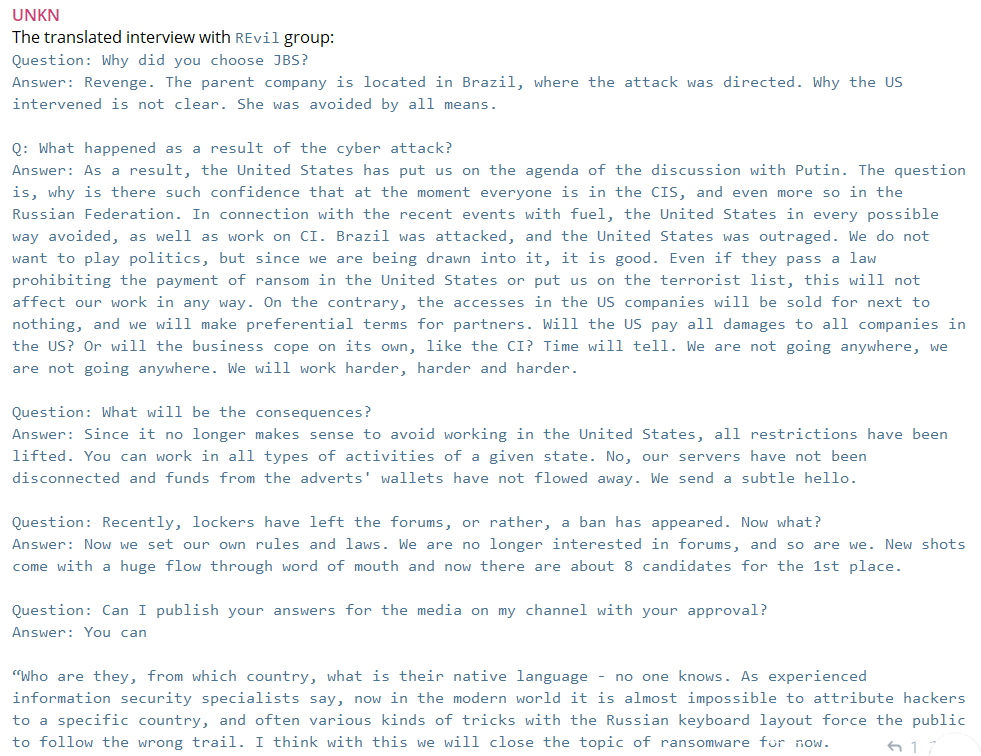

隨著Colonial Pipeline被勒索攻擊,全球最大肉類包裝公司JBS也被Sodinokibi勒索攻擊等事件發生后,美國開始發表聲明說要對勒索病毒黑客組織進行打擊,于是Sodinokibi勒索病毒黑客組織接受了第二次采訪,相關的采訪內容,如下所示:

在第二次采訪中,Sodinokibi勒索病毒黑客組織表示說他們不怕美國打擊勒索病毒攻擊的行動,而且他們哪兒也不會去,而且會更加“努力”、“努力”、“努力”。

通過兩次的采訪內容,我們可以預測Sodinokibi勒索病毒黑客組織未來可能會發動更多的黑客攻擊行動,而且未來會更加“努力”,因為他們想賺更多的錢。

總結

做安全其實是一個長期的過程,因為做安全沒有終點,安全問題會一直存在,不管是從前,還是現在,還是將來,安全問題會一直是一個大問題,只是不同的時代,黑客獲利的方式不同吧了,因為只要有利益的地方,就一定會有黑客組織,做安全也不是今天做了,明天就不用做了,而是要一直做下去,這本身就是一條“不歸路”,需要的是堅持不懈,不管是安全企業,還是在安全行業各種不同方向的從業人員,不管你選擇哪個方向,只有在這條路上堅持不懈,才能在安全這條路上走的更遠,走的更好,不然你肯定走不遠,遲早會轉行或者被淘汰,把時間全浪費掉,我常常說安全未來十年一定又是一個發展的黃金期,短期來看不出啥,三五年之后就能看到明顯的差距,如果你覺得自己是真的熱愛安全這個行業,就堅持走下去就可以了,不用去管別人,現在就是一個大浪淘金的時代,淘下去的沙子,留下來的就是金子,正所謂,千淘萬漉雖辛苦,吹盡狂沙始到金,堅持做好一件事,其實就是偉大。

GandCrab宣布停止運營,Sodinokibi也有一天會被別的勒索家族替代,然而背后的黑客組織會一直存在,黑客組織攻擊活動不會停止,因為就像黑客組織說的那樣,錢永遠都不夠花。

現在大部分黑客組織發動網絡攻擊行動其實都是為了利益,當然也會有一些黑客組織是出于政治目的,并不是完全為了錢,而是出于對一些國家的政治不滿,前不久美國組織了G7峰會,峰會上的各個國家領導人要求俄羅斯緊急打擊據信在其境內活動的勒索軟件團伙,其實美國自己就一直在研究各種網絡攻擊武器、并與一些黑客組織進行合作。

黑客組織的攻擊活動從來沒有停止過,未來隨著國際形勢的發展,國與國之間的網絡攻擊活動可能會增多。

未來幾年勒索攻擊仍然是全球最大的網絡安全威脅,黑客組織會在巨額利益的驅動下,變的更加“活躍”,無時無刻不在尋找著新的攻擊目標,現在安全問題太多了,新的惡意軟件家族層出不窮,筆者會持續跟蹤,深入分析和研究各種惡意軟件家族以及背后的黑客組織。

來源:安全分析與研究