Autodesk 多個高危漏洞通告

責(zé)編:gltian |2021-06-25 11:13:460x01 ??漏洞簡述

2021年06月24日,360CERT監(jiān)測發(fā)現(xiàn) 06月14日Autodesk發(fā)布了Design Review安全更新通告,本次安全更新中修復(fù)了7處漏洞 ,漏洞等級:高危,漏洞評分:8.9。

Autodesk是在建筑、工程及制造業(yè)等行業(yè)的產(chǎn)品聞名軟件公司,其擁有 AutoCAD,AutoCAD WS,Autodesk Alias,Autodesk Maya,Autodesk Design Review等多款軟件,在全世界范圍內(nèi)擁有大量的客戶。攻擊者可以通過利用這些漏洞構(gòu)造一個惡意的網(wǎng)頁或文件誘使用戶點擊,從而控制用戶的主機。

Autodesk系列產(chǎn)品通常用在企業(yè)內(nèi)網(wǎng)的員工辦公機上,攻擊者通常會使用社會工程學(xué)的方式將身份偽裝成求職者等其他身份向企業(yè)員工發(fā)送包含惡意代碼的文件,當(dāng)企業(yè)員工運行該文件時,攻擊者便可在員工主機上直接執(zhí)行任意代碼,從而突破企業(yè)邊界防御策略,直接入侵到企業(yè)辦公網(wǎng)段。但是內(nèi)存漏洞存在利用成本高、觸發(fā)情況不穩(wěn)定的情況,同時該漏洞需要用戶參與點擊,利用難度中。

對此,360CERT建議廣大用戶及時將Autodesk Design Review升級到最新版本。與此同時,請做好資產(chǎn)自查以及預(yù)防工作,以免遭受黑客攻擊。

0x02 ??風(fēng)險等級

360CERT對該漏洞的評定結(jié)果如下

| 評定方式 | 等級 |

|---|---|

| 威脅等級 | 高危 |

| 影響面 | 廣泛 |

| 攻擊者價值 | 非常高 |

| 利用難度 | 中 |

| 360CERT評分 | 8.9 |

0x03 ??漏洞詳情

CVE-2021-27033: Design Review 內(nèi)存多重釋放漏洞

CVE: CVE-2021-27033

組件: Design Review

漏洞類型: 內(nèi)存多重釋放

影響: 接管用戶計算機

簡述: Autodesk Design Review 對PDF的處理過程中存在多重釋放漏洞。攻擊者通過誘使用戶打開特制的網(wǎng)頁或PDF文件,可利用該漏洞控制用戶計算機。

CVE-2021-27034: Design Review 緩沖區(qū)溢出漏洞

CVE: CVE-2021-27034

組件: Design Review

漏洞類型: 緩沖區(qū)溢出

影響: 接管用戶計算機

簡述: Autodesk Design Review 解析 PICT 或 TIFF 文件過程中存在基于堆的緩沖區(qū)溢出漏洞。攻擊者通過誘使用戶打開特制的PICT 或 TIFF 文件,可利用該漏洞控制用戶計算機。

CVE-2021-27035: Design Review 內(nèi)存越界漏洞

CVE: CVE-2021-27035

組件: Design Review

漏洞類型: 內(nèi)存越界

影響: 接管用戶計算機

簡述: Autodesk Design Review 解析 TIFF、PDF、PICT 或 DWF 文件時存在內(nèi)容越界讀取寫入漏洞。攻擊者通過誘使用戶打開特制的TIFF、PDF、PICT 或 DWF 文件,可利用該漏洞控制用戶計算機。

CVE-2021-27036: Design Review 內(nèi)存越界寫漏洞

CVE: CVE-2021-27036

組件: Design Review

漏洞類型: 內(nèi)存越界寫

影響: 接管用戶計算機

簡述: Autodesk Design Review 解析PDF、PICT 或 TIFF 文件時存在內(nèi)容越界寫入漏洞。攻擊者通過誘使用戶打開特制的PDF、PICT 或 TIFF 文件,可利用該漏洞控制用戶計算機。

CVE-2021-27037: Design Review UAF漏洞

CVE: CVE-2021-27037

組件: Design Review

漏洞類型: UAF

影響: 接管用戶計算機

簡述: Autodesk Design Review 解析 PNG、PDF 或 DWF 文件時存在(UAF)內(nèi)存釋放后使用漏洞。攻擊者通過誘使用戶打開特制的 PNG、PDF 或 DWF 文件,可利用該漏洞控制用戶計算機。

CVE-2021-27038: Design Review 類型混淆漏洞

CVE: CVE-2021-27038

組件: Design Review

漏洞類型: 類型混淆

影響: 接管用戶計算機

簡述: Autodesk Design Review 解析PDF文件時存在類型混淆漏洞。攻擊者通過誘使用戶打開特制的網(wǎng)頁、PDF文件,可利用該漏洞控制用戶計算機。

CVE-2021-27039: Design Review 內(nèi)存越界漏洞

CVE: CVE-2021-27039

組件: Design Review

漏洞類型: 內(nèi)存越界

影響: 接管用戶計算機

簡述: Autodesk Design Review 解析TIFF文件時存在內(nèi)容越界讀寫漏洞。攻擊者通過誘使用戶打開特制的TIFF文件,可利用該漏洞控制用戶計算機。

0x04 ??影響版本

| 軟件 | 影響版本 | 安全版本 |

|---|---|---|

| Autodesk Design Review | 2011 | 2018 Hotfix 3 |

| Autodesk Design Review | 2012 | 2018 Hotfix 3 |

| Autodesk Design Review | 2013 | 2018 Hotfix 3 |

| Autodesk Design Review | 2017 | 2018 Hotfix 3 |

| Autodesk Design Review | 2018 | 2018 Hotfix 3 |

| Autodesk Design Review | 2018_hotfix_1 | 2018 Hotfix 3 |

| Autodesk Design Review | 2018_hotfix_2 | 2018 Hotfix 3 |

0x05 ??修復(fù)建議

通用修補建議

Autodesk? Design Review 2013 或更早版本的客戶需要按照Autodesk 知識網(wǎng)絡(luò)中的安裝說明升級到 2018 或更高版本。使用不再有獲得全面支持的版本(<2013)的客戶應(yīng)計劃盡快升級到受支持的版本,以避免受到安全漏洞影響。

0x06 ??產(chǎn)品側(cè)解決方案

?若想了解更多產(chǎn)品信息或有相關(guān)業(yè)務(wù)需求,可移步至http://360.net。

360安全分析響應(yīng)平臺

360安全大腦的安全分析響應(yīng)平臺通過網(wǎng)絡(luò)流量檢測、多傳感器數(shù)據(jù)融合關(guān)聯(lián)分析手段,對該類漏洞的利用進行實時檢測和阻斷,請用戶聯(lián)系相關(guān)產(chǎn)品區(qū)域負(fù)責(zé)人或(shaoyulong#360.cn)獲取對應(yīng)產(chǎn)品。

360安全衛(wèi)士

Windows用戶可通過360安全衛(wèi)士實現(xiàn)對應(yīng)補丁安裝、漏洞修復(fù)、惡意軟件查殺,其他平臺的用戶可以根據(jù)修復(fù)建議列表中的安全建議進行安全維護。

360CERT建議廣大用戶使用360安全衛(wèi)士定期對設(shè)備進行安全檢測,以做好資產(chǎn)自查以及防護工作。

360本地安全大腦

360本地安全大腦是將360云端安全大腦核心能力本地化部署的一套開放式全場景安全運營平臺,實現(xiàn)安全態(tài)勢、監(jiān)控、分析、溯源、研判、響應(yīng)、管理的智能化安全運營賦能。360本地安全大腦已支持對相關(guān)漏洞利用的檢測,請及時更新網(wǎng)絡(luò)神經(jīng)元(探針)規(guī)則和本地安全大腦關(guān)聯(lián)分析規(guī)則,做好防護。

360終端安全管理系統(tǒng)

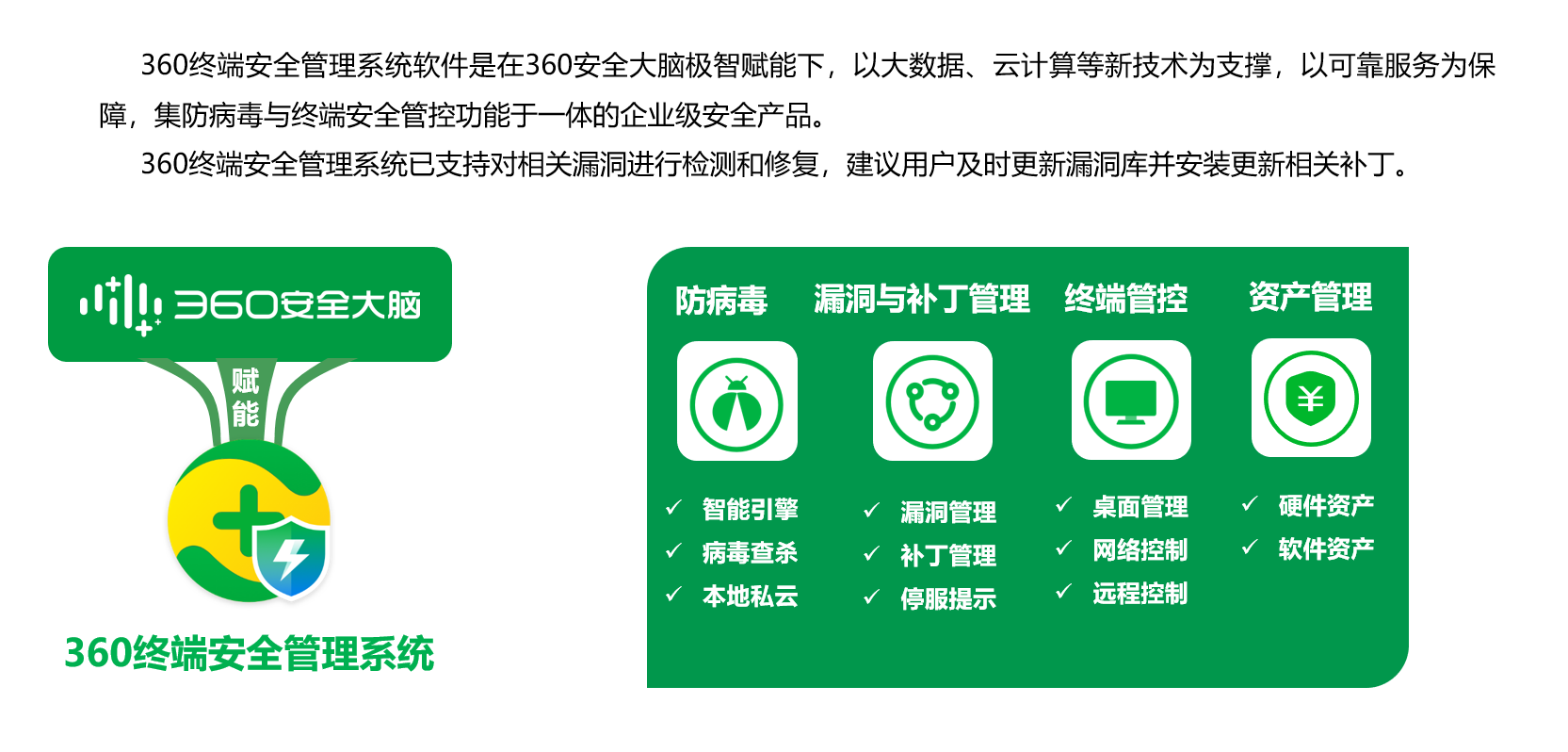

360終端安全管理系統(tǒng)軟件是在360安全大腦極智賦能下,以大數(shù)據(jù)、云計算等新技術(shù)為支撐,以可靠服務(wù)為保障,集防病毒與終端安全管控功能于一體的企業(yè)級安全產(chǎn)品。

360終端安全管理系統(tǒng)已支持對相關(guān)漏洞進行檢測和修復(fù),建議用戶及時更新漏洞庫并安裝更新相關(guān)補丁。

0x07 ??時間線

2021-06-14?Autodesk發(fā)布通告

2021-06-24?360CERT發(fā)布通告

0x08 ??參考鏈接

1、 Vulnerabilities in the Autodesk? Design Review software

0x09 ??特制報告下載鏈接

一直以來,360CERT對全球重要網(wǎng)絡(luò)安全事件進行快速通報、應(yīng)急響應(yīng)。為更好地為政企用戶提供最新漏洞以及信息安全事件的安全通告服務(wù),現(xiàn)360CERT正式推出安全通告特制版報告,以便用戶做資料留存、傳閱研究與查詢驗證。 用戶可直接通過以下鏈接進行特制報告的下載。

若有訂閱意向與定制需求請發(fā)送郵件至 g-cert-report#360.cn ,并附上您的 公司名、姓名、手機號、地區(qū)、郵箱地址。

來源:安全客

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧