戴爾又現高危漏洞,近3000萬臺電腦面臨被遠程控制風險

責編:gltian |2021-06-28 14:08:49據Eclypsium網絡安全研究人員6月24日披露,戴爾客戶端BIOS內的BIOSConnect功能存在4個嚴重漏洞。這些漏洞會影響129款型號近3000萬臺戴爾電腦,攻擊者可以借此遠程執行任意代碼(RCE)、顛覆操作系統、破壞設備。

研究人員表示,攻擊者可以利用這些漏洞在預啟動環境中遠程執行代碼,獲得設備的控制權,還可以顛覆操作系統。

近3000萬臺設備受影響

129款型號的戴爾設備將受此影響,包括個人筆記本電腦、商務筆記本電腦、臺式機和平板電腦,共計約3000萬臺。

BIOSConnect是戴爾SupportAssit的一部分,后者是一種技術支持解決方案,預裝在大多數基于Windows的戴爾設備上。它具備系統恢復和固件更新功能,通過HTTPS連接到戴爾的后臺服務器,下載操作系統鏡像,幫助用戶在本地磁盤鏡像損壞、被替換或不存在時恢復其系統。

研究人員在分析報告中指出,這四個漏洞累計嚴重程度為8.3級。這些特定的漏洞允許攻擊者遠程利用主機的UEFI固件,并獲得該設備上的最高控制權。

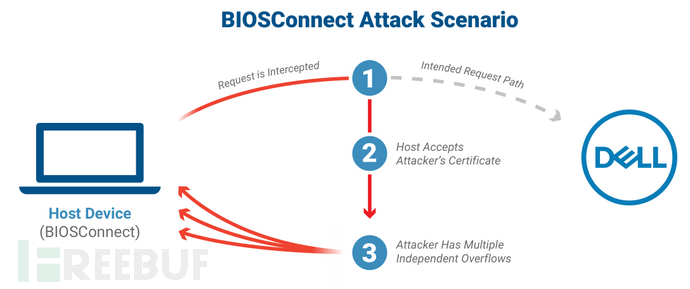

第一個漏洞(CVE-2021-21571)是針對遠程代碼執行漏洞進行利用的開端。一旦第一個漏洞被利用,將惡意代碼傳回到了受害機器內,攻擊者就可以選擇三個不同的獨立溢出漏洞(CVE-2021-21572、CVE-2021-21573、CVE-2021-21574)進行攻擊,其中任何一個都可以在目標設備上獲得預啟動RCE權限。

第一個漏洞(CVE-2021-21571)是針對遠程代碼執行漏洞進行利用的開端。一旦第一個漏洞被利用,將惡意代碼傳回到了受害機器內,攻擊者就可以選擇三個不同的獨立溢出漏洞(CVE-2021-21572、CVE-2021-21573、CVE-2021-21574)進行攻擊,其中任何一個都可以在目標設備上獲得預啟動RCE權限。

研究人員還表示,任何攻擊情況都需要攻擊者重定向受害者的流量,比如通過中間機器(MITM)攻擊。

Eclypsium在3月3日向戴爾報告了這些問題,隨后戴爾在5月28日推出了服務器端更新,以修補CVE-2021-21573和CVE-2021-21574。戴爾還發布了BIOS客戶端固件更新,以解決其余兩個漏洞。

此外,戴爾還發布了解決方法,為無法立即應用補丁的客戶禁用BIOSConnect和HTTPS啟動功能。

戴爾軟件存在嚴重缺陷

這不是戴爾SupportAssist軟件中第一次發現安全漏洞。

2019年5月,戴爾修補了一個高危的SupportAssist遠程代碼執行漏洞,該漏洞由不適當的原始驗證漏洞導致,安全研究員Bill Demirkapi在2018年報告了該漏洞。

安全研究員Tom Forbes在2015年的戴爾系統檢測Dell System Detect軟件中發現了類似的RCE漏洞,攻擊者可以在沒有用戶交互的情況下,觸發有漏洞的程序下載并執行任意文件。

2020年2月,SupportAssist再次發布補丁,以解決DLL搜索順序劫持bug導致的安全漏洞。

上個月戴爾還解決了一個可能影響數千萬臺設備的驅動程序漏洞,該漏洞存在長達12年之久,可以使非管理員用戶升級到內核特權。

來源:FreeBuf.COM