施耐德PLC被發現存在遠程執行代碼漏洞

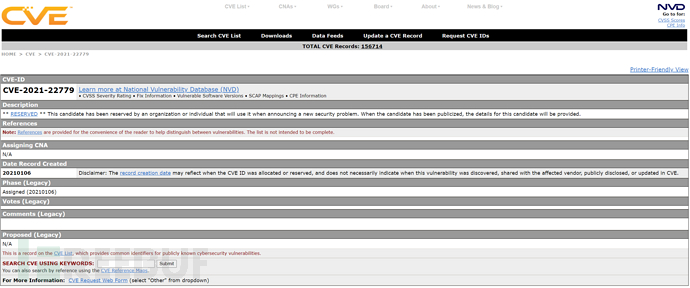

責編:gltian |2021-07-22 16:10:33安全廠商 Armis 的研究團隊聲稱發現了關于 Schneider Modicon PLC 的一個漏洞(CVE-2021-22779),該漏洞是 Modicon 統一消息應用服務 (UMAS) 協議的一個身份驗證繞過漏洞,為攻擊者覆蓋系統內存并執行遠程代碼敞開了大門。

這意味著攻擊者利用該漏洞不僅可以操縱 PLC 本身,還可以以硬件為跳板進行進一步的攻擊部署。Modicon PLC 本身廣泛應用于能源公用事業、建筑服務、HVAC 系統和其他敏感系統,因此硬件的損壞也可能導致后果嚴重的物理世界的損失。

Armis 研究副總裁 Ben Seri 表示:CVE-2021-22779 本身不僅僅是一個身份驗證繞過漏洞,該漏洞還可以讓攻擊者回滾可以阻止遠程代碼執行的安全措施。

“一方面,這是嵌入式設備中的漏洞”,Seri 解釋:“但另一方面,這也是基本設計的深度缺陷”,“PLC 在設計時就應該考慮如何維護安全性,其次才是本身的功能運作”。

漏洞能夠鏈式攻擊

該漏洞涉及在開發過程中用于調試 Modicon 硬件的未記錄指令。通常,這些調試命令對用戶是鎖定的,并且只能為管理員賬戶使用。然而,存在 CVE-2021-22779 漏洞的情況下,一些命令被對外暴露出來,攻擊者使用這些命令就可以檢索管理員密碼哈希。

然后使用密碼哈希進行身份驗證可以解鎖更多未記錄的命令。這些命令在之前的安全更新中被鎖定在密碼保護之后,解除了密碼的限制后可以通過這些命令授予攻擊者在系統內存上執行代碼的能力。

正常情況下,系統內存是不可訪問的,也無法寫入。然而,通過利用未記錄的命令,攻擊者可以在該內存中編寫并執行代碼。Seri 表示這十分危險,因為大多數安全檢查并不會檢查系統內存是否已被更改。這使得相關的惡意軟件非常難以被發現。

更大的威脅

Seri 認為,制造商未能為硬件構建必要的保護措施,在工控領域可能因此而帶來更大的威脅。

他補充解釋,即使施耐德修復了 CVE-2021-22779 漏洞,該公司的 UMAS 協議仍是非常有風險的,因為其開發人員從未想過正確加密 PLC 和管理員 PC 之間的連接,為中間人攻擊也提供了便利。

Seri 同時表示,此類的安全漏洞,施耐德電氣并不是唯一一家。在許多情況下,PLC 的制造商都忽略了內置安全性,依靠外部網絡安全性來保護硬件免受犯罪攻擊者的攻擊。

廠商認為安全的邊界是唯一的防御手段,一旦攻擊者突破了邊界,PLC 本身將不具備任何防護能力。

施耐德計劃在今年四季度對該漏洞進行修復,并在未來的固件更新中對通信進行加密。但工控領域的修復措施一向更新緩慢,想要真正使修復生效還要橫長時間。這可能會使得漏洞在公開后,仍然有很長一段時間的窗口期可被利用。

參考來源

來源:FreeBuf.COM