英美澳多國(guó)聯(lián)合披露過去兩年被利用最多的30個(gè)漏洞

責(zé)編:gltian |2021-08-05 10:49:16

近日,來(lái)自美國(guó)、英國(guó)和澳大利亞的多家網(wǎng)絡(luò)安全機(jī)構(gòu)發(fā)布的聯(lián)合安全公告揭示了過去兩年間被利用最多的30個(gè)安全漏洞。

與此同時(shí),CISA、澳大利亞網(wǎng)絡(luò)安全中心(ACSC)、英國(guó)國(guó)家網(wǎng)絡(luò)安全中心(NCSC)和聯(lián)邦調(diào)查局(FBI)也分享了緩解措施,以幫助私營(yíng)和公共部門組織應(yīng)對(duì)這些漏洞。

CISA網(wǎng)絡(luò)安全執(zhí)行助理總監(jiān)Eric Goldstein稱,

“協(xié)作是CISA工作的重要組成部分,今天我們與ACSC、NCSC以及FBI合作,揭露了公共和私營(yíng)組織應(yīng)該優(yōu)先修補(bǔ)的安全漏洞,以盡可能減少被惡意行為者利用的風(fēng)險(xiǎn)。”

攻擊集中在遠(yuǎn)程工作、VPN、云技術(shù)

根據(jù)美國(guó)政府收集的數(shù)據(jù)顯示,自2020年初以來(lái),去年的大多數(shù)Top目標(biāo)漏洞已被披露,這一趨勢(shì)源于COVID-19 大流行期間遠(yuǎn)程工作選項(xiàng)的擴(kuò)展。

CISA解釋說(shuō),

“遠(yuǎn)程工作選項(xiàng)(例如虛擬專用網(wǎng)絡(luò)VPN和基于云的環(huán)境)的快速轉(zhuǎn)變和越來(lái)越多的使用可能會(huì)給努力維護(hù)和跟上常規(guī)軟件修補(bǔ)步伐的網(wǎng)絡(luò)防御者帶來(lái)額外的負(fù)擔(dān)。”

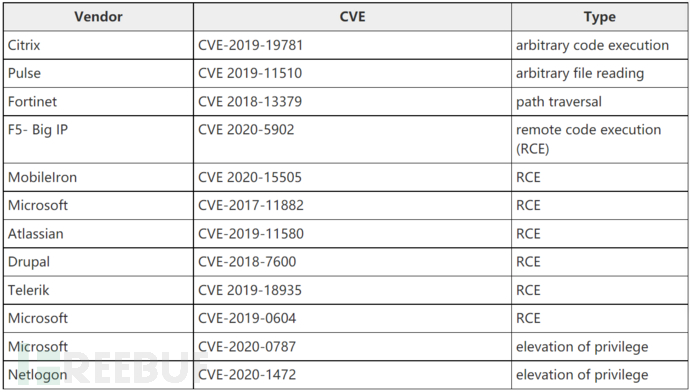

隨著威脅行為者利用向遠(yuǎn)程工作的轉(zhuǎn)變,2020年最常見的四個(gè)漏洞也主要針對(duì)居家辦公?(WFH)、VPN 或基于云的技術(shù),如下表所示:

CISA補(bǔ)充道,

“2021年,惡意網(wǎng)絡(luò)攻擊者繼續(xù)瞄準(zhǔn)面向外部的設(shè)備中的漏洞。2021年被高度利用的漏洞主要集中于Microsoft、Pulse、Accellion、VMware 以及Fortinet(詳見下文)。”

CISA、ACSC、NCSC和FBI評(píng)估全球公共和私營(yíng)組織仍然易受這些CVE的危害。只要這些已知漏洞(例如影響Microsoft Office的CVE-2017-11882)仍然有效且系統(tǒng)未打補(bǔ)丁,惡意網(wǎng)絡(luò)攻擊者很可能會(huì)繼續(xù)利用它們實(shí)施攻擊。攻擊者對(duì)已知漏洞的使用使歸因復(fù)雜化,同時(shí)也降低了攻擊成本和被檢測(cè)到的風(fēng)險(xiǎn),因?yàn)樗麄儧]有投資開發(fā)專供其使用的零日漏洞。

2020 CVEs?VS 2021 CVEs

CISA、ACSC、NCSC和FBI已確定以下為 2020年以來(lái)惡意網(wǎng)絡(luò)攻擊者利用最多的漏洞:

【2020?Top?CVEs】

根據(jù)美國(guó)政府的技術(shù)分析,在這些漏洞中,CVE-2019-19781是2020年被利用最多的漏洞。 CVE-2019-19781是最近披露的Citrix應(yīng)用交付控制器(ADC,一個(gè)用于Web的負(fù)載平衡應(yīng)用程序)中的一個(gè)關(guān)鍵漏洞。國(guó)家和網(wǎng)絡(luò)犯罪攻擊者最有可能喜歡使用此漏洞,因?yàn)樗苋菀妆焕茫珻itrix服務(wù)器也很普遍,并且攻擊者可以利用該漏洞在目標(biāo)系統(tǒng)上執(zhí)行未經(jīng)授權(quán)的 遠(yuǎn)程代碼執(zhí)行(RCE)。

2020年初被確定為新興目標(biāo)的未修復(fù)的CVE-2019-19781和CVE-2019-11510 實(shí)例仍在繼續(xù)被民族國(guó)家高級(jí)持續(xù)威脅參與者所利用。就CVE-2019-11510 漏洞來(lái)說(shuō),它是Pulse Connect Secure VPN中的一個(gè)關(guān)鍵漏洞,攻擊者可以利用該漏洞竊取受感染Pulse VPN服務(wù)器上所有用戶的未加密憑據(jù),并為受感染Pulse VPN服務(wù)器上的所有用戶保留未經(jīng)授權(quán)的憑據(jù),并且可以在系統(tǒng)修補(bǔ)后保留未經(jīng)授權(quán)的訪問,除非更改所有受感染的憑據(jù)。

2021年,網(wǎng)絡(luò)攻擊者繼續(xù)瞄準(zhǔn)面向外部的設(shè)備中的漏洞。除了上面列出的2020 CVE之外,組織還應(yīng)優(yōu)先修補(bǔ)以下已知被利用的CVE:

Microsoft Exchange:CVE-2021-26855、CVE-2021-26857、CVE-2021-26858 和 CVE-2021-27065

Pulse Secure: CVE-2021-22893, CVE-2021-22894, CVE-2021-22899, and CVE-2021-22900

Accellion: CVE-2021-27101, CVE-2021-27102, CVE-2021-27103, CVE-2021-27104

VMware: CVE-2021-21985

Fortinet: CVE-2018-13379, CVE-2020-12812, and CVE-2019-5591

緩解建議

緩解許多漏洞最有效的最佳實(shí)踐之一是在補(bǔ)丁可用后盡快更新軟件版本。如果這無(wú)法實(shí)現(xiàn),請(qǐng)考慮應(yīng)用臨時(shí)解決方法或其他緩解措施(如果供應(yīng)商提供)。如果組織無(wú)法在補(bǔ)丁發(fā)布后不久更新所有軟件,則優(yōu)先為已知被利用的CVE或可被最大數(shù)量的潛在攻擊者(例如面向互聯(lián)網(wǎng)的系統(tǒng))訪問的CVE實(shí)施補(bǔ)丁。

對(duì)于那些尚未修復(fù)這些漏洞的組織應(yīng)該檢查入侵跡象(IOC),如果受到損害,請(qǐng)立即啟動(dòng)事件響應(yīng)和恢復(fù)計(jì)劃。

將稀缺的網(wǎng)絡(luò)防御資源集中在修補(bǔ)網(wǎng)絡(luò)攻擊者最常使用的漏洞上,可以在阻礙對(duì)手行動(dòng)的同時(shí)加強(qiáng)網(wǎng)絡(luò)安全性。 例如,2020 年的民族國(guó)家APT廣泛依賴于在Atlassian Crow中發(fā)現(xiàn)的單個(gè)RCE漏洞(CVE-2019-11580),共同關(guān)注修補(bǔ)此漏洞可能會(huì)通過迫使參與者尋找替代方案而產(chǎn)生相對(duì)廣泛的影響,而替代方案可能對(duì)其目標(biāo)集沒有同樣廣泛的適用性。

此外,攻擊者通常會(huì)利用弱身份驗(yàn)證過程,尤其是在面向外部的設(shè)備中。 組織應(yīng)該需要多因素身份驗(yàn)證才能從外部來(lái)源遠(yuǎn)程訪問網(wǎng)絡(luò),尤其是對(duì)于管理員或特權(quán)帳戶。

其他資源

免費(fèi)網(wǎng)絡(luò)安全服務(wù)

CISA 提供多種免費(fèi)的網(wǎng)絡(luò)衛(wèi)生漏洞掃描和Web應(yīng)用程序服務(wù),通過采取主動(dòng)方法來(lái)減輕攻擊媒介,幫助美國(guó)聯(lián)邦機(jī)構(gòu)、州和地方政府、關(guān)鍵基礎(chǔ)設(shè)施和私人組織減少面臨的威脅。

Cyber Essentials

CISA 的 Cyber?Essentials 是小型企業(yè)領(lǐng)導(dǎo)者和地方政府機(jī)構(gòu)領(lǐng)導(dǎo)者的指南,可幫助他們對(duì)于從何處開始實(shí)施企業(yè)網(wǎng)絡(luò)安全實(shí)踐形成可操作的見解。

Cyber.gov.au

ACSC的網(wǎng)站提供有關(guān)如何保護(hù)個(gè)人和家庭、中小型企業(yè)、大型組織和基礎(chǔ)設(shè)施以及政府組織免受網(wǎng)絡(luò)威脅的建議和信息。

ACSC Partnership Program

ACSC合作伙伴計(jì)劃使澳大利亞組織和個(gè)人能夠與ACSC和其他合作伙伴互動(dòng),利用集體見解、經(jīng)驗(yàn)、技能和能力來(lái)提高整個(gè)澳大利亞經(jīng)濟(jì)的網(wǎng)絡(luò)彈性。

NCSC 10 Steps

NCSC提供網(wǎng)絡(luò)安全的10 步驟,提供有關(guān)大中型組織如何管理其安全性的詳細(xì)指導(dǎo)。特別是在漏洞方面,NCSC指導(dǎo)組織建立有效的漏洞管理流程,重點(diǎn)是管理廣泛可用的軟件和硬件。

來(lái)源

來(lái)源:FreeBuf.COM

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來(lái)

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬(wàn)人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬(wàn)元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬(wàn)元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧