UPS官網被網絡釣魚活動用來分發惡意軟件

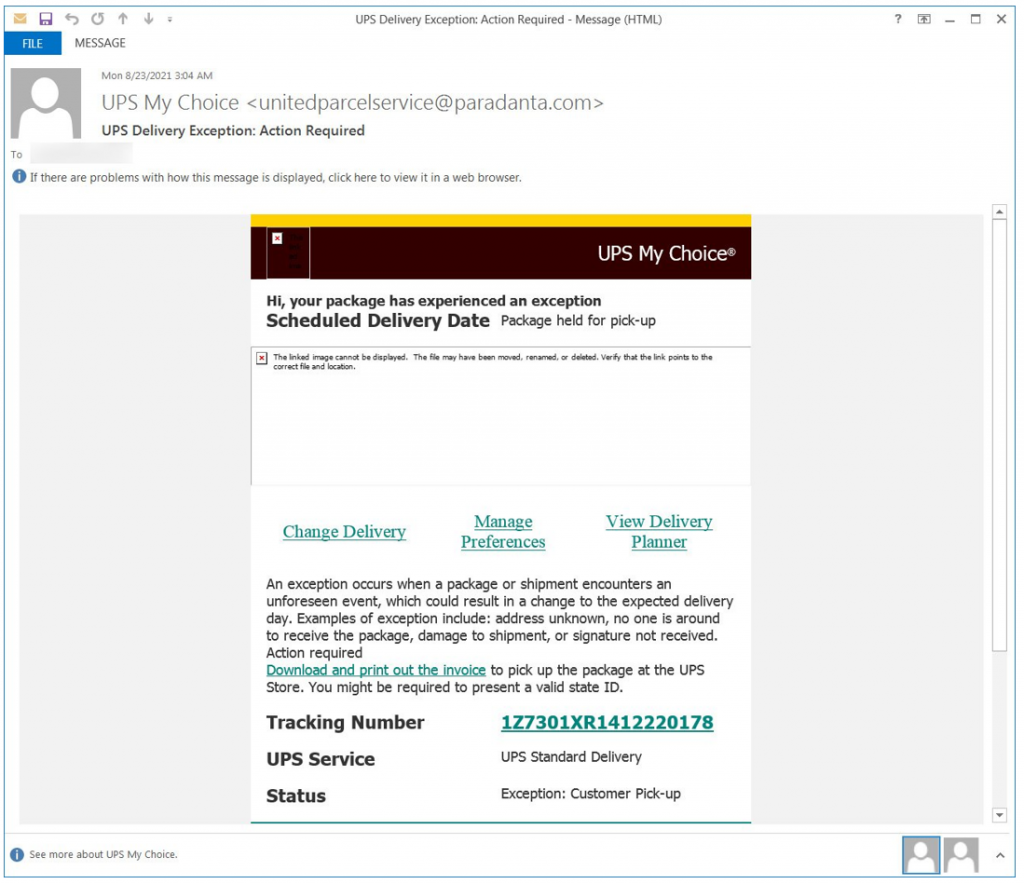

責編:gltian |2021-08-26 11:39:35據國外媒體報道,一個網絡釣魚活動利用UPS官網的一個XSS漏洞來推送偽裝成發票文檔的惡意軟件文件,攻擊者假冒UPS發送釣魚郵件,聲稱包裹出現異常,需要用戶自取,同時提供了一個指向UPS官網的鏈接,極具欺騙性。

這次網絡釣魚攻擊值得關注的一點是,攻擊者利用UPS.com中的XSS漏洞將站點的常規頁面修改為合法的下載頁面。此漏洞允許威脅行為者通過遠程Cloudflare worker分發惡意文檔,但使其看起來像是直接從UPS.com下載的。

釣魚郵件提供了許多沒有惡意行為的合法鏈接,但包含一個XSS漏洞利用的鏈接,該漏洞在打開頁面時將惡意JavaScript注入瀏覽器(下圖):

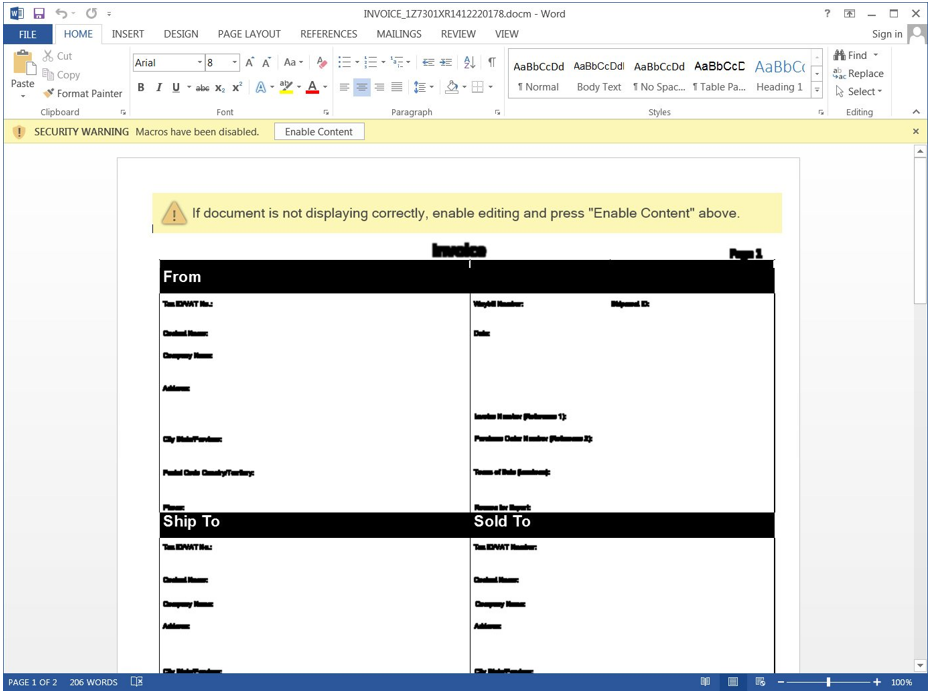

這個網絡釣魚活動的手段非常高明,因為訪問URL的用戶會看到一個合法的ups.com URL,提示下載發票。這種策略可能會導致即使是經驗豐富的受害者也會毫不猶豫地打開發票鏈接,進而下載惡意文件。據了解,該惡意文件名為“invoice_1Z7301XR1412220178”,是偽裝成UPS的運輸發票。

當用戶打開這個惡意文檔時,所有文本都將無法讀取,并且文檔會提示用戶“啟用內容”以正確查看它。

啟用后,宏將嘗試下載文件https://divine-bar-3d75.visual-candy.workers.dev/blackhole.png。但是,此URL不再有效,因此無法查看有效負載。

參考資料

來源:安全牛