REvil勒索軟件“重出江湖”,已有公司中招

責編:gltian |2021-09-15 11:09:26最近,研究人員觀察到,勒索軟件團伙REvil部分基礎設施重新啟動并運行,并襲擊了新的受害者俄亥俄州光柵公司。

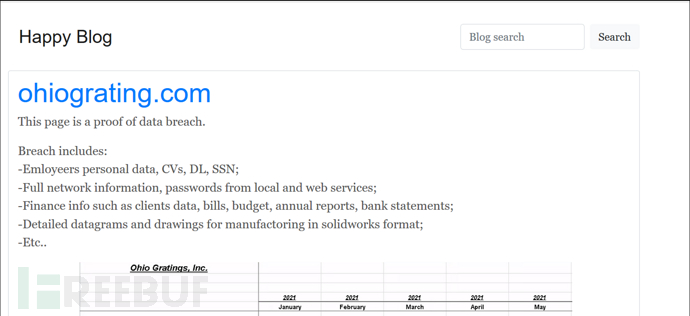

REvil從該公司竊取了員工個人信息、服務器密碼、客戶數據、銀行賬戶信息、CAD格式的制造圖紙和詳細的數據信息等。

9月14日,據security affairs報道,該勒索軟件團伙回歸后,一位名為“REvil”的新代表在網絡犯罪論壇上發貼稱,在老代表疑似被逮捕后,其組織服務器被入侵,短暫關閉了兩個月。

早在9月7日,就有許多研究人員發現,REvil 勒索軟件團伙的服務器重新上線,其托管在Tor的支付/談判網站和泄露數據交易網站 “快樂博客 “(Haapy Blog)都可以重新訪問。但當時研究人員尚不清楚REvil團伙是否恢復運營,還是執法部門將其服務器短暫上線。

在不久之后的9月9日,有人將9月4日編譯的新 REvil勒索軟件樣本上傳到了VirusTotal上,此舉令研究人員確認REvil勒索軟件團伙已經全面恢復活動,該團伙正在瞄準新受害者并泄露被盜文件。

自7月13日起,REvil 勒索軟件團伙的基礎設施和網站開始無法訪問,Tor 泄漏站點、支付網站“decoder[.]re”及其后端基礎設施同時下線。

此前,REvil勒索軟件團在7月2日襲擊了IT服務提供商Kaseya基于云的MSP(托管服務提供商)平臺, 破壞了軟件補丁和漏洞管理系統 Kaseya VSA的基礎設施,之后推出了VSA內部部署服務器的惡意更新,以求在企業網絡上部署勒索軟件。

在對kasesy的MSP及其客戶造成影響后,該組織要求提供價值7000萬美元的比特幣,來解密所有受Kaseya供應鏈勒索軟件攻擊影響的系統 ,此次襲擊引起了媒體和警察當局的注意,隨后該團伙的服務器及業務被執法部門查封。

參考鏈接:

來源:FreeBuf.COM