如何使用PacketSifter從pcap中篩選出有價值的信息

責編:gltian |2021-09-22 14:45:09

關于PacketSifter

PacketSifter這款工具旨在幫助廣大研究/分析人員從捕捉到的數據包文件(pcap)中篩選出其中有價值或值得分析的流量數據。PacketSifter可以接受一個pcap文件作為輸入參數,并輸出多個分析結果文件。

當前版本的PacketSifter在經過優化改進之后,允許用戶與其進行更加精簡的交互,我們可以運行./packetsifter -h以了解新版本PacketSifter的具體使用方式。

工作機制

我們只需要向PacketSifter提供一個待分析的pcap文件,然后使用適當的參數運行篩選分析工作,PacketSifter將會給我們直接提供分析結果文件。

在運行PacketSifter主程序之前,為了保證分析正常執行,請先運行AbuseIPDBInitial.sh和VTInitial.sh。

工具要求

tshark –?https://tshark.dev/setup/install/

工具下載

廣大研究人員可以使用下列命令將該項目源碼克隆至本地:

git clone https://github.com/packetsifter/packetsifterTool.git

命令行選項

-a:針對DNS A記錄中的IP地址啟用AbuseIPDB查詢;

-h:打印幫助信息;

-i:輸入文件【必須】;

-r:解析pcap中的主機名;

-v:針對SMB/HTTP對象啟用VirusTotal查詢;

VirusTotal整合

PacketSifter可以通過VirusTotal API對通過SMB/HTTP發現的導出對象執行哈希查詢。

首先,我們需要在本地設備上安裝并配置好jq:

root@ubuntu:~# apt-get install jq

接下來,確保已經安裝好了curl:

root@ubuntu:~# apt-get install curl

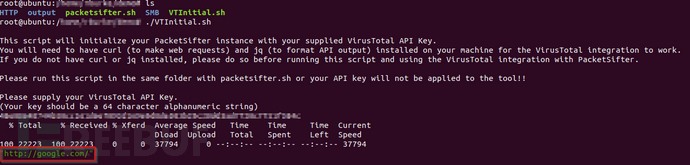

現在,切換到項目根目錄下,并運行VTInitial.sh,然后提供你的VirusTotal API密鑰(64位)。關于如何獲取免費的VirusTotal API密鑰,可以參考這篇【文檔】。

VTInitial.sh的正常輸出如下圖所示:

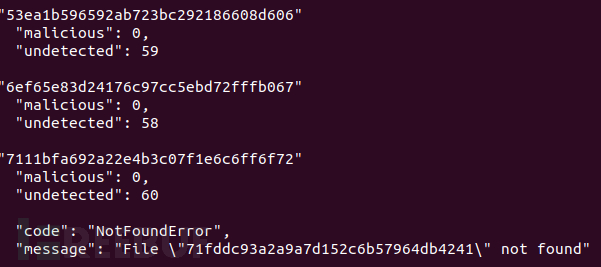

使用-v參數運行PacketSifter以針對導出的HTTP和SMB對象啟用VirusTotal查詢。

成功執行后的VTInitial.sh輸出結果如下圖所示:

AbuseIPDB整合

PacketSifter可以針對DNS A記錄中的IP地址執行IP地理位置查詢或IP名聲查詢。

首先,我們需要在本地設備上安裝并配置好jq:

root@ubuntu:~# apt-get install jq

接下來,確保已經安裝好了curl:

root@ubuntu:~# apt-get install curl

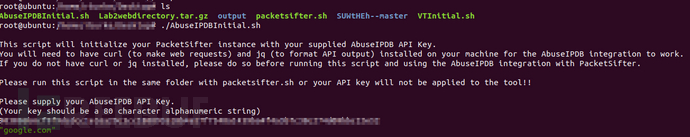

現在,切換到項目根目錄下,并運行AbuseIPDBInitial.sh,然后提供你的AbuseIPDB API密鑰(80位)。

關于如何獲取免費的AbuseIPDB API密鑰,可以參考這篇【文檔】。

注意:免費的AbuseIPDB API密鑰每天只能執行1000次查詢。

AbuseIPDBInitial.sh的正常輸出如下圖所示:

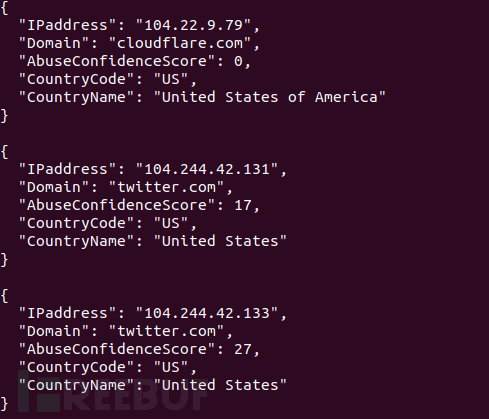

使用-a參數運行PacketSifter以通過AbuseIPDB針對DNS A記錄執行查詢。

成功執行后的AbuseIPDBInitial.sh輸出結果如下圖所示:

工具使用樣例

root@ubuntu:~# ./packetsifter -i /tmp/testing.pcap -a -r -v

項目地址

PacketSifter:【GitHub傳送門】

參考資料

https://tshark.dev/setup/install/

https://stedolan.github.io/jq/download/

來源:FreeBuf.COM