360CERT網絡安全十一月月報 | 十一月份攻擊態勢新增網頁掛馬攻擊

責編:gltian |2021-12-17 15:13:33近日,三六零集團(股票代碼:601360.SH,以下簡稱“360”)網絡安全響應中心(以下簡稱“360CERT”)發布《網絡安全十一月月報》(以下簡稱“十一月月報”),對十一月份安全漏洞分析、網絡安全重大事件、勒索病毒攻擊態勢等內容進行了梳理,為網絡安全等相關人員提供精準的網絡安全態勢走向,便于更好的掌握網絡安全發展趨勢。

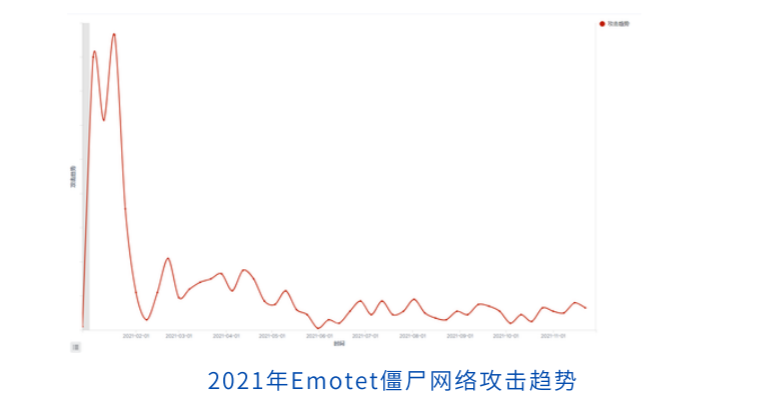

本月攻擊態勢主要聚焦了僵尸網絡攻擊、釣魚郵件攻擊、網頁掛馬攻擊和針對Web應用和數據庫的攻擊四方面。11月份Windows平臺僵尸網絡總體攻擊趨勢相對較為平穩,未見較大幅度的增長或減少。但Emotet 僵尸網絡在停擺了多月之后,于本月再次出現傳播,疑似其部分運營者重啟了該僵尸網絡的運作。雖然本月Emotet僵尸網絡重啟,但根據360安全大腦的監測數據顯示, Emotet重啟后傳播規模并不大。

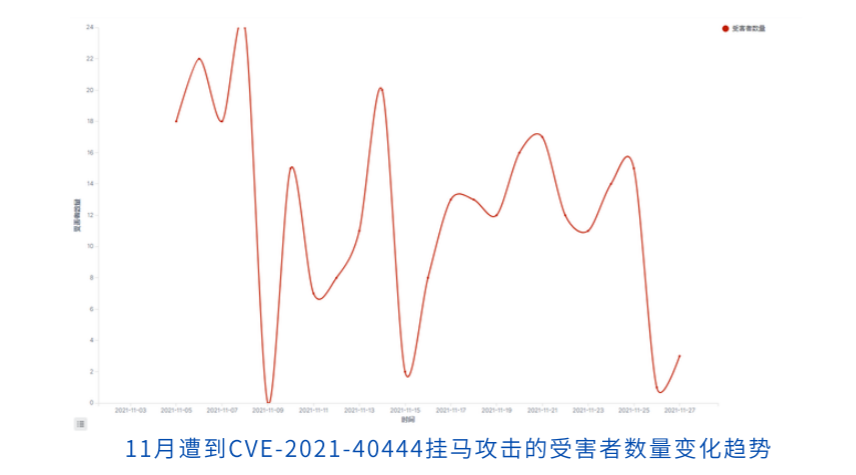

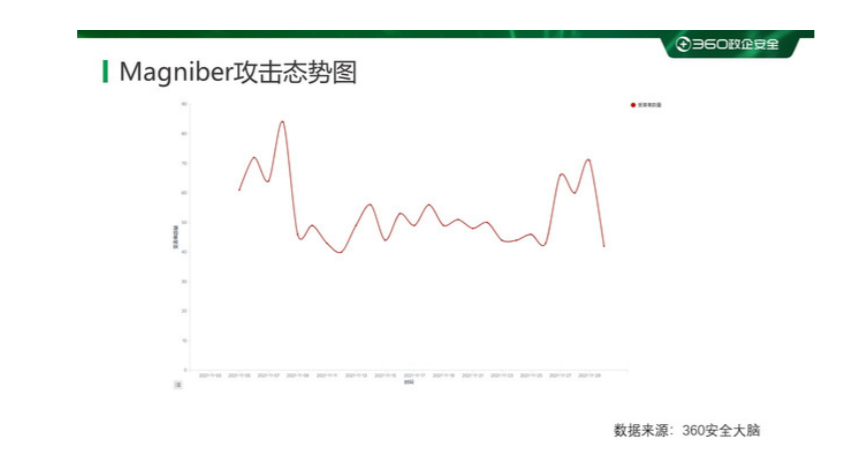

此外,在網頁掛馬攻擊方面,本月初,有黑客團伙使?Magnitube EK 漏洞利用套件在網頁廣告中植入CVE-2021-40444 漏洞利用代碼,傳播Magniber勒索病毒。由于部分廣告頁面在訪問量較大的色情網站中被展示,此次攻擊對不少用戶造成了影響。

安全漏洞

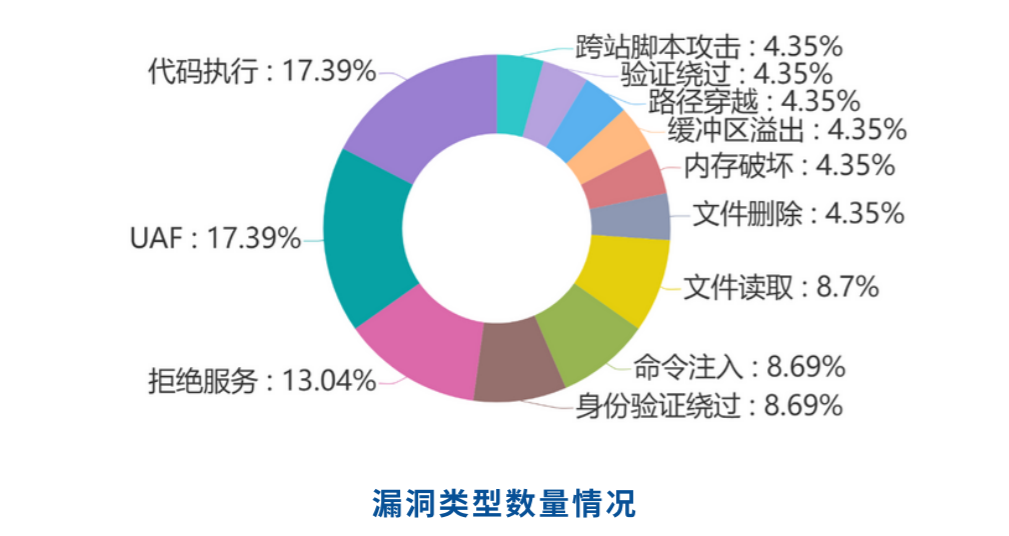

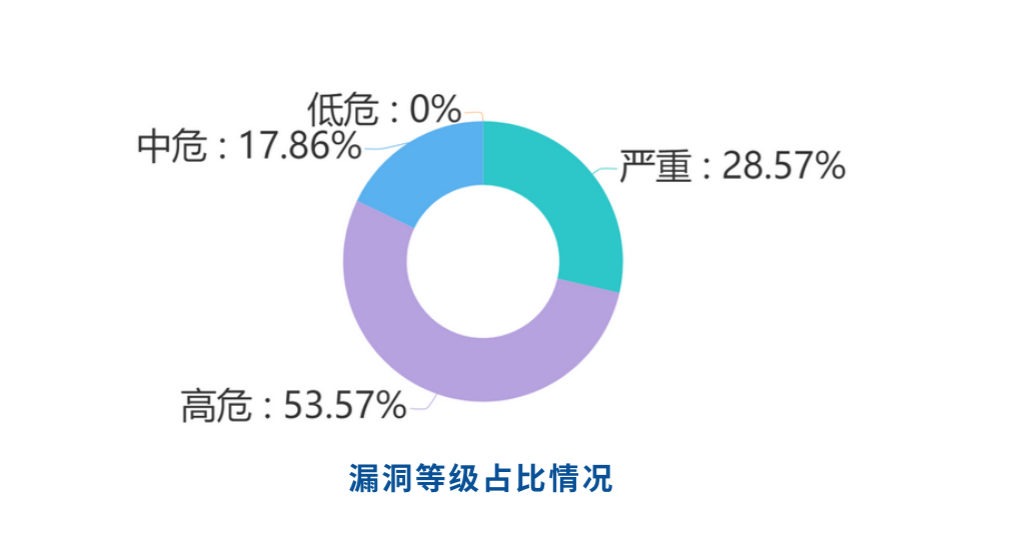

2021年11月,360CERT共收錄28個漏洞,其中嚴重8個,高危15個,中危5個,并回顧了其中7個重點漏洞事件。主要漏洞類型包含特權提升、代碼執行、UAF、拒絕服務等。涉及的廠商主要是Apache 、Linux、VMware、Windows、Google等。

安全事件

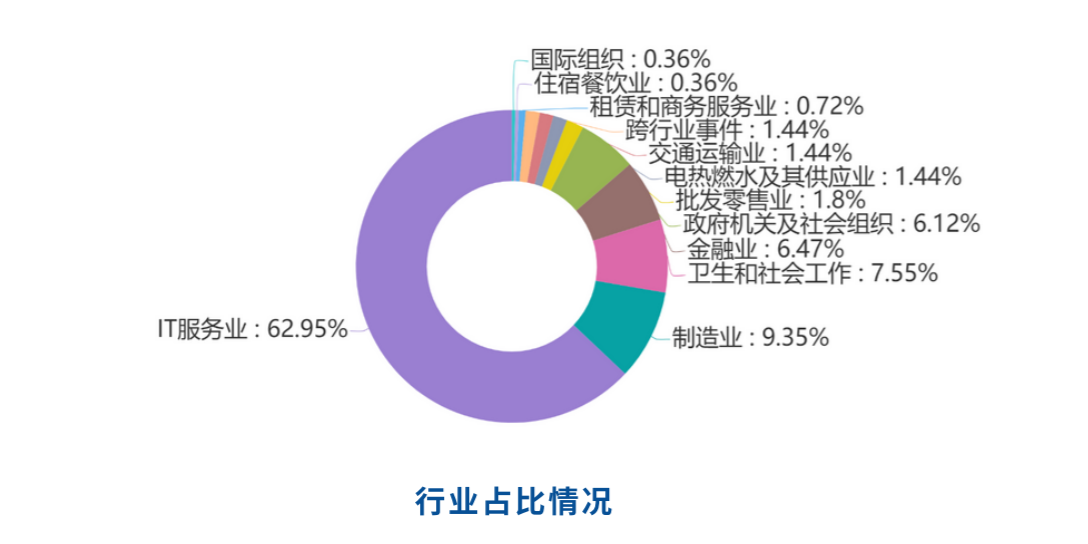

本月收錄安全事件278項,話題集中在數據泄露、惡意程序、網絡攻擊方面,涉及的組織 有:Microsoft、Google、Twitter、Facebook、Apple、FBI、YouTube等。涉及的行業主要包含IT服務業、制造業、金融業、政府機關及社會組織、醫療行業、交通運輸業等。其中IT服務業依然是安全事件易發和多發的“重災區”,占比為62.95%。

在十一月月報中,重點梳理了8起APT事件。其中APT-C-59(蕪瓊洞)組織2021年攻擊行動揭秘引起了關注,2021年上半年,360高級威脅研究院發現了來自同?個新APT組織的多起攻擊活動,根據該組織的攻擊特征分析顯示,發現其相關攻擊行動未與目前已知APT組織關聯,同時觀察到該組織的兩次攻擊行動中都使用了0day漏洞攻擊手段,所以將其背后的攻擊者命名編號為APT-C-59(蕪瓊洞)。APT-C-59(蕪瓊洞)組織的最早的攻擊活動可以追溯到2020年8月,早期該組織就利用了部分瀏覽器的偽協議0day漏洞攻擊我國相關單位,同時還攻擊了越南地區的部分受害者。通過攻擊數據綜合分析,可以看到該組織的攻擊目標地區是以東亞和東南亞為主,涉及政府、智庫、媒體、醫療多個行業。

此外,在十一月月報中,還重點回顧了包括惡意程序事件、數據安全事件、網絡攻擊事件和其他事件在內的12起重點事件,并梳理了安全事件的時間線。

惡意程序

2021年11月,全球新增的活躍勒索病毒家族有:Doyuk2、 HarpoonLocker、Rozbeh、BlackCocaine、Cryt0y、Flowey 、54BB47H (Sabbath)、 Entropy、ROOK、RobinHood、AvGhost等勒索病毒家族,其中 54BB47H (Sabbath)、Entropy、ROOK、RobinHood四個家族為本月新增的雙重勒索病毒家族。

此外,老牌勒索家Snatch也開始采用雙重勒索模式運營;而AvGhost勒索軟件針對服務器進行攻擊,雖然受害者聯系到黑客后,黑客表示此次攻擊只是測試并承諾替用戶免費解密文件,但實際結果是受害者仍有大量數據無法恢復。

其中,Magniber勒索軟件升級,瞄準國內用戶,成為本月最值得關注的勒索病毒。11月5日開始,360安全大腦檢測到CVE-2021-40444漏洞攻擊攔截量有較明顯上漲。經過360政企安全集團高級威脅研究分析中心分析追蹤發現,這是?起掛馬攻擊團伙,利用CVE-2021-40444大肆傳播勒索病毒的攻擊事件,同時病毒在攻擊過程中,還使用了PrintNightmare漏洞進行提權。該黑客團伙主要通過在色情網站、游戲網站(也存在少部分其它網站)的廣告位上,投放植入帶有攻擊代碼的廣告,當用戶訪問到該廣告頁面時,就有可能中招,感染勒索病毒。截止當前360安全衛士仍能攔截到約500次每小時的掛馬廣告頁面訪問。而漏洞攔截量,最高單日也已超過1000次。

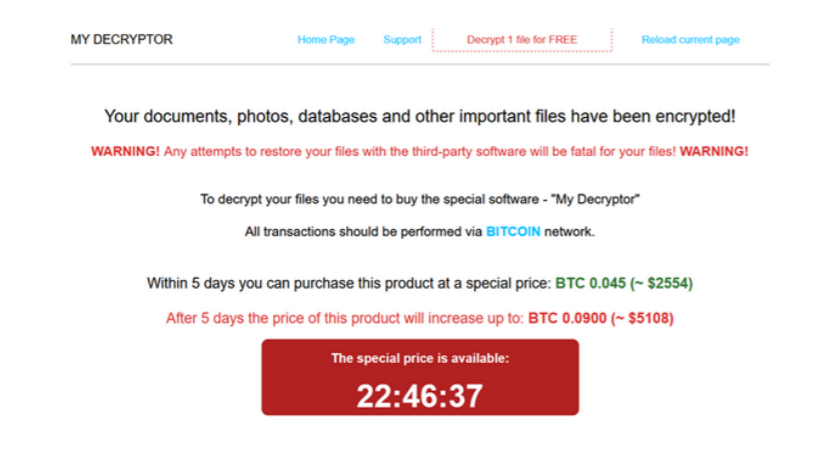

Magniber 勒索軟件是基于Magnitude exploit kit(Magnitude EK)開發套件進行開發,早期還曾傳播過Locky、Cerber勒索病毒家族。被該勒索加密后,文件后綴將被修改為隨機字符串,受害者需向攻擊者支付0.044~0.048個比特(價格?直在波動,5天內若未支付,贖金將會翻倍)。

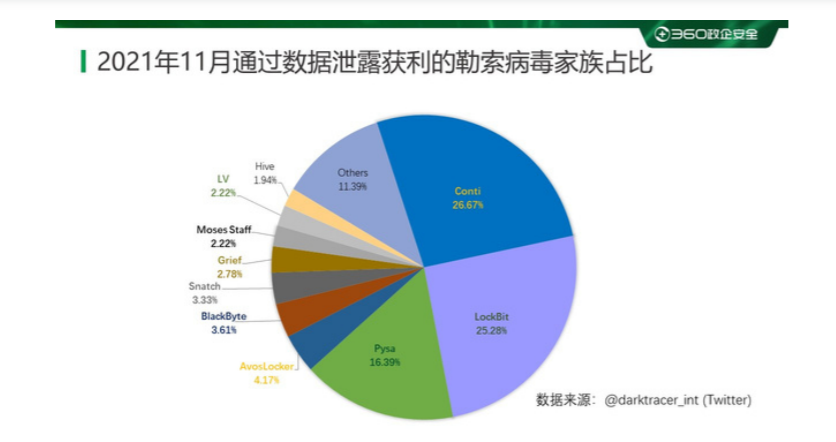

同時,十一月月報中還指出,當前,通過雙重勒索或多重勒索模式獲利的勒索病毒家族越來越多,勒索病毒所帶來的數據泄露的風險也越來越大。十一月月報中收錄了通過數據泄露獲利的勒索病毒家族占比,該數據僅為未能第?時間繳納贖金或拒繳納贖金部分(已經支付贖金的企業或個?,可能不會出現在這個清單中)。

對此,360安全大腦指出,對企業信息系統的保護,是?項系統化工程,在企業信息化建設初期就應該加以考慮,建設過程中要嚴格落實,防御勒索病毒并非難事。同時,360安全大腦不建議用戶支付勒索病毒贖金,可以嘗試通過備份、數據恢復、數據修復等手段挽回部分損失。