黑客組織利用Slack API攻擊航空公司

責(zé)編:gltian |2021-12-21 13:57:46

近日,根據(jù) IBM Security X-Force 的一份報(bào)告,一個(gè)非常活躍的全球性黑客組織(很可能是 ITG17,又名“MuddyWater”)正在部署一個(gè)名為“Aclip”的后門,實(shí)施攻擊活動(dòng)。其攻擊活動(dòng)始于 2019 年,目標(biāo)是一家亞洲航空公司,以竊取航班預(yù)訂數(shù)據(jù)。

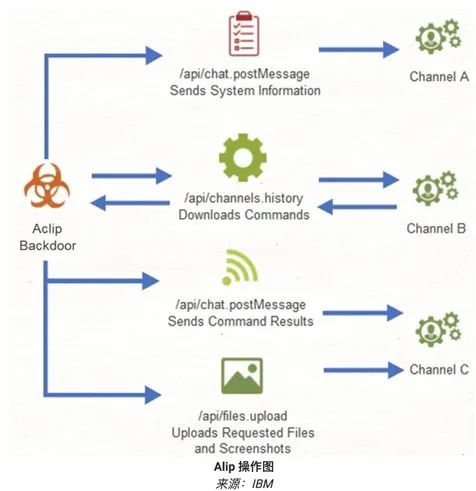

據(jù)了解,Aclip是一個(gè)新近發(fā)現(xiàn)的后門,通過名為“aclip.bat”的 Windows 批處理腳本執(zhí)行,因此得名。該后門通過添加注冊表項(xiàng)在受感染設(shè)備上建立持久性,并在系統(tǒng)啟動(dòng)時(shí)自動(dòng)開啟。Aclip濫用 Slack API 進(jìn)行秘密通信:通過 Slack API 函數(shù)從 C2 服務(wù)器接收 PowerShell 命令,用于執(zhí)行進(jìn)一步的命令、發(fā)送 Windows 桌面的屏幕截圖以及泄露文件。

Slack 是隱藏惡意通信的理想平臺(tái),因?yàn)槠湓谄髽I(yè)中廣泛部署,數(shù)據(jù)可以很好地與常規(guī)業(yè)務(wù)流量融合。不過,這種類型的濫用是其他攻擊者過去遵循的策略,因此并不是一個(gè)新技巧。此外,Slack 并不是唯一被濫用以秘密中繼數(shù)據(jù)和命令的合法消息傳遞平臺(tái)。

威脅行為者第一次執(zhí)行Aclip后門程序時(shí),會(huì)收集基本系統(tǒng)信息,包括主機(jī)名、用戶名和外部 IP 地址,此數(shù)據(jù)使用 Base64 加密并泄露給威脅參與者。然后,從命令執(zhí)行查詢階段開始,Aclip 連接到 actor 控制的 Slack 工作區(qū)不同通道。最后使用 PowerShell 圖形庫截取屏幕,并保存至 %TEMP% 直到數(shù)據(jù)滲漏,圖像上傳到 C2 后,它們將被擦除。

IBM 研究人員在 2021 年 3 月發(fā)現(xiàn)了濫用此通信渠道的威脅行為者,并負(fù)責(zé)任地將其披露給了 Slack。IBM 在調(diào)查發(fā)現(xiàn)兩個(gè)已知?dú)w因于黑客組織的自定義惡意軟件樣本后,將此次攻擊與 MuddyWaters/ITG17 聯(lián)系起來。

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧