警惕!Linux惡意軟件攻擊日益猖獗

責編:gltian |2022-02-21 16:13:04

由于Linux經常用作云服務、虛擬機主機和基于容器的基礎設施等,攻擊者開始使用日益復雜的漏洞利用工具和惡意軟件攻擊Linux環境。VMware日前發布了《揭露基于Linux多云環境中的惡意軟件》研究報告(以下簡稱“報告”),報告數據顯示:以勒索軟件、加密貨幣劫持和滲透測試工具破解版為代表的惡意軟件,開始越來越多地攻擊多云基礎設施中的Linux系統及應用。

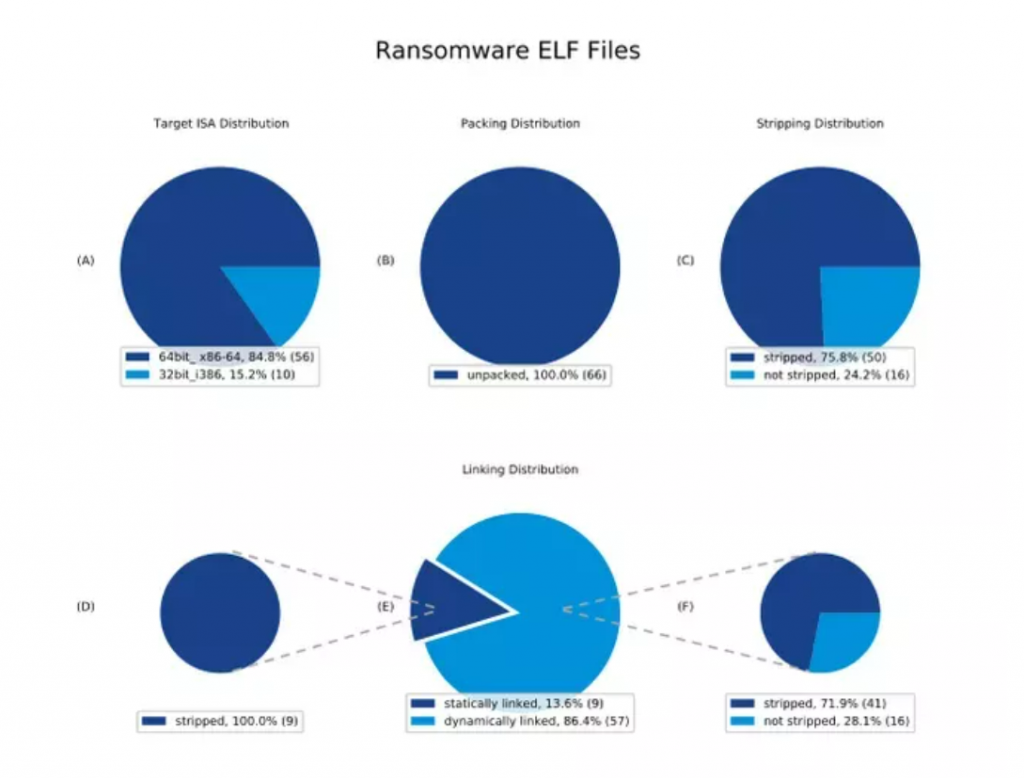

圖1 Linux勒索軟件二進制文件的各特征分布

VMware威脅分析部門(TAU)小組負責人Brian Baskin表示,雖然攻擊者目前還不會大規模將攻擊重點目標從Windows轉移到Linux,但活動頻繁程度明顯提升,這表明他們也開始盯上了Linux,企業組織需要提前防范這種威脅。

Brian Baskin解釋說:“大多數攻擊研究側重于Windows方面,但我們現在看到針對Linux的攻擊有所增加,尤其是針對多云基礎設施的攻擊。我們看到的大多數情況都涉及虛擬機管理層面的錯誤配置,或者服務器層面的共享帳戶、共享密碼以及配置不當的基于角色的訪問控制。”

據介紹,針對Linux系統的初始攻擊通常不是通過利用漏洞,而是通過盜竊登錄信息來實現。VMware威脅情報高級主管Giovanni Vigna表示,雖然遠程代碼執行是闖入這類系統的第二大方式(比如利用盛行的Log4j漏洞),但被盜用的身份信息常常讓攻擊者有更多的時間在受害企業的網絡系統內部進行探測。“目前看到的主要攻擊面仍然是被盜的登錄信息,對攻擊者而言其優點是,受害者需要更長的時間才能明白攻擊已發生。因為登錄看起來絕對正常,實際上攻擊者已訪問資源,但直到事情開始朝嚴重的方向發展,才真正識別泄密事件。”

研究發現,如今已出現了多種基于Linux的惡意軟件。從勒索軟件到加密貨幣礦工,再到遠程訪問管理軟件的植入體(比如Cobalt Strike),攻擊者已開發出一大批工具來破壞受感染的 Linux系統,并從中非法獲益。報告指出:“勒索軟件最近有了長足發展,可以攻擊用于在虛擬化環境中啟動工作負載的Linux主機鏡像。這個令人擔憂的新動向表明,攻擊者如何在云環境中尋找最有價值的資產,以便對攻擊目標造成最大的損害。”

美國網絡安全和基礎設施安全局(CISA)及其國際合作伙伴在2月9日針對特定勒索軟件威脅的公告中也做出特別提醒:2021年網絡安全最顯著的變化之一,就是攻擊者針對云基礎設施發動更具破壞力的攻擊。這份預警公告稱:“勒索軟件攻擊者對云基礎設施下手,利用云應用程序、虛擬機軟件和虛擬機編排軟件中的已知漏洞實施攻擊活動。勒索軟件威脅分子還對云帳戶、云應用編程接口(API)以及數據備份和存儲系統進行攻擊,阻止用戶訪問云資源,并加密數據。”

需要特別重視的是,攻擊者還開始使用更先進的工具來管理針對Linux基礎設施發動的攻擊。VMware的報告指出,Cobalt Strike是紅隊和滲透測試人員經常使用的面向Windows的攻擊管理系統,但攻擊者現在開始用它來攻擊Linux。VMware目前監測了14000臺使用Cobalt Strike的服務器,具體方法是從登臺服務器下載植入體,然后解構文件中的信息,以收集更具體的信息。調查小組發現,Cobalt Strike程序中六分之一版本的客戶ID為0,這表明是試用版,但這些很可能已被破解。另外四個自定義ID占剩余Cobalt Strike服務器的近40%,這表明這些服務器上的保護機制也遭到了破壞。

參考鏈接:

https://www.darkreading.com/cloud/linux-malware-on-the-rise-including-illicit-use-of-cobalt-strike