OAS 平臺受關鍵 RCE 和 API 訪問漏洞的影響

責編:gltian |2022-05-27 15:19:00Bleeping Computer 網站消息,威脅分析專家披露開放自動化軟件(OAS)平臺存在安全漏洞,漏洞可導致設備訪問、拒絕服務和遠程代碼執行受到嚴重影響。

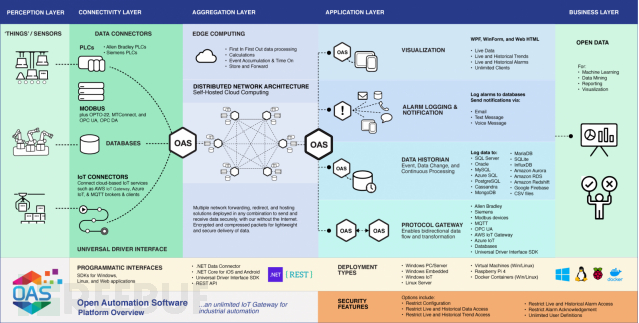

眾所周知,OAS 平臺是一個廣泛使用的數據連接解決方案,它將工業設備(PLC、OPC、Modbus)、SCADA 系統、物聯網、網絡點、自定義應用程序、自定義 API 和數據庫結合在一個整體系統下。

另外,OAS?平臺還是一個靈活的多功能硬件和軟件連接解決方案,能夠促使來自不同供應商的專有設備和應用程序之間數據傳輸,并將數據連接到公司特定的產品、定制軟件等。

目前,包括米其林、沃爾沃、英特爾、JBT AeroTech、美國海軍、Dart Oil and Gas、General Dynamics、AES Wind Generation等在內的一些高知名度工業實體,都在使用 OAS。

鑒于 OAS 用戶眾多,平臺中的漏洞可能會使關鍵工業部門面臨中斷和機密信息泄露的風險。

嚴重漏洞

根據思科?Talos?的一份報告顯示,OAS?平臺?16.00.0112?及以下版本容易受到一系列高危漏洞的影響,可能會帶來破壞性的網絡攻擊。

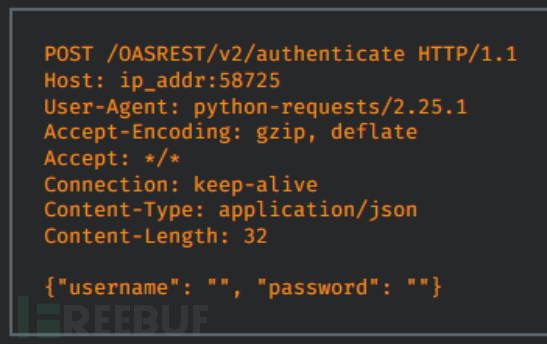

其中最危險的 CVE-2022-26833?漏洞,嚴重性等級為?9.4(滿分?10?分),主要涉及?OAS?中未經授權的訪問和使用?REST API功能。

思科表示,REST API 旨在為“默認”用戶提供對配置更改和數據查看的編程訪問權限,但 Talos 研究人員能夠通過發送一個帶有空白用戶名和密碼的請求來進行身份驗證。

未使用任何憑據進行身份驗證

攻擊者可以通過向易受攻擊的端點,發送一系列特制的 HTTP 請求來利用該漏洞。

另外一個關鍵漏洞追蹤為 CVE-2022-26082,評級為 9.1(滿分 10 分),是 OAS 引擎 SecureTransferFiles 模塊的一個文件寫入漏洞。

據思科稱,向有漏洞的端點發送一系列特制的網絡請求可能導致任意遠程代碼執行。思科?Talos?表示,通過向?OAS?平臺發送格式正確的配置消息,有可能將任意文件上傳到底層用戶允許的任何位置。

默認情況下,這些消息可以被發送到 TCP/58727,一旦成功,將由具有正常用戶權限的用戶 oasuser 處理。這種情況使得遠程攻擊者能夠將新的 authorized_keys 文件上傳到 oasuser 的 .ssh 目錄中,從而可以通過 ssh 命令訪問系統。

Cisco Talos?發現的其他高嚴重性漏洞(CVSS:7.5)如下:

CVE-2022-27169:通過網絡請求獲得目錄列表

CVE-2022-26077:針對賬戶憑證的信息泄露

CVE-2022-26026:拒絕服務和丟失數據鏈接

CVE-2022-26303和CVE-2022-26043:外部配置更改和創建新用戶和安全組

針對上述漏洞,思科提供了一些緩解建議,主要包括禁用服務和關閉通信端口,如果用戶不能立刻升級到較新版本,這些措施是個不錯的選擇。

當然,最好的修復方式還是升級到較新版本,上述兩個關鍵漏洞已在 16.00.0.113?版本中得到修復,建議立刻升級到最新版本。

參考文章:

https://www.bleepingcomputer.com/news/security/oas-platform-vulnerable-to-critical-rce-and-api-access-flaws/

來源:FreeBuf.COM