零信任之路:SDP2.0基本架構(gòu)及關(guān)鍵技術(shù)

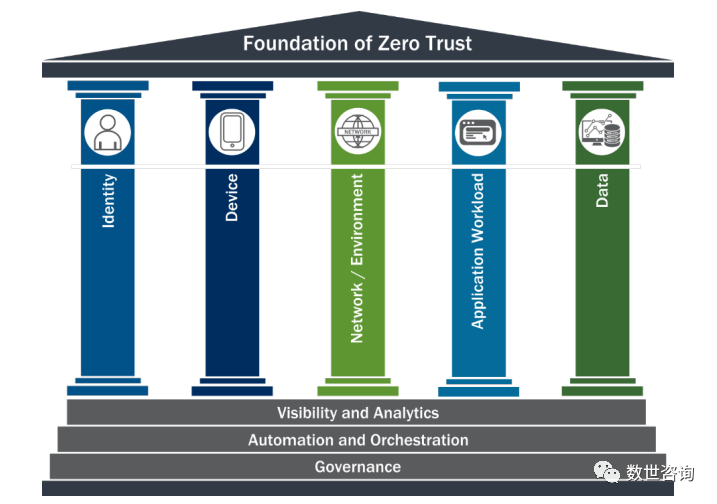

責編:gltian |2022-05-31 17:59:25云安全聯(lián)盟(CSA)最近發(fā)布了軟件定義邊界(SDP)2.0規(guī)范,該規(guī)范與2014年發(fā)布的規(guī)范相比,參考結(jié)合了美國聯(lián)邦政府的零信任戰(zhàn)略、網(wǎng)絡(luò)安全與基礎(chǔ)設(shè)施安全局(CISA)的零信任成熟度模型以及國家安全電信咨詢委員會(NSTAC)的零信任和可信身份管理報告中的許多建議與要求。

SDP2.0不僅更新了實現(xiàn)SDP的核心組件和原則,還強調(diào)了云原生架構(gòu)、服務(wù)網(wǎng)格實施,以及更為廣泛的零信任技術(shù)、產(chǎn)品與方案之間的協(xié)同。下面讓我們看一看SDP2.0有哪些關(guān)鍵內(nèi)容:

1、圍繞軟件和網(wǎng)絡(luò)資產(chǎn)

從更高的視角來看,SDP本質(zhì)上是一個以軟件和網(wǎng)絡(luò)資產(chǎn)為邊界的技術(shù),而不是傳統(tǒng)的以網(wǎng)絡(luò)基礎(chǔ)設(shè)施為邊界。由于云計算的普及,硬件設(shè)備、操作系統(tǒng)、功能服務(wù)等等,所有網(wǎng)絡(luò)資產(chǎn)都可以被軟件定義和代碼化,因此SDP的出現(xiàn)是順理成章的。

對于安全而言,SDP還有助于實施零信任的基本原則,如最小權(quán)限訪問控制、假定已被入侵和基于先驗證再信任的方法論。

“網(wǎng)絡(luò)邊界已死,SDP萬歲。”

——SDP概念的締造者之一Juanita Koilpillai

2、基本架構(gòu)

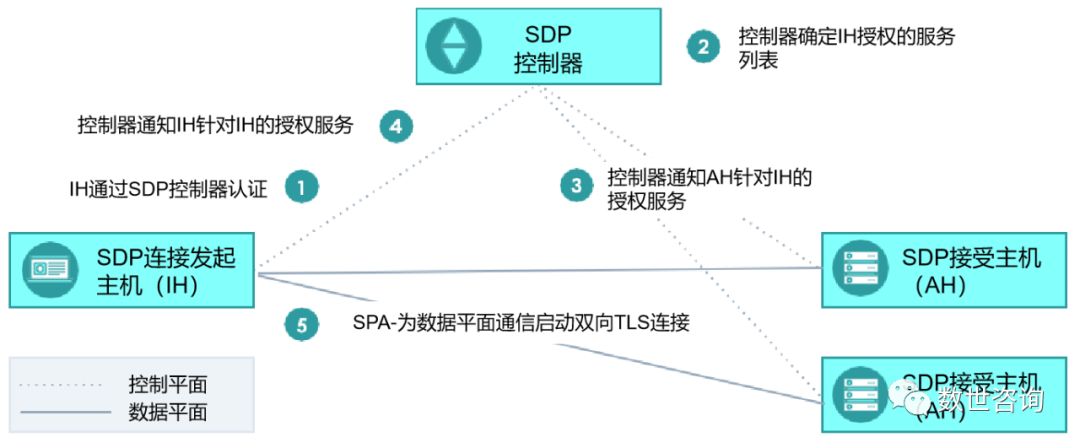

SDP2.0的的基本架構(gòu)包括SDP主機、SDP控制器,以及控制平面和數(shù)據(jù)平面。

SDP控制器可以看做是零信任上下文中的策略決策點(PDP),用于定義訪問控制策略。SDP主機的功能類似于零信任上下文中的策略實施點(PEP),通常位于應用程序和服務(wù)的前面,用于實現(xiàn)SDP控制器定義的訪問策略。

SDP控制器可與內(nèi)部實體進行通信,如身份和訪問管理(IAM)服務(wù),如果組織正在使用基于云的身份即服務(wù)(IDaaS),則可與外部實體進行通信。

SDP主機既是發(fā)起主機又是接受主機,與訪問請求的工作流保持一致。發(fā)起主機(IH)通常提供與身份相關(guān)的信息,但在更成熟的系統(tǒng)中,還可提供設(shè)備態(tài)勢或地理位置等數(shù)據(jù)。這一點完全符合網(wǎng)絡(luò)安全與基礎(chǔ)設(shè)施安全局(CISA)的零信任成熟度模型中的“設(shè)備支柱”。

在“設(shè)備支柱”中被視為“高級”的組織,使用與設(shè)備相關(guān)的實時風險分析,以促進對數(shù)據(jù)或資源的訪問控制決策。

接受主機(AH)的基本功能是作為策略實施點(PEP)來控制對資源或服務(wù)的訪問,AH接收SDP控制器的指令,以促進和執(zhí)行訪問控制決策。

從以上的基本架構(gòu)組件中可以看出,SDP2.0與業(yè)界廣泛接受的零信任原則保持一致。

3、部署模型

SDP2.0支持六種部署模型,模型中的核心組件,如客戶端、服務(wù)器和網(wǎng)關(guān)是重點。客戶端是請求訪問資源的人員或非人實體(NPE)。SDP網(wǎng)關(guān)的功能類似于上面介紹的AH,運行資源和數(shù)據(jù)的策略實施點(PEP)。在需要端到端保護的模型中,AH和服務(wù)器作為單個主機運行,直接實施組織的訪問控制策略,而無需網(wǎng)關(guān)。組織應該清楚這些部署模型的區(qū)別,以選擇最符合需求的部署模型。

4、工作流

成功實施SDP的關(guān)鍵因素之一是理順相關(guān)的工作流,包括發(fā)起和后續(xù)SDP控制器的工作流程,以及先前討論的用于實施更廣泛SDP架構(gòu)的AH和IH的工作流程。

通過上述內(nèi)容可以看出,SDP控制器對SDP體系結(jié)構(gòu)的重要性不言而喻。因此,組織會傾向于部署多個SDP控制器,以促進負載均衡和全面的系統(tǒng)韌性能力,并得以緩解單點故障(SPoF)的風險。簡而言之,理解SDP工作流是關(guān)鍵。

5、減少攻擊面

通過降低資源對非授權(quán)實體的可見性來最小化攻擊面,是SDP的基礎(chǔ)特性之一。單包授權(quán)(SPA)使用加密技術(shù),有密鑰的設(shè)備可以與SDP組件建立網(wǎng)絡(luò)連接,沒有密鑰的設(shè)備則無法建立連接。

6、相互驗證

SDP2.0的另一個關(guān)鍵特征是SDP組件之間的相互驗證。美國聯(lián)邦政府零信任戰(zhàn)略和CISA的零信任成熟度模型均有描述,即成熟的零信任環(huán)境會盡可能加密所有流量,不僅對外部通信加密,也加密內(nèi)部通信。所有SDP部署模型都強調(diào)“mTLS”(Mutual TLS),并通過身份和設(shè)備驗證等附加步驟提供支持。

相關(guān)報告下載地址:

云安全聯(lián)盟–SDP2.0

https://cloudsecurityalliance.org/artifacts/software-defined-perimeter-zero-trust-specification-v2/

美國聯(lián)邦政府–零信任戰(zhàn)略

https://www.whitehouse.gov/wp-content/uploads/2022/01/M-22-09.pdf

網(wǎng)絡(luò)安全與基礎(chǔ)設(shè)施安全局–零信任成熟度模型

https://www.cisa.gov/sites/default/files/publications/CISA%20Zero%20Trust%20Maturity%20Model_Draft.pdf

國家安全電信咨詢委員會–零信任和可信身份管理報告

https://www.csoonline.com/article/3652339/8-takeaways-for-cisos-from-the-nstac-zero-trust-report.html

來源:數(shù)世咨詢

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧