警告!疑似借助用友暢捷通T+的勒索攻擊爆發(fā)

責(zé)編:gltian |2022-08-30 10:49:02火絨安全實(shí)驗(yàn)室監(jiān)測(cè),疑似借助用友暢捷通T+傳播的勒索病毒模塊異常活躍(FakeTplus病毒)。火絨工程師排查某勒索現(xiàn)場(chǎng)時(shí)發(fā)現(xiàn),病毒模塊的投放時(shí)間與受害者使用的用友暢捷通T+軟件模塊升級(jí)時(shí)間相近,不排除黑客通過供應(yīng)鏈污染或漏洞的方式進(jìn)行投毒。火絨安全軟件可成功查殺該病毒。

火絨安全查殺圖

排查發(fā)現(xiàn),黑客首先會(huì)通過漏洞或其他方式向受害者終端投放后門病毒模塊。黑客可以通過訪問后門模塊(Load.aspx)來執(zhí)行任意惡意模塊(惡意模塊數(shù)據(jù)被AES算法加密的)。之后通過后門模塊在內(nèi)存中加載執(zhí)行勒索病毒,根據(jù)火絨威脅情報(bào)系統(tǒng)統(tǒng)計(jì)得出病毒傳播趨勢(shì),如下圖所示:

FakeTplus病毒傳播趨勢(shì)圖

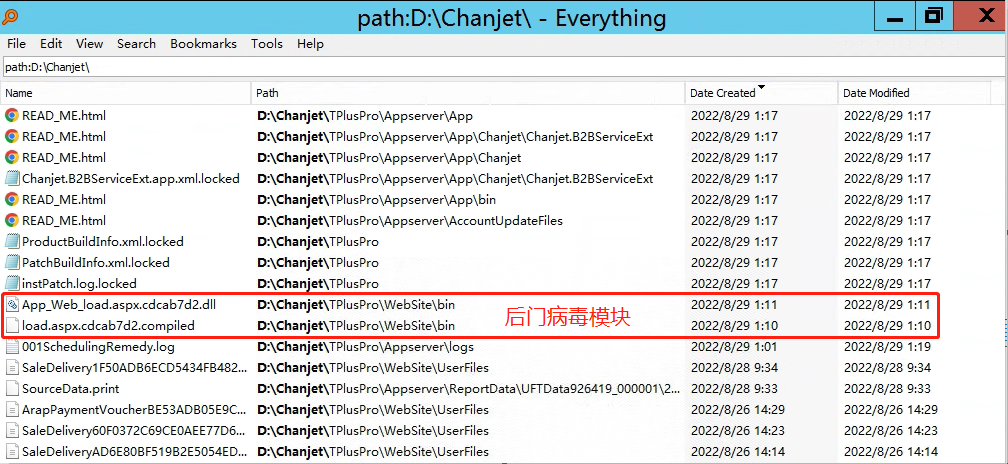

在被投毒的現(xiàn)場(chǎng)中可以看到,后門病毒模塊位于用友暢捷通T+軟件的bin目錄中,相關(guān)文件情況如下圖所示:

被投毒現(xiàn)場(chǎng)后門病毒模塊文件位置情況

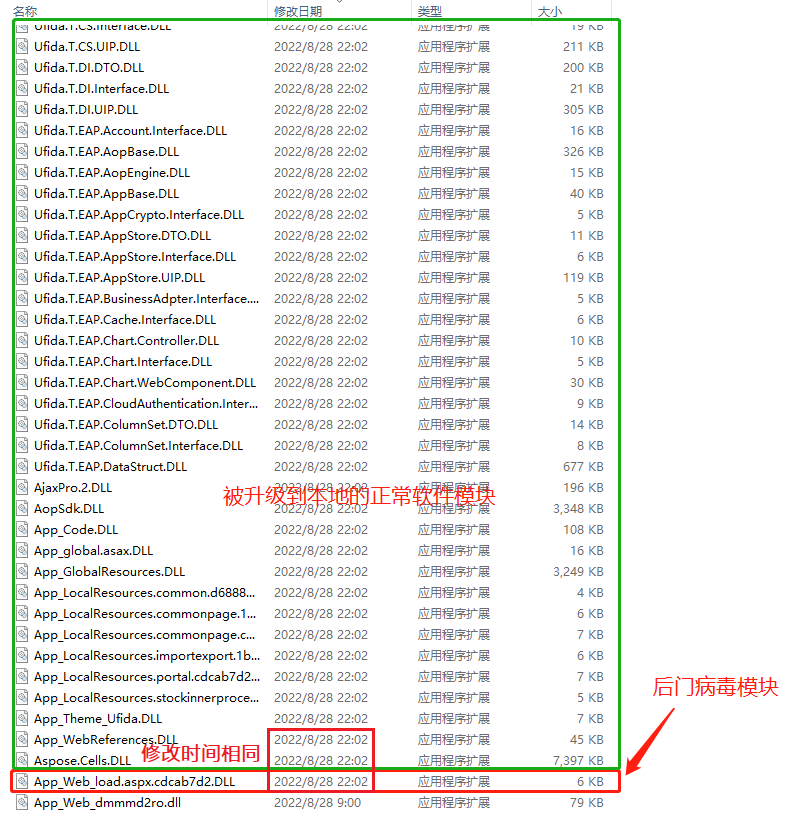

某被投毒現(xiàn)場(chǎng)中,后門病毒模塊的被投放時(shí)間,與受害用戶使用的用友暢捷通T+軟件模塊升級(jí)時(shí)間相近,暢捷通T+軟件更新的文件和惡意模塊的時(shí)間對(duì)比圖,如下圖所示:

時(shí)間對(duì)比圖

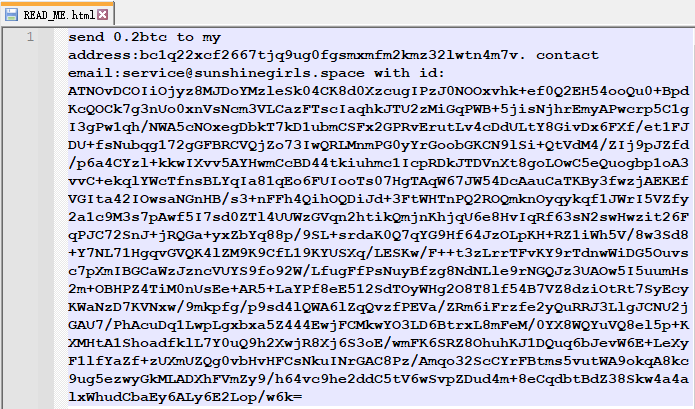

被勒索后,需要支付0.2個(gè)比特幣(目前大概27,439人民幣),黑客留下的勒索信,如下圖所示:

勒索信

后門模塊代碼邏輯

附錄

病毒 HASH:

來源:火絨安全實(shí)驗(yàn)室

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬(wàn)人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬(wàn)元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬(wàn)元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧