美國NSA公布抗量子算法國家安全系統要求

責編:gltian |2022-09-09 13:53:349月7日,美國國家安全局(NSA)發布了《商業國家安全算法套件2.0》(CNSA 2.0)網絡安全咨詢(CSA)[1],以告知國家安全系統(NSS)所有者、運營商和供應商,部署未來的抗量子(QR)算法NSS要求。

需要說明的是,近期被曝網絡攻擊西北工業大學的臭名昭著的特定入侵行動辦公室”(TAO)正是隸屬于NSA。調查發現,TAO多年來對我國國內的網絡目標實施了上萬次的惡意網絡攻擊,控制了相關網絡設備,疑似竊取了高價值數據。

這些行動表明,NSA在網絡入侵他國的同時也越來越重視美國國內的網絡安全。

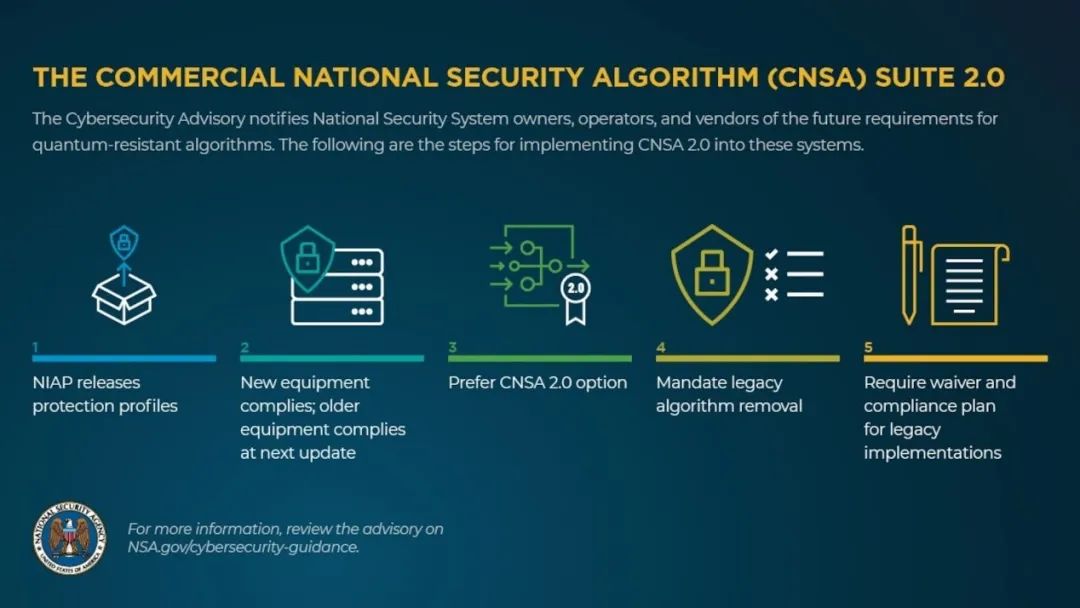

過渡到CNSA 2.0算法的流程方法

此次CNSA 2.0包括以下部分:

- 用于軟件和固件簽名的算法。美國國家標準與技術研究院(NIST)在前段時間對這些算法進行了標準化,但在CNSA 2.0中,為這一特殊用例使用不同的算法是新的。

- 對稱密鑰算法。在這一節中,與CNSA 1.0相比,只有一個小的變化,允許有更多的靈活性。

- 通用的抗量子公鑰算法。這些是大多數應用需要的主要公鑰算法。由于它們還沒有完成標準化,這一部分是前瞻性的。

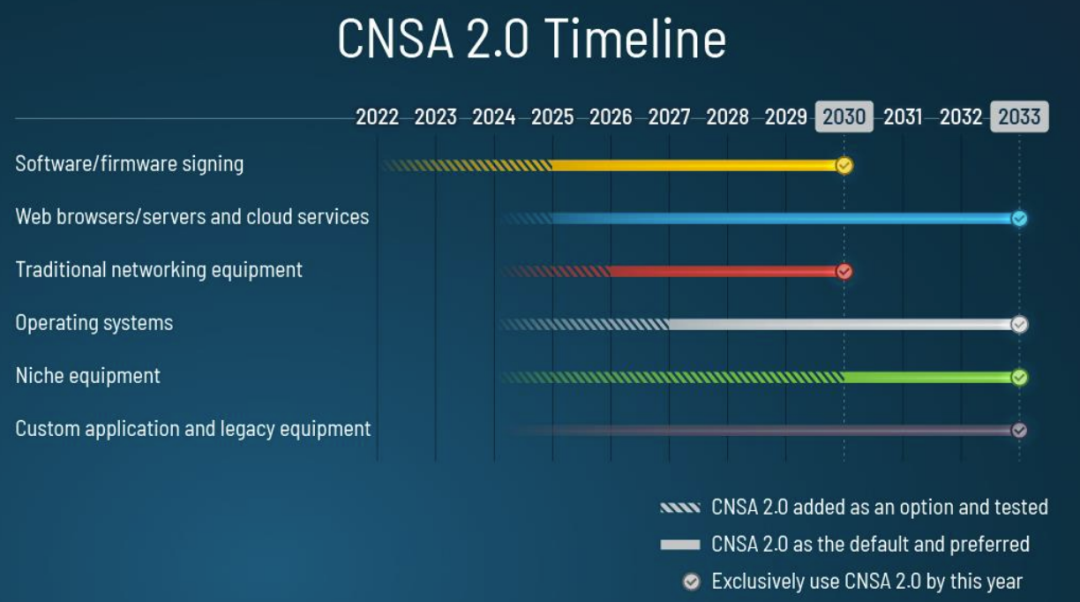

- 時間安排。討論了向CNSA 2.0過渡的時間。

- 強制執行。總結了與執行NSS算法要求有關的要求。

- 其他指導。提供用于實施CNSA 1.0的互聯網工程任務組征求意見稿(IETF RFC)的有用鏈接。

- 參考表格。提供了兩個表格,列出CNSA 2.0和CNSA 1.0的算法。

向CNSA 2.0過渡的時間安排

值得注意的是,這其中包含了機密信息或對軍事和情報活動至關重要的網絡。

與密碼分析相關的量子計算機(CRQC)將有可能破壞當今使用的公鑰系統(有時稱為非對稱密碼)。鑒于其他國家對量子計算的追求,現在是時候為向QR算法的過渡進行計劃、準備和預算,以確保在CRQC成為可實現的現實時持續保護NSS和相關資產。

“在我們最關鍵的系統中向抗量子技術的轉變需要政府、國家安全系統所有者和運營商以及行業之間的合作,”美國國家安全局網絡安全主任Rob Joyce說[2]:“我們希望現在分享這些要求,將有助于在時機成熟時有效地實施它們。”

NSA主任是NSS的國家經理(National Manager),因此為NSS發布指導。CNSA 2.0中的算法是對CNSSP 15附件B(2016年發布)中列出的當前所需的商業國家安全算法套件(現稱為CNSA 1.0)中的算法的更新。CNSA 2.0算法已被分析為對經典計算機和量子計算機都是安全的,它們最終將成為NSS所必需的。

NSA的CNSA 2.0算法選擇基于美國國家標準與技術研究院(NIST)最近宣布的抗量子密碼標準化選擇,但目前既沒有最終標準也沒有FIPS驗證的實現。

9月6日,NIST[3]號召在PQC標準化過程中考慮其他數字簽名方案的提案:抗量子密碼(PQC)標準化過程將持續到第四輪,以下密鑰封裝機制(KEM)仍在考慮中:BIKE、Classic McEliece、HQC和SIKE。但是,沒有其他正在考慮的數字簽名候選者。

NSA敦促NSS所有者和運營商注意NIST的選擇以及CNSA 2.0中概述的未來要求,而在此期間仍需要CNSA 1.0的合規性。“我們希望人們注意到這些要求,以便為預期的過渡進行規劃和預算,但我們不想領先于標準流程,”Joyce表示,NSS所有者和運營商在按照CNSSP-11的要求。

經過NIST和國家信息保障合作伙伴(NIAP)的審查之前,不應在任務網絡上部署QR算法。預計將會有一個過渡期,NSA將對NSS的過渡要求保持透明。

參考鏈接:

[1]https://media.defense.gov/2022/Sep/07/2003071834/-1/-1/0/CSA_CNSA_2.0_ALGORITHMS_.PDF

[2]https://www.nsa.gov/Press-Room/News-Highlights/Article/Article/3148990/nsa-releases-future-quantum-resistant-qr-algorithm-requirements-for-national-se/

[3]https://www.nist.gov/news-events/news/2022/09/request-additional-digital-signature-schemes-post-quantum-cryptography

來源:光子盒