伊朗勒索軟件組織攻擊美國企業,遭美政府溯源真實身份并制裁

責編:gltian |2022-09-16 15:40:42美國財政部海外資產控制辦公室(OFAC)昨天宣布,對隸屬于伊朗伊斯蘭革命衛隊(IRGC)的10名個人和兩家實體實施制裁,理由是他們參與了勒索軟件攻擊。

美國財政部聲稱,過去兩年以來,這些個人涉嫌參與多起勒索軟件攻擊,并入侵了美國和全球其他地區組織的網絡。

這些惡意活動,還與多家網絡廠商分別跟蹤的國家資助黑客活動存在交集,具體包括APT35、Charming Kitten、Phosphorus、DEV-0270、Tunnel Vision和Nemesis Kitten。

美國財政部表示,“已經有多家網絡安全公司發現,這些入侵活動確與伊朗政府有關。他們此前進行過多種惡意網絡攻擊,包括勒索軟件和網絡間諜活動。”

“該團伙針對全球各組織及官員發起廣泛攻擊,重點針對美國及中東地區的國防、外交和政府工作人員,同時也將矛頭指向媒體、能源、商業服務和電信等私營行業。”

三名成員信息被懸賞3000萬美元

作為伊朗伊斯蘭革命衛隊的附屬組織,該團伙的成員主要是總部位于伊朗的Najee Technology Hooshmand Fater LLC(簡稱Najee Technology)和Afkar System Yazd公司(簡稱Afkar System)員工,其中包括:

- Mansour Ahmadi:Najee Technology公司法人、董事總經理兼董事會主席

- Ahmad Khatibi Aghda:Afkar System公司董事總經理兼董事會成員

- 其他雇員及同事:Ali Agha-Ahmadi、Mohammad Agha Ahmadi、Mo”in Mahdavi、Aliakbar Rashidi-Barjini、Amir Hossein Nikaeen Ravari、Mostafa Haji Hosseini、Mojtaba Haji Hosseini及Mohammad Shakeri-Ashtijeh

美國財政部之前曾制裁與Net Peygard Samavat公司相關的人員,理由是他們曾于2019年同伊斯蘭革命衛隊和伊朗情報與安全部(MOIS)開展合作。

一年之后,美國財政部又制裁了Rana Intelligence Computing公司及部分員工,稱這家打著經營旗號的企業其實在代表伊情報與安全部協調網絡攻擊活動。

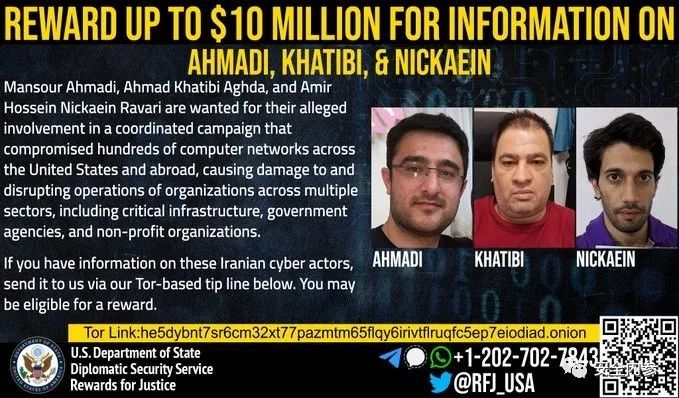

在此次制裁公告中,美國國務院提供3000萬美元,征集關于Mansour Ahmadi、Ahmad Khatibi Aghda和Hossein Nikaeen Ravari三名受制裁伊朗人的信息。三人也因涉嫌參與針對美國關鍵基礎設施組織的勒索軟件攻擊,面臨美國司法部的指控。

圖:懸賞海報(美國國務院)

美國安全公司提供溯源證據鏈

昨天,美國、加拿大、英國和澳大利亞的網絡安全機構還發布聯合公告,描述了該威脅團伙的惡意活動并披露了技術細節。

安全公司Secureworks也緊跟發布一份報告,證實了美國財政部的信息。

Secureworks公司表示,由于抓住了對方在2022年6月勒索軟件事件中犯下的操作失誤,該公司成功將Nemesis Kitten(也稱Cobalt Mirage)團伙同伊朗的Najee Technology、Afkar System兩家公司,以及名為Secnerd的另一家實體聯系了起來。

Secureworks公司反威脅部門(CTU)在今年5月的報告中,也曾提到涉及Nemesis Kitten的類似惡意攻擊(與Phosphorus APT團伙存在交集)。

上周,微軟表示,Nemesis Kitten(也稱DEV-0270)團伙一直悄悄“作為伊朗支持的Phosphorus網絡間諜團伙(又名Charming Kitten和APT35)的子部門,為個人或公司獲取非法收入。”

微軟將該團伙與多家伊朗企業聯系了起來,其中包括Najee Technology、Secnerd和Lifeweb。

微軟解釋道,“該團伙的攻擊目標有很大的隨機性:他們會首先掃描互聯網以查找易受攻擊的服務器和設備,因此服務器和設備易受攻擊且暴露在網上的組織更可能受到攻擊影響。”

參考資料:bleepingcomputer.com

來源:安全內參