Maggie惡意軟件已感染亞太地區超250臺微軟SQL服務器

責編:gltian |2022-10-08 14:45:10近日,來自DCSO CyTec的安全研究人員Johann Aydinbas和Axel Wauer發現了一個新的惡意軟件,名為Maggie,已經感染了全球250多個微軟SQL服務器。

據悉,該惡意軟件以 “擴展存儲過程 “的形式出現,這些存儲過程從DLL文件調用功能。裝入服務器后,攻擊者可以使用SQL查詢來控制它,并提供各種功能來運行命令,并與文件互動。該后門還能夠強行登錄到其他MSSQL服務器,以增加一個特殊的硬編碼后門。

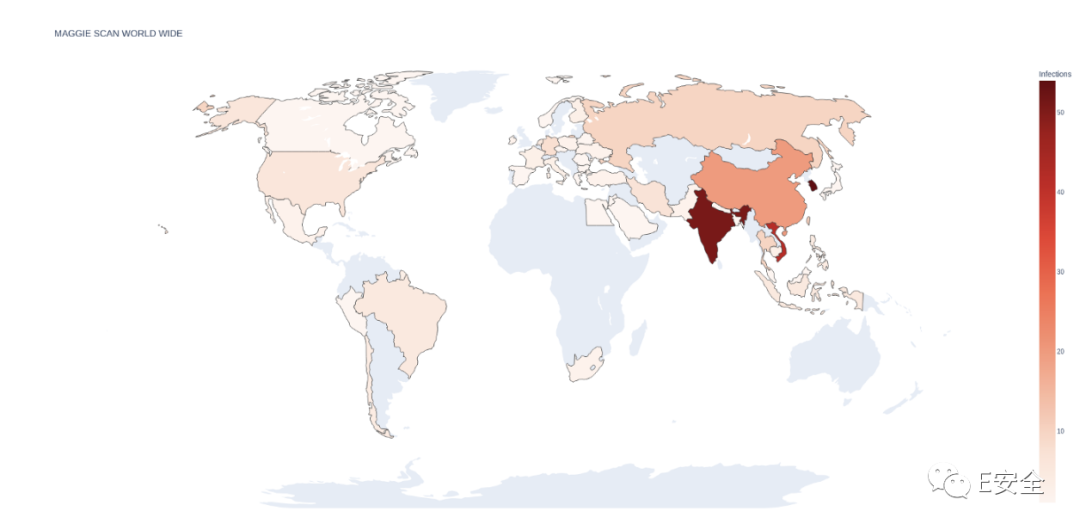

此外,該后門還具有對其他MSSQL服務器進行暴力破解登錄的能力,同時在成功破解管理員登錄的情況下,增加一個特殊的硬編碼后門用戶。基于這一發現,全球有超過250臺服務器受到影響,而且明顯集中在亞太地區。一旦被攻擊者加載到服務器中,它就只用SQL查詢來控制,并提供各種功能來運行命令,與文件互動,并作為網絡橋頭堡進入受感染的服務器環境。

在調查新的威脅時,專家們發現了一個可疑的文件,該DLL文件由DEEPSoft Co., Ltd.在2022-04-12簽署。導出目錄顯示了庫的名稱,sqlmaggieAntiVirus_64.dll,它提供了一個名為maggie的單一導出。

檢查DLL文件時,專家們發現它是一個擴展存儲過程,它允許SQL查詢運行shell命令。

Maggie惡意軟件支持超過51條命令來收集系統信息和運行程序,它還能夠支持與網絡有關的功能,如啟用TermService,運行Socks5代理服務器或設置端口轉發,使Maggie作為橋頭堡進入服務器的網絡環境。

Maggie還支持由攻擊者傳遞的命令以及附加在這些命令上的參數。

Maggie實現了簡單的TCP重定向,允許它作為網絡橋頭從互聯網到被攻擊的MSSQL服務器所能到達的任何IP地址的操作。

當啟用時,如果源IP地址與用戶指定的IP掩碼相匹配,Maggie會將任何傳入的連接(在MSSQL服務器正在監聽的任何端口)重定向到先前設置的IP和端口。該實施方案實現了端口重用,使重定向對授權用戶來說是透明的,而任何其他連接的IP都能夠使用服務器而不受任何干擾,也不會被Maggie知道。

專家們注意到,支持的命令列表包括Exploit AddUser、Exploit Run、Exploit Clone和Exploit TS。研究人員注意到,用于實現上述命令的DLL在命令的實際執行中并不存在。研究人員假設調用者在發出任何剝削.命令之前,手動上傳了剝削DLL。

然后,Maggie會加載用戶指定的DLL,尋找一個名為StartPrinter或ProcessCommand(取決于使用的確切命令)的出口,并通過用戶提供的參數。

研究人員分享了這種威脅的妥協指標(IoCs),并宣布他們將繼續調查,以確定受影響的服務器是如何被利用的。

來源:E安全