召開在即|第六屆安全開發者峰會,10月23日上海見!

責編:gltian |2022-10-08 15:29:2310月23日,第六屆安全開發者峰會將于上海舉辦。這是國內開發者與安全人才的年度盛事,更是網安人的技術狂歡!

本屆峰會以“共建安全新生態”為主題,聚焦數字化升級時代下網絡安全的新技術、新發展,共同探索新安全路線,共建更開放、更包容、更有活力、更有韌性的新安全生態。

10大精彩議題,滿屏“前沿技術與干貨”;

頂尖安全專家圓桌會晤,聚焦熱點;

極客市集“暗藏”新奇寶藏,無限創意火花碰撞;

現場多輪抽獎,大禮送不停;

還有更多隱藏福利,現場等待揭曉~

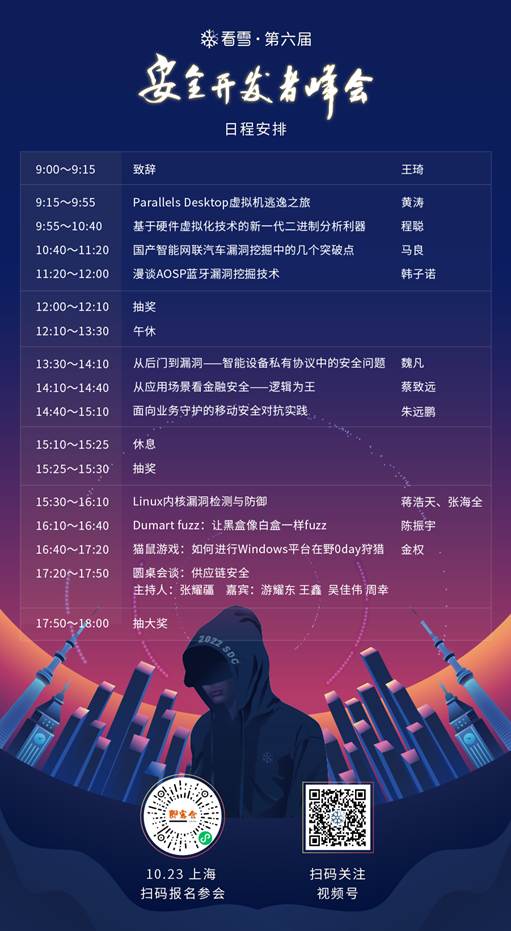

一、峰會詳情

會議名稱:第六屆安全開發者峰會

會議時間:2022年10月23日 9:00-18:00

會議地點:上海

主辦方:看雪

二、10大精彩議題重磅亮相

1、《Parallels Desktop虛擬機逃逸之旅》

Parallels Desktop是?款運行在Mac電腦上的極為優秀的虛擬機軟件,用戶可以在macOS下非常方便運行 Windows、Linux等操作系統及應用,用戶不必繁瑣重復地重啟電腦即可在Win與Mac之間切換甚至同時使用它們。

議題分享了針對Parallels Desktop虛擬機逃逸這??標的完整研究過程。詳細的從基礎準備、攻擊面分析、漏洞挖 掘等各個角度介紹作者是如何從零開始完成最終完成虛擬機逃逸的全部過程。希望可以給對漏洞挖掘工作有興趣的聽眾?些幫助和啟發。

演講嘉賓

黃濤:錦行科技-安全研究員

曾在《看雪安全開發者峰會》、《ISC》、《BlackHat USA》等會議上多次分享議題,對 iOS/macOS有豐富的漏洞挖掘經驗。

2、《基于硬件虛擬化技術的新一代二進制分析利器》

ept hook一直是二進制安全領域特別有用的工具,特別是windows內核引入patchguard之后。傳統的ept hook一般使用影子頁切換,但實踐中發現存在代碼自修改,多核同步,host環境容易被針對等問題。我們會介紹如何利用kvm,配合模擬器實現無影子頁ept hook,巧妙的解決傳統方法存在的問題。

在分析惡意樣本時,常常會被反調試干擾,比如常見的軟硬件斷點檢測。我們會介紹如何利用kvm給現有的調試分析工具(ida,x64dbg…),在無需任何改造的情況下,增加隱藏軟硬件斷點等反調試能力,實現降維打擊。

演講嘉賓

程聰:阿里云安全-系統安全專家

現就職于阿里云安全團隊,曾就職于騰訊云虛擬化團隊,擁有7年安全對抗經驗,擅長內核安全、虛擬化安全、逆向分析、二進制攻防對抗。

3、《國產智能網聯汽車漏洞挖掘中的幾個突破點》

國產智能網聯汽車進入了輔助駕駛時代,發展非常迅猛,但安全問題也隨之增多。本議題講解國產智能網聯汽車漏洞挖掘中的幾種特殊方法和思路,也有對應的防護建議。供汽車相關安全研究人員和車企開發者參考。

例如:滲透汽車要準備哪些合適的軟件和硬件?

如何找到并進入車廠隱藏的”上帝模式”—工程模式?

如何提取車機系統固件,進而發現車輛終端和云端的漏洞等關鍵又有趣的話題。

作者從2017年到2022年的多次的智能網聯汽車安全測試中,總結出來的測試套路和思路,題材均來自真實案例。本議題以實戰經驗的分享為主,不是對車聯網架構的分析和攻擊面的簡單羅列。將會講解國產智能網聯汽車漏洞挖掘的幾個實用的方法和思路及對應的防護講解,也會分享本人常用的幾個硬件和軟件的使用經驗。

演講嘉賓

馬良:綠盟科技格物實驗室-高級安全研究員

具有十多年嵌入式軟硬件開發經驗, 擅長智能設備漏洞挖掘。往屆看雪開發者大會演講嘉賓、HITB會議演講嘉賓。曾參加Xpwn、GeekPwn等比賽并獲獎。多次挖掘智能設備和智能汽車漏洞經歷。

4、《漫談AOSP藍牙漏洞挖掘技術》

藍牙(Bluetooth)是當今一項廣泛應用的技術,曾經將無線鍵盤或耳機連接到手機或計算機的每個人都知道并使用它。然而多年來,藍牙被爆出了多個安全漏洞,攻擊者通過多個攻擊向量,可以導致拒絕服務,敏感信息泄露甚至遠程代碼執行。

本議題將以AOSP原生代碼的藍牙默認協議實現模塊BlueDroid/Fluoride為研究對象,以2017年爆出的BlueBorne漏洞為引子,由淺入深的展示漏洞挖掘技術的相關細節。首先我們會簡單介紹AOSP藍牙協議實現架構;接著通過對近年來藍牙漏洞的歸納總結,確定所有可能的攻擊向量和攻擊面;然后我們會詳細介紹我們使用的代碼審計和模糊測試的一些技巧,通過這些方法我們發現了45+的漏洞,其中已分配CVE的為30+個。最后我們會展望一下未來的研究趨勢,包含一些在Android13上可能的新攻擊面和新的代碼審計技術。

演講嘉賓

韓子諾:OPPO安珀安全實驗室-高級安全專家

主要研究領域為Android安全,IoT安全和車聯網安全。在二進制漏洞發現和利用方面擁有6年以上的相關經驗,累計獨立發現并報告了數百個有效Android漏洞,連續多年位居Google Android漏洞挖掘排行榜前列。曾經在Ruxcon,Zer0Con和Pacsec等多個國際知名安全會議上演講。

5、《從后門到漏洞—智能設備私有協議中的安全問題》

目前物聯網智能設備的漏洞挖掘大部分集中在HTTP、UPNP等常見公有協議,私有協議是廠商自行設計并實現的,協議格式未知,漏洞挖掘難度較大,因此往往被大家所忽視。本次演講將以一個用于多個廠商的私有協議為例,講解其中一系列漏洞的發現思路和細節,這組漏洞可能影響多個廠商數億的網絡設備。在這個過程中,我們將會著重探討非常規的漏洞挖掘思路。

最初我們在某廠商的一個網絡設備上發現了一個設計非常精妙的私有協議,該協議“似乎”是該廠商預留的一個管理“后門”。進一步探索,我們發現一個“突破點”,然后鎖定了另一家更知名的網絡設備提供商。

我們將研究范圍擴大到了另一家網絡設備提供商的設備,“令人失望”的是,該廠商的設備對管理用戶的身份進行了認證,不存在前面發現的“后門”漏洞。在進一步的漏洞挖掘中,我們發現了影響該廠商所有網絡設備的三種不同認證繞過漏洞,這組漏洞具備相同的觸發點,但存在完全不同的利用方式。

演講嘉賓

魏凡:綠盟科技格物實驗室-安全研究員

來自綠盟科技格物實驗室,專注于嵌入式設備的漏洞挖掘,曾參加過天府杯和GeekPwn,發現過200+漏洞。

6、《從應用場景看金融安全 — 邏輯為王》

在金融行業嚴格且特殊的安全體系下,盡管絕大多數漏洞都能被第一時間定位及修復。但”人性的弱點“使金融行業的不可控風險不再局限于釣魚,隱蔽的邏輯漏洞正在悄無聲息的成為風險“頂流”。試想如果攻擊者通過一個邏輯漏洞轉走錢,沒有安全設備會告警,所有流量都”正常“,等到財務清賬發現異常為時已晚。企業和白帽子在尋找邏輯漏洞中往往都是點對點測試,沒有系統性滲透方法。導致邏輯漏洞測試不全面或沒有測試思路,研發在修復時也無法理解錯誤邏輯本身大大增加漏洞修復難度和業務風險。

本議題站在應用場景這個宏觀視角,從研發底層思維出發去探索金融安全下的邏輯漏洞測試方法論,讓邏輯漏洞無所遁形。

演講嘉賓

蔡致遠:安恒信息-雷神眾測安全專家

Poc Sir,法國大學在讀,主攻金融安全研究。目前雷神眾測總排名第一,微博SRC安全專家,PackerFuzzer工具主創成員、Hack Inn社區運營者。

7、《面向業務守護的移動安全對抗實踐》

快應用小游戲是一種更輕更快的游戲新形態,用戶無需安裝,即點即玩。但部分小游戲開發者為了追求更高的利益,亂推廣告,大大影響用戶游體驗。在這類新載體下,如何主動發現違規廣告,實現小游戲環境凈化?

應用體外彈窗廣告泛濫,霸屏廣告層出,嚴重危害用戶信息安全。如何面應對治理難度日漸升級的流氓廣告,保護好用戶權益?

本議題將從典型案例出發,分享作為手機廠商,該如何從技術側提升能力與武器建設,治理惡意廣告亂象問題,推動移動應用安全生態建設。

演講嘉賓

朱遠鵬:vivo安全攻防專家

多年安全攻防對抗經驗,vivo千鏡安全實驗室骨干成員。

8、《Linux內核漏洞檢測與防御》

漏洞攻防是一個非常古老的話題,隨著時間的推移,攻防對抗不斷升級。隨著內核版本的更新,內核本身也支持一些高級安全特性,可以緩解漏洞攻擊,例如地址隨機化、延遲釋放、類型隔離等。同時也支持一些硬件安全特性,例如 CET Shadow Stack/IBT(indirect branch tracker)。都可以有效地緩解漏洞攻擊。但在現實中,并不是這么理想。業務系統的內核,常年不更新,使用的往往是舊版本。漏洞修復不及時或不能重啟系統,導致一些漏洞無法修復。在這種惡劣的環境下,我們如何確保操作系統的安全性?

通過本次議題將向聽眾講解:

如何通過LKM的方式將高版本安全特性移植到低版本?

如何通過編譯器來實現struct CFI?

如何利用intel pt來實現漏洞檢測?

演講嘉賓

蔣浩天:騰訊安全云鼎實驗室-高級安全研究員

曾任職于360、字節跳動,現就職騰訊云鼎實驗室,擁有多年一線安全對抗經驗。擅長二進制安全、虛擬化安全、游戲安全等,喜歡研究一些底層方向,將安全能力下沉,開啟安全對抗的上帝模式。

張海全:騰訊安全云鼎實驗室-高級安全研究員

就職于騰訊安全云鼎實驗室,高級安全研究員,主要從事GCC和Linux內核安全功能研發,linux內核源碼貢獻者。主要方向是漏洞挖掘,CFI防御,編譯器sanitizer。致力于將漏洞扼殺在編譯器中。

9、《Dumart fuzz:讓黑盒像白盒一樣fuzz》

fuzzing是一種最常用的漏洞挖掘方法。在有源碼的情況下,現有的fuzzing工具已經非常完善了。可以實現路徑反饋,asan。當然某些復雜場景下狀態機的構造也是非常麻煩的。

但是在無源碼的情況下,現有的fuzzing工具限制很大。比如peach等沒有路徑反饋和ASAN,沒法有效地fuzz深層次的代碼;基于模擬執行做的fuzz,如qemu,unicorn,有路徑反饋,但是狀態機的模擬很困難,而且效率較低。本次峰會介紹一種fuzzing方法。可有效解決無源碼fuzz的所有缺陷,包括路徑反饋,ASAN,以及方便地獲得被測程序的狀態機,并且更重要的是效率很高。

演講嘉賓

陳振宇:個人安全研究員

擅長漏洞挖掘,安全攻防,有近10年安全相關工作經驗。

10、《貓鼠游戲:如何進行Windows平臺在野0day狩獵》

本議題將分享演講者近幾年對Windows平臺在野0day狩獵的部分思考和實踐。主要介紹兩個大類:Office在野0day狩獵和Windows本地提權在野0day狩獵。

在本議題中,演講者將講述如何使用不同的工具來解決不同的問題,例如如何借助沙箱來狩獵Office在野0day,以及如何借助Yara來狩獵Windows本地提權在野0day。此外,演講者還將對近兩年的熱門Office在野0day和Windows本地提權在野0day進行案例分析,并分享一些最近捕獲的案例。最后,演講者將結合自身經驗,就如何培養在野0day狩獵人才給出一些建議。

演講嘉賓

金權:安恒信息獵影實驗室/衛兵實驗室-高級安全專家

7年網絡安全從業經驗,擅長Windows平臺在野0day狩獵與Windows漏洞挖掘,多次捕獲針對Windows平臺的在野0day,累計獲得超過40次Adobe和微軟的CVE致謝,2020~2022連續三年入選微軟MSRC TOP 100。曾在Blackhat USA 2022、HITB2021AMS、Bluehat Shanghai 2019會議進行演講。

三、安全訓練營

安全訓練營1:《安卓APP加固攻與防高級篇》

時間:10.22(周六) 9:00-18:00

地點:上海

*訓練營是峰會前一天哦!報名滿10人開班

移動互聯網時代APP百花齊放,讓我們的生活豐富多彩。于此同時,APP安全已經成為了互聯網安全不可或缺的一員。對于企業來說,如何保護自己研發的APP的代碼安全,常見的安卓平臺APP代碼保護手段有哪些以及如何對抗黑灰產人員慣用的逆向分析手段,對于一個公司來說,都占據著舉足輕重的地位;同時,今年來針對移動平臺的APT攻擊也層出不窮,對于安全研究人員來說,實現對安卓平臺惡意APP的逆向分析和取證工作,快速完成安卓平臺惡意代碼的靜態分析和動態分析,澄清機制,也是安全研究人員不可或缺的技能。

可以說,對于安全研究人員來說,熟練掌握安卓平臺APP的加固與脫殼技能已成為移動互聯網時代安全研究人員的一項必備技能,也是職場上升職加薪的強大競爭力。

課程簡介

針對企業自身研發的APP開展代碼混淆與加固保護可以有效提升逆向分析難度。于此同時,加固也可以有效應對惡意攻擊人員針對自身APP的核心代碼的逆向分析和漏洞挖掘,甚至是簡單的對抗諸如重打包、刷單等黑灰產。本次課程對Android平臺APP的常見逆向分析手段進行授課,重點圍繞安卓APP加殼原理與技術發展、Okhttp3網絡框架快速逆向分析手段、證書綁定繞過技巧、Smali控制流混淆的解決方案等開展。課程中間也包含動手實踐階段,帶領大家一步一步掌握常見加殼技術的解決方案、APP網絡協議的分析、ART解釋器引擎底層原理等相關技能。

課程內容

1、從dex的整體保護開始,詳細介紹加固技術的發展和每一代加固技術要解決的問題;

2、包含各加固技術的具體案例和分析,包含ART下的抽取殼、VMP殼以及dex2c殼的原理和案例分析;

3、包含FART全自動脫殼機框架和原理分析,以及FART要解決的問題以及如何進行二次開發拓展;

4、包含基于OkHttp3網絡框架的網絡通信協議的快速分析、證書綁定手段的快速定位和繞過等;

5、包含基于ART解釋器引擎定制快速解決Smali控制流混淆的解決方案;

課程目錄

一、安卓APP加固技術發展

- dex整體保護

- dex內存加載

- 函數抽取

- VMP和dex2c

二、 函數抽取殼的解決和自動化修復

- 主動調用概念和要解決的問題

- 如何構造主動調用

- 定制jadx自動化修復函數抽取殼

三、安卓VMP殼原理和調試還原

- Hyperpwn的安裝和使用

- 定制ART繞過所有反調試

3.映射表的建立以及函數的還原

四、OkHttp3網絡框架快速逆向分析方法

1.常見證書綁定方案原理

2.使用jeb腳本快速解決常見證書綁定

3.同步異步發包的快速定位

五、Smali控制流混淆的解決思路

1.ART解釋器引擎原理

2.定制ART實現對smali執行流的trace

3.從一道ctf題看如何快速解決Smali控制流混淆

學員要求

有一定基礎的Android逆向研究人員,對Android安全感興趣,強烈想了解Android常見逆向分析手段的安全研究人員。

*本課程需由學員自帶筆記本電腦。

老司機帶你洞悉Android常見代碼保護手段、安卓安全人員必備的逆向分析技能。

課程福利

1、主辦方將贈送1部手機用于學習;

2、主辦方將為學員提供免費午餐及晚餐;

3、免費獲得2022 SDC 全價門票1張(價值¥1024元)

想要老司機親傳知識干貨,幫你整理知識結構體系、開拓思路嗎?

想要結識安全圈大佬,和大佬們互相交流、學習嗎?

想要親手實踐,開發屬于自己的得心應手的逆向分析工具嗎?

安全訓練營2:《ARM平臺高級調試與逆向》

時間:10.22(周六) 9:00-18:00

地點:上海

*訓練營是峰會前一天哦!報名滿10人開班

課程簡介

手機、平板、蘋果的M1,它們都有一個共同點:硬件核心都是ARM。無論是市場方面,還是技術方面,ARM都開始挑戰X86老大哥。軟件高手們,現在是時候好好學習一下ARM了。

本訓練營以基于ARMv8多核芯片的GDK8系統為調試目標,使用“揮碼槍”硬件調試器深度剖析ARM平臺的硬件和軟件。通過這個訓練營,參加者將學習到:

ARM平臺的硬件調試技術——CoreSight

使用硬件調試器來調試Android和LINUX內核

ARMv8架構的應用程序模型、特權管理機制和系統編程模型

內容大綱

第一講:CoreSight技術的道與器

要點:ADI背景和簡史,DAP = DP + AP,SW-DP,JTAG-DP和SWJ-DP,CMSIS-DAP,揮碼槍,NTP固件,OpenOCD和主機軟件,NDB調試器

第二講:理解應用層寄存器和指令

要點:ARM指令集,通用寄存器,Banked寄存器,特殊寄存器,THUMB指令,常用指令,謂詞執行,訪問內存的指令,ARM反匯編,觀看函數,在Nano Debugger(NDB)中理解ARM的應用層指令和寄存器

第三講:函數調用和棧

要點:分支指令,調用子函數,LR寄存器,棧,棧指針寄存器,壓棧指令,棧幀,棧上的數據組織,棧回溯,棧回溯的原理,棧溢出,棧保護,在NDB下認識棧上的數據

第四講:特權級別和系統編程

要點:處理器狀態,系統寄存器,特權級別,處理器擴展,訪問系統寄存器,MRS和MSR指令,ATF(ARM Trusted Firmware)代碼,分階段初始化,U-Boot(兩個階段),內核命令行,系統啟動過程

第五講:硬件差異和設備樹(DTS)

要點:五花八門的ARM硬件,問題,x86和PC的先進經驗,設備樹描述,DTS,DTB,編譯方法,轉儲和觀察內核設備樹,傳遞內核命令行,案例(因為命令行參數不當導致的內核Panic)

第六講:Android/Linux內核調試

要點:LINUX內核大局觀,理解虛文件系統,Binder驅動,調試網絡棧,理解線程切換,Android內核的特定函數

課程形式:動手試驗 + 面對面講解和討論

課程福利:

1、主辦方將為學員提供免費午餐及晚餐;

2、贈送價值1665元的GDK8系統一套+揮碼槍硬件調試器一臺;

3、學員可免費獲得2022 SDC 全價門票1張? 價值1024元

課程咨詢:添加微信

kanxuecom(備注訓練營)

四、圓桌會談:供應鏈安全

業內頂尖安全專家齊聚,聚焦前沿熱點

交流中碰撞思想,溝通中凝聚共識。我們將邀請業內頂尖安全專家、大咖齊聚一堂,聚焦前沿熱點話題,展開激烈討論。

主持人:張耀疆

安在新媒體創始人&總經理

網絡安全從業二十多年的老兵,曾創立國內最早也具知名度的信息安全專業咨詢品牌——安言咨詢,后又創立安在,以專業新媒體為平臺,助推中國網安事業的發展,這其中,策劃組織并持續運營國內頗具規模的網絡安全甲方社群——諸子云,在此基礎上創新推出網絡安全“大眾點評”——安在新榜系列報告,發起以超級CSO研修班、未來CSO訓練營、超級CSO年度評選為抓手的中國CSO文化培育與推廣事業。

嘉賓:游耀東

電信研究院云原生安全團隊技術總監

十年安全經驗,主要涉及開發安全、云安全、供應鏈安全治理等領域。先后負責中國電信開發前置安全、devops平臺安全審計中心、PaaS組件開源威脅治理等項目。

嘉賓:王鑫

金山毒霸安全技術負責人

長期致力于終端安全領域研究,主導并設計金山毒霸新一代云安全體系以及威脅情報平臺,在安全攻防、大數據安全等方向有豐富經驗。

嘉賓:吳佳偉

興業證券信息安全負責人

十年以上網絡安全工作經驗,持有CISSP、27001 LA、等保中級測評師等證書。從事過安全規劃、自動化安全運營體系設計與實踐、安全生命周期管理體系設計與實踐、滲透測試、數據安全、安全運營平臺研發等工作,參與、承擔多項證券期貨行業安全標準起草和課題研究工作。

嘉賓:周幸

懸鏡安全合伙人 華東區技術運營負責人

多年的網絡安全應用全棧技術開發、應用逆向及安全開發咨詢經驗,多次參與懸鏡重大項目的研發以及安全產品的落地實踐。專注于對安全產品相關技術的研究,長期深度參與企業級軟件供應鏈和DevSecOps方案的制定和流程建設。

五、極客市集

這里是極客們的“天堂”,我們為所有熱愛網絡安全技術的極客們量身打造【極客市集】,讓安全“流行”起來。

極客精神的魅力在于不斷打破規則、制造變量。來2022 SDC 現場,體驗新奇寶藏。本屆極客展商有:Hacking Club、易念科技、RC2反竊密實驗室

六、2022 SDC 門票

¥128元-早鳥票(不含午餐)已售罄

含會刊、抽獎權益

9月23日18:00前可購買

¥256元-2.5折門票(含五星級酒店自助午餐1份)

雙人拼團價:¥236元

含會刊、自助午餐、抽獎權益

10月17日18:00前可購買

¥1024元-全價門票(含自助午餐1份)

含會刊、自助午餐、抽大獎權益

10月23日15:00前可購買

¥2048元-企業級VIP(含自助午餐和高級閉門晚宴)

含會刊、自助午餐、抽大獎權益

10月23日15:00前可購買

¥3999元-安全訓練營:《安卓APP加固攻與防高級篇》

贈全價門票1張

培訓時間:10月22日 9:00-18:00(峰會前一天)

10月21日18:00前可購買

¥5980元-安全訓練營:《ARM平臺高級調試與逆向》

贈全價門票1張+ GDK8系統一套+揮碼槍硬件調試器一臺

培訓時間:10月22日 9:00-18:00(峰會前一天)

10月21日18:00前可購買

掃碼報名參會

防疫須知2022 SDC

根據會議場地及相關部門的疫情防控要求:所有參會者在入場時請主動配合酒店完成健康檢測,須提供48小時內核酸陰性證明及綠色隨申碼,體溫檢測≤37.2℃。

*隨申碼可通過隨申辦微信小程序碼或支付寶隨申辦小程序獲取

如您的行程碼中含有疫情中高風險地區旅居史,將無法進入會場。外來人員抵滬后24小時內進行1次核酸檢測。

為了您的參會體驗,請您務必在參會前完成個人健康狀態的確認,感謝您的配合!

掃碼報名參會

鉆石合作伙伴

黃金合作伙伴

媒體支持

支持單位

關于SDC

看雪安全開發者峰會(Security ?Development ?Conference,簡稱SDC)是由擁有22年悠久歷史的信息安全技術綜合網站——看雪主辦,會議面向開發者、安全人員及高端技術從業人員,是國內開發者與安全人才的年度盛事。

自2017年7月份開始舉辦的第一屆峰會以來,SDC始終秉持“技術與干貨”的原則,致力于建立一個多領域、多維度的高端安全交流平臺,推動互聯網安全行業的快速成長。

大會將邀請業內頂尖安全專家蒞臨現場,議題覆蓋IoT安全、移動安全、惡意軟件、AI安全、工控安全、軟件保護等多個領域,緊抓當下前沿技術,為大家帶來一場頂尖的技術交流盛宴!