利用域名請求數(shù)據(jù),Akamai每個月自動標記千萬惡意域名

責編:gltian |2022-11-17 16:28:08Akamai CacheServe 每秒要處理超過八千萬次 DNS 查詢,每日總計 7 萬億次查詢請求。

在過去的 60 天內(nèi),發(fā)現(xiàn)該域名被首次查詢,Akamai 就認為該域名為新觀察到的域名(NOD)。其中包含新注冊的域名、拼寫錯的域名與查詢量極少的域名等。

NOD 數(shù)據(jù)

其他研究 NOD 的組織,通常使用的時間窗口是 30 分鐘到 72 小時間。這與 Akamai 使用的 60 天時間窗口相去甚遠。

其中還跟蹤了未能解析成功的 DNS 查詢,因為大量的惡意軟件嘗試的大多數(shù)域名都沒被注冊。這樣會讓數(shù)據(jù)集膨脹一個數(shù)量級,但是為研究人員帶來了更大的數(shù)據(jù)場景。

NOD 中的惡意活動

例如 2022 年 3 月 3 日收集到的部分域名:

aa65ef[.]chi3oq6565ybln1l14[.]com1z4e1feu8flth[.]comfkyjtgqnodzv0n0[.]comxmyc[.]renbx76-lzlirxpp6[.]comvcd7alw-x34ujurr7aeciih9l8[.]comyporqueyo[.]comavdl2-li2tmw86[.]comvnfwjetwwqqddnundjgk[.]jplynnesilkmandesig[.]comaa73ve[.]ch

每天能夠收集到大約 1200 萬新的 NOD,上半年一共標記了 7900 萬個惡意域名。

惡意檢測

Akamai 的研究人員圍繞 NOD 數(shù)據(jù)已經(jīng)研究了十二年,創(chuàng)建了 190 余個 NOD 檢測規(guī)則。

DGA 檢測

例如前文提到的前兩個域名?aa65ef[.]ch?與?aa73ve[.]ch?的長度相同、頂級域名相同、字母與數(shù)字的位置也相同,這表明很可能歸屬于同一個 DGA 家族。

Akamai 在內(nèi)部記錄了未來 30 年里所有已知 DGA 家族使用的域名。發(fā)現(xiàn)新的 NOD 時,就可以發(fā)現(xiàn)與 DGA 數(shù)據(jù)的匹配項,被標記為惡意的 NOD 中大概 0.1% 歸屬于 DGA。

啟發(fā)式檢測

啟發(fā)式檢測發(fā)現(xiàn)了大部分的惡意域名,通過域名本身、頂級域名、解析的 IP 地址、ASN 等特征來進行判斷。例如:

- ASN 風險評分超過 0.5

- TLD 風險評分超過 0.75

- 以數(shù)字開頭的域名

- 解析地址位于 127.0.0.0/8 范圍內(nèi)

當然,啟發(fā)式檢測方式一定會帶來誤報。2022 年上半年檢測的 7900 萬惡意域名中,確定了 329 個誤報,誤報率約為 0.00042%。

釣魚檢測

將 NOD 與已知品牌和流行網(wǎng)站計算相似度,在相似度很高的情況下很可能是釣魚域名。即使相似度較低,也會利用其他上下文數(shù)據(jù)進行判斷。

檢測速度很快

NOD 的優(yōu)勢在于檢測時間非常短,識別惡意域名的時間以分鐘為單位而且是全自動的。

上半年,檢測系統(tǒng)將 20.1% 的 NOD 標記為惡意域名。這些標記的惡意域名中,91.4% 都未能在多家威脅情報數(shù)據(jù)源中查詢到。能查詢到的那些域名,超過 99.9% 都未被標記為良性或者惡意。

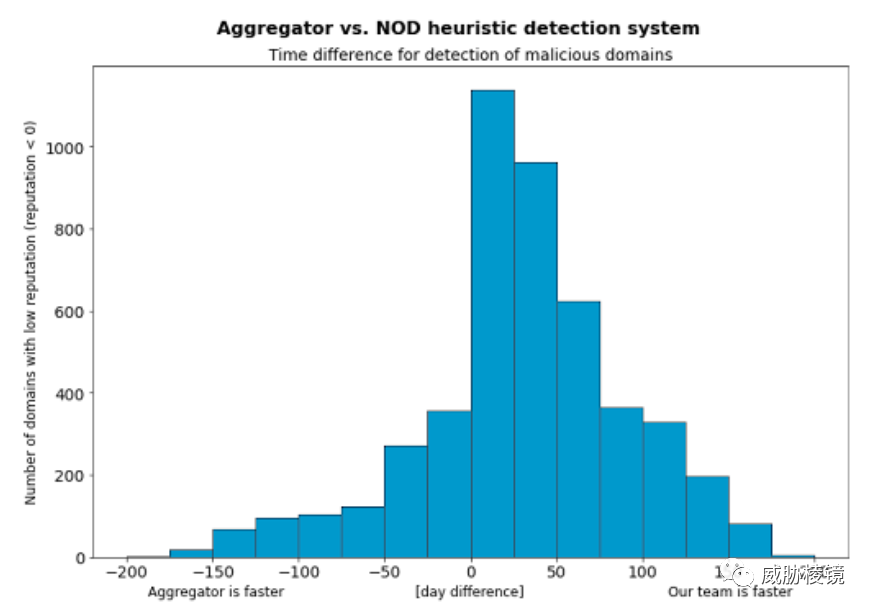

當 Akamai 的檢測系統(tǒng)與威脅情報都將一個域名標記為惡意域名時,檢測系統(tǒng)通常比威脅情報提前將近一個月。

獨特視角

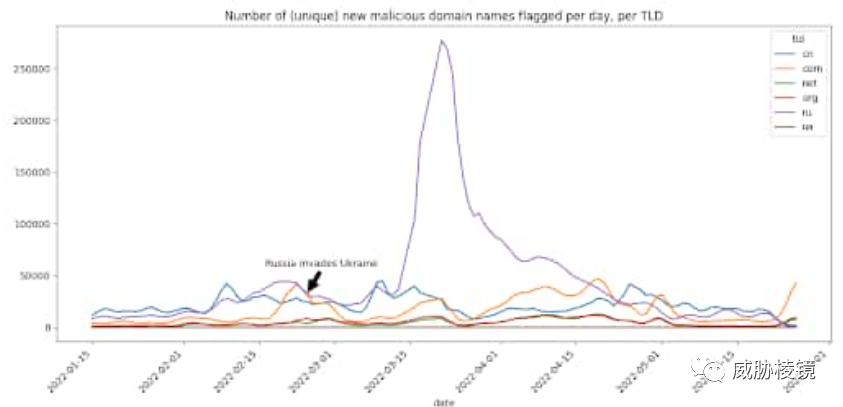

這樣龐大的數(shù)據(jù)量,可以提供對惡意攻擊的獨特視角。例如每個頂級域名中的惡意域名數(shù)量:

例如?.ru?每天大約有一萬個新出現(xiàn)的惡意域名。

來源:威脅棱鏡

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術與應用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡與信息法治建設回顧