一文簡析虛擬化環境中的超級劫持攻擊

責編:gltian |2022-12-07 15:48:062022年9月,安全研究人員發現了一種較罕見的新型攻擊方法——Hyperjacking(超級劫持)攻擊,攻擊者在 VMware 虛擬化軟件中部署了一種感染后植入程序,以控制受感染的虛擬機系統并逃避檢測。

需要強調的是,這種攻擊的危害性不在于通過外部遠程代碼執行漏洞,而是攻擊者劫持了虛擬機系統的管理員級權限。谷歌的 Mandiant 威脅情報部門將其稱為一種嚴重危害虛擬機運行的“新型惡意軟件生態系統”,因為當攻擊者獲得虛擬機的超級管理員權限時,就可以對虛擬機管理程序進行持續訪問并執行任意命令。

什么是超級劫持攻擊

從英文名稱來看,超級劫持(Hyperjacking)攻擊是超級管理程序(hypervisor)和劫持攻擊(jacking)的結合體。因此,超級劫持攻擊主要指通過對虛擬機(VM)的惡意攻擊實現未經授權的高級管理權限控制。

基于hypervisor的虛擬化應用

盡管虛擬機必須存在于硬件服務器上,但它們需要使用虛擬組件(如虛擬CPU)進行操作。而Hypervisor則是虛擬機環境正常運行的關鍵,因為hypervisor是一種運行在基礎物理服務器和操作系統之間的中間軟件層,可允許多個操作系統和應用共享硬件,也可稱為虛擬機管理器(VMM)。超級劫持攻擊的目標正是虛擬機的hypervisor。

盡管安全研究人員很早就提出了超級劫持攻擊發生的可能性。但多年來,這種類型的攻擊并未在實際安全事件中出現,原因可能是攻擊者在權衡性價比后,發現有更輕松的攻擊渠道,比如通過更傳統的惡意軟件。然而,隨著技術和網絡攻擊者策略的不斷演進,超級劫持攻擊的發生風險正在逐年增加。

超級劫持攻擊原理

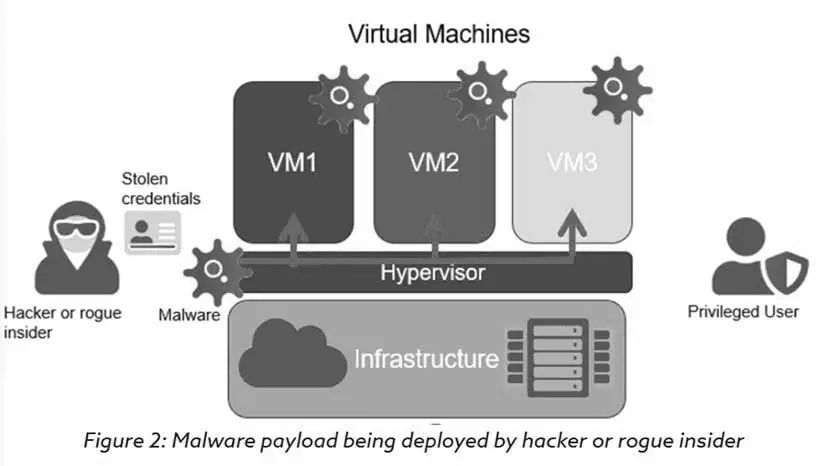

超級劫持攻擊的主要目標是hypervisor。在典型的攻擊中,原始的hypervisor將被攻擊者控制的惡意hypervisor替換,這樣攻擊者就可以獲得對合法hypervisor的非法控制并濫用虛擬機。

通過控制虛擬機的hypervisor,攻擊者還可以反過來獲得對整個虛擬機服務器的監控權,這意味著他們的惡意行為更加隱蔽,難以被識別發現。在今年9月發現的超級劫持攻擊案例中,就發現黑客使用超級管理員權限來監視受害者。

根據Mandiant的研究報告顯示,攻擊者在發起超級劫持攻擊時采取了以下攻擊行動:

- 維持對hypervisor的持久管理訪問權限;

- 向hypervisor發送可以路由到客戶虛擬機(VM)的執行命令;

- 在ESXi管理程序和在其上運行的客戶機之間傳輸文件;

- 篡改管理程序上的日志服務;

- 從一個客戶VM向運行在同一管理程序上的另一個客戶VM執行惡意操作命令。

VMware公司的研究人員還證實了在其虛擬化應用環境中發現了一種新的針對vSphere的惡意軟件變體,當此惡意軟件被激活時,攻擊者可以使用存在的安全漏洞來損害客戶利益。

<

攻擊者或惡意內部人員部署的惡意軟件有效負載

超級劫持攻擊防護策略

值得慶幸的是,與網絡釣魚和勒索軟件等非常流行的攻擊策略相比,超級劫持攻擊目前還是一種相對較新的網絡犯罪手段,但它很可能會在黑產犯罪組織中快速流行起來,以實現其監視受害者并竊取數據資產的犯罪企圖。因此,如果企業正在使用一個或多個虛擬機,請盡快加強對它們的防護措施,以避免淪為高級劫持攻擊的受害者。

1、認證與授權

企業在部署虛擬基礎設施時常常忽略建立適當的訪問控制策略。系統管理員通常可以不受限制地訪問大型虛擬機的根目錄,這將使企業更容易遭受超級劫持攻擊。通過應用基本的縱深防御安全原則和采用最小特權模型,可以有效阻止這種攻擊。作為最小權限模型的一部分,強密碼策略和多因素身份驗證的使用可以幫助減輕這些攻擊。

2、基于角色的訪問控制

除了使用最小特權模型,企業還應該在部署虛擬機之前實現基于角色的訪問控制策略,以防止超級劫持攻擊威脅。通過定義詳細的、細粒度的基于角色的訪問控制,使用最小特權訪問原則來限制超級管理員的能力。這些舉措還可以幫助確定誰可以訪問虛擬環境中的內容。

3、二級審核

二級審核(Secondary approval)可以在用戶對資源執行敏感的、破壞性的操作之前強制執行額外的審核。例如,如果某些特權用戶正在執行刪除或關閉虛擬機、編輯防火墻或創建邊緣網關服務,系統可以要求二級審核。此外,特權用戶不能批準自己發起的請求,即使他們在審核組中。

最小權限、二級審批和基于角色的訪問控制

4、主機認證

主機認證是另一個防范超級劫持攻擊的關鍵舉措,虛擬環境管理員可以使用它在某些場景中幫助阻止攻擊者。例如,主機認證可以確保在主機啟動周期中,可以通過利用“指紋”或一組唯一的主機測量值來確定虛擬機系統當前的可信任狀態。

5、完善基礎安全措施

企業應該始終確保為虛擬機應用系統配備了完善的基礎防護措施。例如,可以使用防火墻隔離每個虛擬機,并確保主機設備具有足夠的防病毒保護。當攻擊者獲得對虛擬機的控制時,他們可以使用它訪問其他硬件。因此,盡量不要將虛擬機鏈接到不必要的設備,以避免攻擊者在完成攻擊后進一步利用它。

組織還應該確保為hypervisor定期打補丁,以防惡意行為者利用軟件中的錯誤和漏洞。這是網絡犯罪分子實施攻擊的最常見方式之一,有時在軟件供應商意識到安全漏洞存在之前,他們就會造成大量破壞。

參考鏈接:

https://cloudsecurityalliance.org/blog/2022/11/29/preventing-hyperjacking-in-a-virtual-environment/