2023年四大新型網絡釣魚攻擊

責編:gltian |2023-01-06 17:09:12任何企業,無論規模大小,是否部署先進的安全工具,都難以抵御網絡釣魚攻擊。隨著網絡安全技術的不斷進步,今天的防御者可以用更先進的工具和技術來檢測和阻止網絡釣魚電子郵件、鏈接和消息,但網絡釣魚攻擊技術和策略也在不斷進步和演變。

網絡釣魚攻擊媒介多元化

云計算已經成為網絡釣魚的樂園,基于SaaS的網絡釣魚影響更廣泛,也更危險。如今超過90%的數據泄露是由“云釣魚”為主的網絡釣魚攻擊造成的。此外,根據帕洛阿爾托網絡Unit42的一份報告,網絡釣魚攻擊正在快速增長,從2021年6月到2022年6月,網絡釣魚攻擊暴增了1100%。

雖然大多數社會工程攻擊都是通過電子郵件進行的,但三分之一的IT專業人員報告說,2022年通過其他通信平臺進行的社會工程攻擊顯著增加,具體如下:

- 視頻會議平臺(44%)

- 企業辦公、團隊協作平臺(40%)

- 基于云的文件共享平臺(40%)

- 短信(36%)

此外,社交媒體上的網絡釣魚也越來越普遍,在2022年第一季度,全球52%的網絡釣魚攻擊中,有52%針對職業社交網站LinkedIn的用戶。根據Proofpoint的2022年網絡釣魚狀態報告,74%的企業員工收到了欺詐性短信(短信詐騙),同樣比例的員工在社交媒體上成為攻擊目標。

四大新型網絡釣魚攻擊

以下,我們整理了2023年企業安全團隊需要重點關注的四大新型網絡釣魚攻擊:

一、難以檢測的網絡釣魚新技術:SaaS到SaaS

SaaS到SaaS網絡釣魚可以在不接觸受害者本地計算機/網絡的情況下發動攻擊,由于一切都發生在SaaS到SaaS之間,因此所有現有的安全措施(例如反垃圾郵件網關、沙盒和URL過濾)都不會檢測到威脅,也不會生成警報。

此外,隨著云辦公生產力和多用戶協作技術的興起,攻擊者現在可以在知名云基礎架構上托管和共享惡意文檔、文件甚至惡意軟件,很難被發現。

根據CheckPoint的報告,自 2020年以來,使用“多階段”SaaS到SaaS網絡釣魚攻擊的趨勢持續增長。

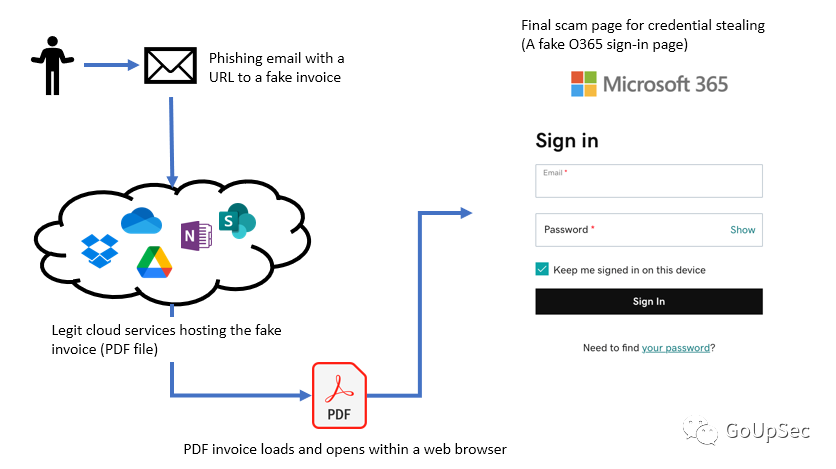

Saa到SaaS網絡釣魚攻擊流

網絡釣魚攻擊的第一階段通常是托管在云服務上的虛假發票或PDF文檔。這些文檔可以下載,但是,為了方便用戶,云服務一般會允許用戶在瀏覽器中打開PDF進行查看,導致此類威脅很難被檢測到,因為不一定會觸發安全警告。正如8月份曝光的基于AWS云的網絡釣魚攻擊,如果企業只是在電子郵件的入口和出口實施網絡釣魚檢測,將永遠不會檢測到此類攻擊,因為釣魚郵件中的云服務URL貌似合法,而之后的所有操作都發生在云端(瀏覽器中)。

二、多階段云網絡釣魚

多階段云網絡釣魚

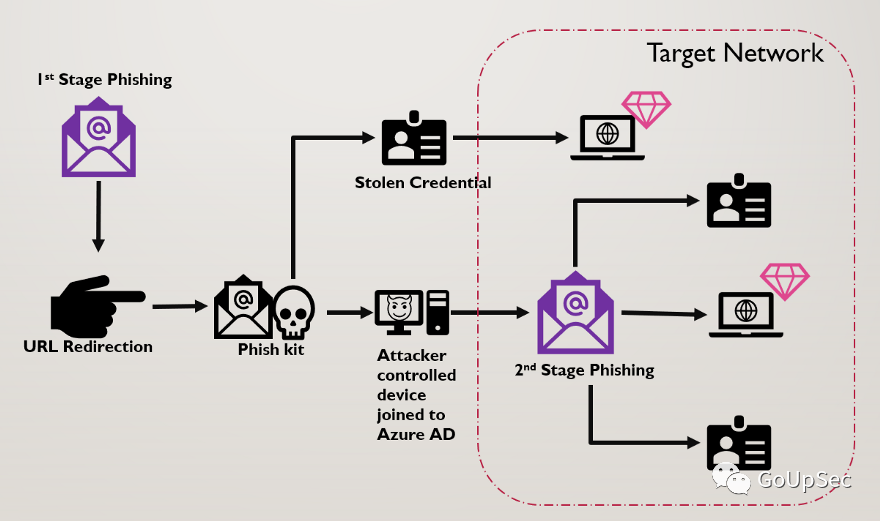

今年早些時候,微軟曾警告說,攻擊者正積極利用Azure AD發起全新的網絡釣魚攻擊,主要針對那些不使用多因素身份驗證的人。

這種前所未見的網絡釣魚攻擊現在正快速增長,攻擊者利用了BYOD(自帶設備)的功能,用被盜憑據進行設備注冊,從而可以隨時隨地訪問云身份驗證。

這是一種新穎的攻擊技術,將傳統的網絡釣魚與第二階段甚至第三階段的操作相結合。第一階段像常規網絡釣魚攻擊一樣竊取員工的電子郵件賬戶。

然而,第二階段的目標不是直接攻擊受害者,而是以受害者的名義在流氓設備上創建一個新的Office 365帳戶。然后用受害者的用戶帳戶(本案例中為其Azure Ad)發起內部網絡釣魚攻擊,向公司內部員工或客戶發送釣魚電子郵件。

攻擊者可以通過第一個受害者入侵其他受害者的賬戶,從而獲得更多控制權或找到更好的“宿主”,這種多階段內部網絡釣魚攻擊看上去是合法的,甚至可以在公司的OneDrive或SharePoint系統上部署惡意軟件。

三、人工智能(ChatGPT)釣魚攻擊

根據HP Wolf Security的研究,網絡釣魚占惡意軟件攻擊的近90%。但最近大火的人工智能內容生成技術ChatGPT可能會使情況變得更糟。這種智能AI聊天機器人可以根據劇本自動套取用戶的個人信息,受害者甚至不知道他們正在與人工智能互動。

Check Point Research最近發表了一篇有趣的文章(鏈接在文末),展示了AI模型如何創建完整的感染流,從魚叉式網絡釣魚到反向Shell。人工智能技術可以快速生成多個腳本,把復雜的攻擊過程自動化,還能使用LLM的API生成其他惡意文件。

人工智能還帶來其他重大安全風險,像ChatGPT這樣的人工智能技術使攻擊者能夠將大規模網絡釣魚的數量與有針對性的攻擊(魚叉式網絡釣魚)結合起來,發動大規模針對性攻擊!例如,傳統網絡釣魚攻擊會發送海量的電子郵件、短信和社交媒體帖子,但這些內容很容易被發現,導致產量偏低。

通過人工智能聊天機器人,攻擊者可以在數秒鐘內生成數百萬條魚叉式網絡釣魚消息。因此,在2023年,我們可能會看到一些大規模的個性化網絡釣魚,在幾分鐘內發送數百萬條針對不同用戶的獨特消息。這對安全團隊來說將是一個巨大的挑戰。

四、二維碼釣魚攻擊(QRishing)

越來越多的網絡釣魚攻擊開始通過嵌入在電子郵件中的二維碼分發惡意軟件鏈接,這種方法能繞過大多數電子郵件安全解決方案的檢測。

一些攻擊者甚至在餐館或其他公共場所粘貼惡意二維碼。由于新冠疫情的防疫政策要求減少身體接觸,保持社交距離,二維碼的越來越頻繁和普遍,我們通過掃描二維碼點菜、檢查核酸、疫苗狀態或獲取其他公共信息。流行的社會工程策略是在網絡釣魚文本(短信+二維碼)或社交媒體平臺中插入虛假二維碼。用戶掃描惡意二維碼后,會被重定向到網絡釣魚站點,提示受害者登錄并竊取其賬戶密碼。

網絡釣魚的終極防御方法

根據行業統計數據,企業平均每天收到數十封網絡釣魚電子郵件,由于網絡釣魚導致的惡意軟件和勒索軟件攻擊造成的損失逐年增長。以下是Zscaler報告給出的緩解新型網絡釣魚攻擊的建議:

1. 了解風險,更好地為技術決策提供信息

2. 利用自動化工具和可操作的情報來減少網絡釣魚事件

3. 實施零信任架構,限制攻擊的破壞半徑

4. 及時提供培訓,以建立安全意識并促進用戶報告事件

5. 模擬網絡釣魚攻擊以識別流程中的安全差距

6. 采用多層網絡釣魚防御方法

7. 采用JIT身份與訪問管理方案(無長期特權)

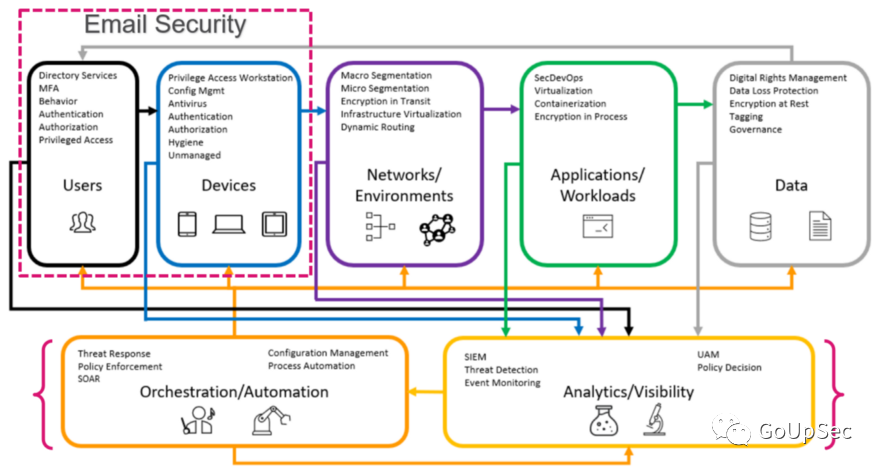

現實情況是,只要人為因素存在,就沒有企業能夠完全防止網絡釣魚。因此,從長遠來看,最佳防御策略就是采用零信任架構來實現電子郵件安全,這也是多層防御方法的精細化設計:

電子郵件的零信任方法

電子郵件的零信任方法通過專注于身份驗證(驗證用戶/設備信任)來幫助企業防御電子郵件模擬攻擊,確保進入公司環境或用戶收件箱的電子郵件來自合法的個人、品牌和域名。

參考鏈接:

https://research.checkpoint.com/2022/opwnai-ai-that-can-save-the-day-or-hack-it-away/

來源:GoUpSec