APT組織Donot多階段通信過程分析

責編:gltian |2023-02-10 11:08:1301

概述

Donot(肚腦蟲)是一個從2016年開始一直活躍至今的APT組織。該組織主要針對巴基斯坦、中國、斯里蘭卡、泰國等國家和克什米爾地區發起攻擊,攻擊目標包括政府機構、國防軍事部門、外交部以及大使館。Donot組織主要使用釣魚郵件作為初始接入的手段,利用宏代碼加載下一階段載荷,通過下載者下載各類功能插件,包括:鍵盤記錄、屏幕捕捉、文件竊取、瀏覽器信息竊取以及反向shell等插件。

近日,觀成科技捕獲到Donot組織的一個惡意文檔類樣本(Hash:ab5cc990a6f4a196daa73bf655286900e7c669b2a37c32f92cbb54631bc3a565),該樣本的執行過程與Donot以往的此類樣本基本一致,通過HTTP協議從服務器處獲取模塊下載器,下載器的插件下載以及數據上傳階段通信均通過TLS加密協議實現。

02

多階段通信過程

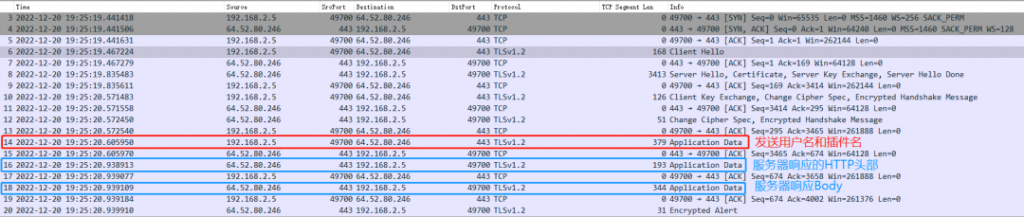

惡意文檔執行后,通過3個階段的通信完成整個竊密過程。第一階段,從服務器A處通過HTTP協議獲取模塊下載器;第二階段,模塊下載器從服務器B處通過TLS協議獲取多個插件;第三階段,各個插件將竊取的數據通過TLS協議上傳到服務器C上。

執行過程

2.1

第一階段:獲取下載者木馬

文檔中包含惡意宏代碼,執行后會將shellcode注入到Excel.exe進程中。shellcode通過HTTP協議從http://one.localsurfer.buzz/*****/MU3gLGSnHhfDHRnwhlILSB27KZaK2doaq8s9V5M2RIgpeaD8.(png|mp4)獲取下載者木馬。

獲取下載者木馬

2.2

第二階段:獲取多個插件

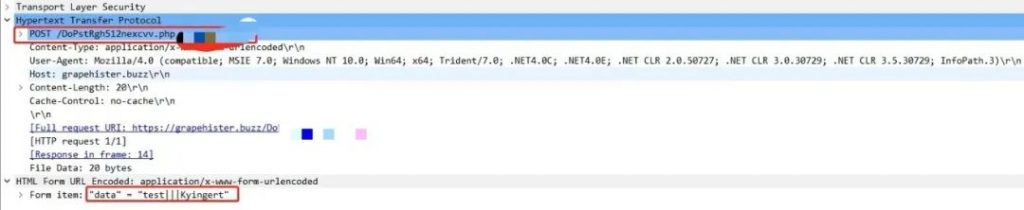

下載者木馬difg02rf.dll創建名為“OneSingUpdate”的計劃任務,從服務器下載3個插件,插件名稱硬編碼在樣本中,分別為Kyingert(鍵盤記錄器插件)、tr2201dcv(文件竊取插件)和SSrtfgad(屏幕截圖插件)。下載者木馬使用TLS協議與服務器進行通信,通過https://grap******/DoPstRgh512nexcvv.php將用戶名和插件名發送給服務器。

獲取Kyingert.dll(TLS)

獲取Kyingert.dll(TLS解密后)

2.3

第三階段:數據竊取

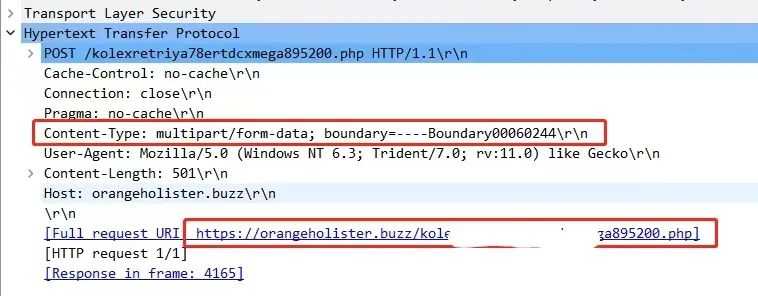

文件竊取插件讀取Desktop、Document、Downloads文件夾中后綴名為xls、xlxs、ppt、pptx、pdf、inp、opus、amr、rtf、ogg、txt、jpg和doc的文件,將相關數據使用AES-128-CBC加密后存儲到C:\ProgramData\Pack0ges\Tvr\目錄下,通過TLS協議經過https://*****/kolexretriya78ertdcxmega895200.php上傳到服務器。

使用TLS協議傳輸數據

解密后的HTTP頭部

鍵盤記錄插件和屏幕捕捉插件使用相同URL將竊取的數據上傳到服務器。

03

總結

Donot組織在攻擊的各個階段使用不同的服務器提供服務,在使用了TLS協議進行加密通信后,還通過AES-128-CBC對上傳的數據再次進行了加密,這些操作增加了通信的隱蔽性,降低了被檢出的概率。