俄羅斯如何入侵關基工控系統?Vulkan網絡武器庫泄露文檔分析

責編:gltian |2023-06-08 17:02:06近期多家西方媒體曝光了俄羅斯網絡戰主要支撐機構“NTC Vulkan”公司及其開發的網絡武器庫,這批數據被命名為“Vulkan文件”。

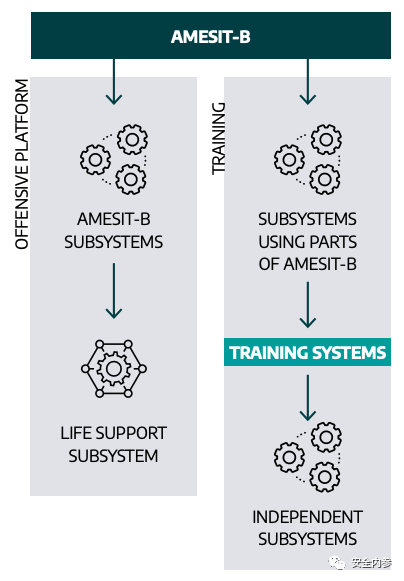

美國知名工控安全服務商Dragos對“Vulkan文件”進行分析,從中梳理出了針對關鍵基礎設施工控系統的網絡攻擊工具,Amesit項目的子系統Amesit-B的相關情況。安全內參總結如下。

Amesit-B系統介紹

Amesit已被俄羅斯使用數年。該項目擁有眾多子系統,涉及內容多、范圍廣,可以管理整個信息運營生命周期,包括媒體監控、內容創建和傳播以及運營有效性評估。曝光的文件顯示,Amesit項目參與者包括情報機構、私有公司甚至被政府計算機網絡行動部門招安的犯罪分子。

Amesit-B是Amesit項目的子系統之一。該系統是由羅斯托夫科學無線電通信研究所主導、NTC Vulkan配合開發的軟件和硬件“套裝”。西方國家認為,Amesit-B是一個能夠實施網絡攻擊活動的平臺,可執行或協調信號情報收集、電子戰、惡意影響以及攻擊和防御等網絡任務。其功能如下:

- 數據網絡的自主分段

- 加密信息破解

- 互聯網與媒體監視

- 遠程通信及生命支持系統信息和技術設施控制。按俄方說法,“生命支持系統”指石油管道、鐵路和運輸系統、水處理設施等民用關鍵基礎設施。

- 數據中繼

- 實施惡意影響活動所需特殊材料的準備、投放和升級

- 遠程通信設備的測試

- 儲存

- 結果處理

值得注意的是,Amesit-B的設計初衷是對工業控制系統,特別是鐵路和石油設施進行攻擊。其內部模塊可對鐵路和石油化工設施及環境造成多種影響,比如物理設施的損毀、形成可給人員帶來殺傷的不安全環境等。

Amesit-B具備的能力

Amesit-B的設計目的,是幫助作戰指揮人員取得對軍事占領區域內信息流動的物理和邏輯控制。

需要特別指出的是,該系統應該能夠通過對本地一級互聯網提供商網絡基礎設施的物理訪問,獲得對區域內互聯網的控制權,以及對當地GPS系統、移動通信系統以及社交媒體實施阻塞或操控的能力。

概念設計

Amesit-B項目的重點在于滿足俄羅斯政府通過任務大綱發布的技術需求。

在無法獲得上述任務大綱的情況下,Dragos公司對Amesit-B項目的概念設計進行了梳理,發現俄羅斯政府的技術需求之一,是要求與遠程通信和信息運營生命周期相關的信息及技術設施控制軟件能夠對分布級與核心層遠程通信設備進行測試,以便外部侵入者能夠借此實現入侵突破。

另外,該控制軟件還應該具備安裝“第三方擴展模塊”的能力,以及現代防護手段無法探測到的新型加載與功能測試能力。后者的目標,是對遠程通信設備的運行進行阻塞。

與此同時,Amesit-B項目的概念設計還強調了細化遠程通信設備控制和擴展模塊技術需求的必要性。

預測試方法

預測試方法文檔概述了測試概念設計諸環節是否滿足任務大綱需求的技術流程。

文檔顯示,預測試方法要求必須首先為Amesit-B建立一個模型環境,該環境具備將作用機制可視化的能力,并具體描述了如何使用模型環境順利完成能力測試。

測試流程中可能會對模型環境進行物理訪問,但這并不意味著在實際使用過程中也會對目標網絡或設備進行物理訪問。實際上,部分涉及如何對攻擊型操作技術進行測試的文檔被歸類于“概念設計”的總體要求之下。

Dragos公司分析后認為,Amesit-B 的設計者希望通過對后端遠程通信基礎設施的控制獲得特定的攻擊能力。

Amesit-B生命支持專用軟件

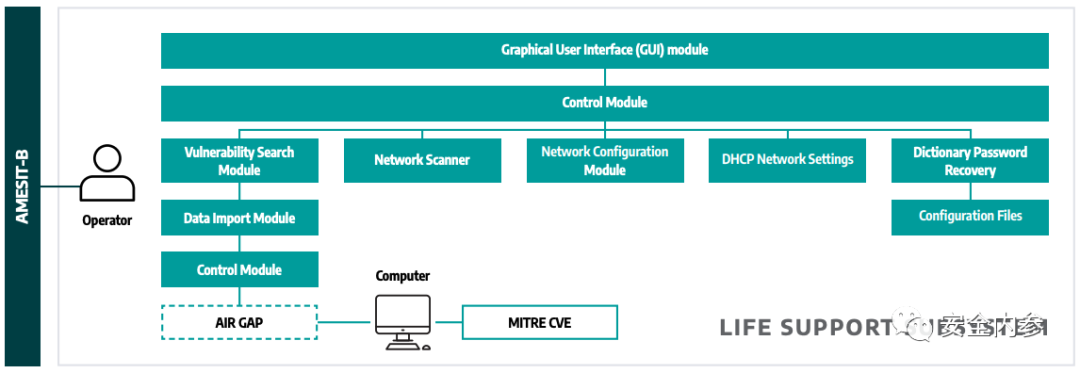

生命支持專用軟件是Amesit-B 平臺的子系統,可幫助操作者對網絡以及識別硬件、固件和軟件的嘗試進行掃描,可在攻擊工業設備的過程中發揮核心作用。

生命支持專用軟件擁有一個可從MITRE ATT&CK框架(安全內參注:CVE數據)中拷貝漏洞信息的數據庫,可以向操作者自動通報隱藏于被掃描網絡中的潛在漏洞。

操作者因而能夠借此對計算機網絡實施侵入,在網絡中搜集信息,還可進一步實現財產損失、拒絕控制、失去控制、生產力和收入損失、失去保護、失去安全性、操縱控制、竊取業務信息等操作。這些操作不僅能夠對物理設備進行降級、損毀或者破壞,甚至還可以對人員造成殺傷。

可以推斷的是,Amesit-B 生命支持專用軟件的合約完成后,可建立兩個比例在1:70和1:87之間、包含有傳感器和致動器的模型,用于模擬能夠造成物理效果的網絡攻擊活動。

重點攻擊能力

地址解析欺騙攻擊(ARP spoofing attack)是兩種被加以特別測試的能力之一。該攻擊可對鐵路系統、石油化工設備及其運行造成重大影響。攻擊是否成功可通過以下標準判斷:

首先是對鐵路系統的地址解析欺騙攻擊。

對路軌操作技術環境模型的模擬地址解析欺騙攻擊被稱為“試驗臺”。如果成功可對工業控制過程造成物理性改變,模型的運行可同時產生可視性變化(比如觸發燈光報警、物品撞擊、散發煙霧,等等)。成功標準如下:

- 未獲授權的路軌轉換

- 列車撞擊

- 車庫及編組處入口事故

- 快速行駛中的列車失控

- 熱電聯供系統故障造成斷電

- 屏障操作故障

其次是對石油化工設備及其運行的地址解析欺騙攻擊。

攻擊一旦成功,可對技術性工業控制過程造成物理性改變,模型還會在運行中發生可視性變化。模擬攻擊的主要目標,是使用支持專用軟件遠程完成下列任務:

- 關閉閘閥

- 關閉泵組

- 過量充裝貯罐

- 泄露原材料

- 造成泵組氣蝕,并伴隨泵組振動

- 造成泵組過熱并產生煙霧

- 油加熱站在操作溫度過高的情況下產生煙霧

結論

正如曝光的合同項目所顯示的,俄羅斯情報機構一直致力于鉆研更高效的網絡行動方法及手段。

同時,他們還在大力研究如何讓網絡活動造成物理效果,并將目標鎖定在能源設施、石油與天然氣、供水設施以及交通系統等關鍵基礎設施身上。

防御方應該對此有所警惕,做好保護關鍵基礎設施及服務的準備。鑒于以上分析,Dragos公司推薦使用五種關鍵控制方案,即ICS事故響應方案、建立防御性結構、ICS網絡可視化及監視、保證遠程讀取的安全、基于風險的漏洞管理。

參考資料:dragos.com

來源:安全內參