蘋果谷歌漏洞披露不完整,讓騰訊QQ等數(shù)百萬應(yīng)用處于危險之中

責編:gltian |2023-09-27 14:45:24研究人員日前表示,蘋果和谷歌最近披露了自身產(chǎn)品中被積極利用的關(guān)鍵零日漏洞,但是他們披露信息并不完整,造成了“巨大的盲點”,導致全球范圍內(nèi)其他開發(fā)者提供的大量應(yīng)用程序未能得到修補。

兩周前,蘋果報告稱,威脅行為者正在積極利用iOS中的一個關(guān)鍵漏洞,以便安裝世界上已知的最先進的惡意軟件之一“飛馬”(Pegasus)間諜軟件。這些攻擊使用了零點擊的漏洞利用方法,也就是說攻擊者不需要與目標進行任何交互,只要接收到iPhone上的來電或短信,就足以被“飛馬”感染。

“巨大的盲點”

蘋果表示,這個漏洞(編號為CVE-2023-41064)源于ImageIO中的緩沖區(qū)溢出漏洞。ImageIO是一個蘋果專有軟件框架,允許應(yīng)用程序讀取、寫入大多數(shù)圖像文件格式,其中包括WebP格式。蘋果將這個零日漏洞的發(fā)現(xiàn),歸功于加拿大研究機構(gòu)公民實驗室(Citizen Lab)。

四天后,谷歌報告稱, Chrome瀏覽器中存在一個關(guān)鍵漏洞。該公司表示,這個漏洞源自WebP格式處理組件的堆緩沖區(qū)溢出。谷歌進一步警告說,該漏洞已經(jīng)出現(xiàn)在野利用。谷歌表示,這個漏洞編號是CVE-2023-4863,由蘋果安全工程與架構(gòu)團隊和公民實驗室報告。

由于上述兩個漏洞有諸多相似之處,很多研究人員迅速推測,二者源自同一個基礎(chǔ)漏洞。上周四,安全公司Rezillion的研究人員發(fā)布一份證據(jù),他們認為這份證據(jù)說明,二者源自相同漏洞的“概率極高”,漏洞源頭很可能是在libwebp代碼庫。Libwebp常被應(yīng)用程序、操作系統(tǒng)和其他代碼庫用于處理WebP圖像。

研究人員稱,蘋果、谷歌和公民實驗室并沒有相互協(xié)調(diào)、準確報告漏洞的共同來源。相反,三方選擇使用單獨的CVE漏洞編號。研究人員得出結(jié)論,漏洞將在“數(shù)百萬不同的應(yīng)用程序”中繼續(xù)存在,直到這些程序也打上了libwebp補丁。他們表示,這樣一來,那些開發(fā)者用來追蹤其產(chǎn)品中已知漏洞的自動化系統(tǒng)將很難檢測到正在積極利用的關(guān)鍵漏洞。

Rezillion研究人員Ofri Ouzan和Yotam Perkal寫道:“由于該漏洞的影響范圍包括帶漏洞依賴項的軟件產(chǎn)品,只有這些軟件產(chǎn)品的漏洞掃描器才能識別出漏洞。那些盲目依賴漏洞掃描結(jié)果的組織將面對一個巨大的盲點。”

此外,谷歌將CVE-2023-4863范圍限制在Chrome而非libwebp中,因而受到批評。谷歌官方將漏洞描述為Google Chrome中WebP的堆緩沖區(qū)溢出。

谷歌代表在一封電子郵件中寫道:“許多平臺以不同的方式實現(xiàn)WebP。我們沒有關(guān)于漏洞如何影響其他產(chǎn)品的任何詳細信息。我們的重點是盡快向Chromium社區(qū)和受影響的Chromium用戶提供補丁。對于軟件產(chǎn)品來說,最好的做法是跟蹤依賴的上游庫,從而獲取安全補丁和安全改進。”

谷歌代表指出,披露信息和官方CVE頁面中提到了WebP圖像格式,卻沒有解釋為什么官方CVE和谷歌的披露信息既沒有提到廣泛使用的libwebp庫,也沒有表明其他軟件也可能存在漏洞。

關(guān)于CVE-2023-4863和CVE-2023-41064是否源自同一個漏洞,谷歌代表沒有回答。本文發(fā)布之前,公民實驗室和蘋果沒有回復記者通過電子郵件提出的問題。

哪些對象會受到影響?

尚不清楚有多少使用了libwebp的應(yīng)用程序、框架、代碼庫和其他軟件包還沒有打補丁。

微軟在Edge瀏覽器中修復了CVE-2023-4863,但該公司在上周四的一封電子郵件中表示其他受影響的產(chǎn)品和軟件包尚未打補丁。微軟代表說,受影響產(chǎn)品的更新“已經(jīng)準備發(fā)布”,但沒有提供預計發(fā)布時間。

已知尚未打補丁的微軟產(chǎn)品包括廣泛使用的協(xié)作平臺Teams,以及開發(fā)工具Visual Studio Code。這兩個產(chǎn)品都使用了受CVE-2023-4863影響的Electron框架。還有很多其他應(yīng)用程序也使用Electron。根據(jù)維基百科上編制的列表,它們包括:

1Password,balenaEtcher,Basecamp 3,Beaker(網(wǎng)絡(luò)瀏覽器),Bitwarden,CrashPlan,Cryptocat(已停用),Discord,Eclipse Theia,F(xiàn)reeTube,GitHub Desktop,GitKraken,Joplin,Keybase,Lbry,Light Table,Logitech Options +,LosslessCut,Mattermost,Microsoft Teams,MongoDB Compass,Mullvad,Notion,Obsidian,QQ(macOS版)。Quasar Framework,Shift,Signal,Skype,Slack,Symphony Chat,Tabby,Termius,TIDAL,Twitch。Visual Studio Code。WebTorrent。Wire。Yammer…

主流瀏覽器、Linux操作系統(tǒng)以及大量開源軟件均包含libwebp庫。受影響的軟件包數(shù)量太多,無法窮舉。如果想了解未列出的產(chǎn)品情況,請與開發(fā)者聯(lián)系。

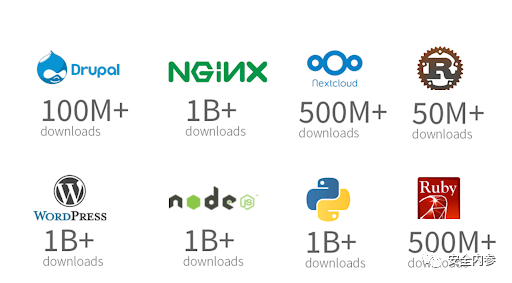

Rezilion在許多流行容器鏡像(最新版本)中發(fā)現(xiàn)了易受攻擊的庫

謹防漏報

Rezillion進一步表示,對蘋果ImageIO二進制文件的掃描顯示,文件不僅使用了libwebp,還引用了vp8l_dec.c、vp8li_dec.h、huffman_utils.c和huffman_utils.h。與引發(fā)CVE-2023-4863的libwebp中也存在同樣的文件。

由于公民實驗室和蘋果都沒有發(fā)表評論,無法確定CVE-2023-4863(由谷歌披露)與CVE-2023-41064(由蘋果披露)之間的確切關(guān)系。

CVE系統(tǒng)的整個目的是識別漏洞來源,幫助任何源代碼下游軟件的開發(fā)者或使用者輕松判斷軟件是否存在漏洞。如果不同CVE涵蓋了相同的基本漏洞,那么發(fā)現(xiàn)這些漏洞的團隊應(yīng)該相互協(xié)調(diào),明確報告這一情況。

谷歌在CVE報告中省略了libwebp,加劇了信息不完整問題。Rezillion研究人員表示,這種溝通不暢將整個生態(tài)系統(tǒng)置于風險之中,因為許多開發(fā)人員使用自動掃描工具編譯軟件物料清單(SBOM),以跟蹤他們維護的應(yīng)用程序中任何有漏洞的組件。

研究人員表示,對于開發(fā)人員來說,這些不完整的披露讓確定產(chǎn)品是否存在漏洞變成了一項“艱巨的任務(wù)”。他們說,缺乏明晰性也會讓開發(fā)人員在尋找漏洞時面臨漏報的風險。研究人員寫道:

最初看來,漏洞似乎針對基于Chromium的應(yīng)用程序。但是,現(xiàn)在我們有了更深入的了解。

我們發(fā)現(xiàn),漏洞有可能影響更多軟件和應(yīng)用程序,它們依賴廣泛使用的libwebp軟件包實現(xiàn)WebP編解碼功能。Libwebp效率十分出色,在大小和速度方面超越了JPEG和PNG。因此,很多軟件、應(yīng)用程序和軟件包都引用Libwebp庫,甚至直接采用以Libwebp為依賴項的軟件包。這樣一來,想要識別存在漏洞的系統(tǒng)就變得特別復雜而又挑戰(zhàn)性。libwebp的普及度顯著擴大了攻擊面,引發(fā)了用戶和組織的嚴重關(guān)切。

如果組織的環(huán)境中部署了SBOM解決方案,建議他們查詢SBOM,查找使用存在漏洞版本的libwebp作為依賴項的軟件包。最重要的是,應(yīng)該確保系統(tǒng)的libwebp庫已經(jīng)打好補丁。這是因為,一些應(yīng)用程序,比如Chromium,是針對系統(tǒng)的libwebp庫構(gòu)建的。

蘋果和谷歌的披露以及官方CVE披露中使用的英語十分簡明,導致讀者有充分的理由認為這些零日漏洞來源不同,且僅限于少數(shù)產(chǎn)品。現(xiàn)在,當我們有了更全面認識之后,開發(fā)者和終端用戶應(yīng)仔細檢查軟件。如果軟件以任何方式與WebP圖像互動,很可能需要打好補丁才能安全使用。

參考資料:arstechnica.com

來源:安全內(nèi)參

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧