2023年加密攻擊態(tài)勢觀察:85.9%的威脅通過加密通道發(fā)起

責(zé)編:gltian |2023-12-21 15:47:31加密技術(shù)已經(jīng)成為保護(hù)數(shù)據(jù)在互聯(lián)網(wǎng)上安全傳輸?shù)闹匾侄危瑫r(shí)也是一把雙刃劍,它在保護(hù)敏感信息和數(shù)據(jù)的同時(shí),也為網(wǎng)絡(luò)犯罪分子隱藏惡意活動(dòng)提供了幫助。日前,Zscaler公司的 ThreatLabz安全研究團(tuán)隊(duì)編寫發(fā)布了《2023年加密攻擊態(tài)勢調(diào)查報(bào)告》,通過數(shù)據(jù)監(jiān)測、用戶訪談、事件分析等方式,對當(dāng)前加密攻擊威脅態(tài)勢進(jìn)行了分析和觀察。報(bào)告數(shù)據(jù)顯示,目前85.9%的網(wǎng)絡(luò)威脅是通過加密通道發(fā)起的,這凸顯了安全運(yùn)營人員全面檢查所有網(wǎng)絡(luò)流量的必要性。

報(bào)告關(guān)鍵發(fā)現(xiàn)

- 目前85.9%的網(wǎng)絡(luò)威脅是通過加密通道發(fā)起的。制造業(yè)是遭受加密攻擊最嚴(yán)重的行業(yè),31.6%的加密攻擊以制造業(yè)企業(yè)為目標(biāo);

- 教育和政府部門遭受加密攻擊的增長幅度最大,分別同比增長了276.4%和185%;

- 報(bào)告發(fā)現(xiàn),加密惡意軟件已經(jīng)成為企業(yè)組織的最嚴(yán)重威脅之一,占觀察到所有攻擊的78.1%。加密惡意軟件包括惡意web內(nèi)容、惡意軟件有效載荷、基于宏的惡意軟件等,其中最常見的是ChromeLoader,其次是MedusaLocker和Redline Stealer;

- 美國和印度是加密攻擊的主要目標(biāo)國家,緊隨其后的是澳大利亞、法國和英國;

- 數(shù)據(jù)顯示,瀏覽器漏洞和廣告間諜軟件網(wǎng)站分別同比增長了297.1%和290.5%,這表明使用加密通道來利用Web瀏覽器漏洞和分發(fā)間諜軟件的趨勢令人擔(dān)憂。

加密攻擊的主要類別

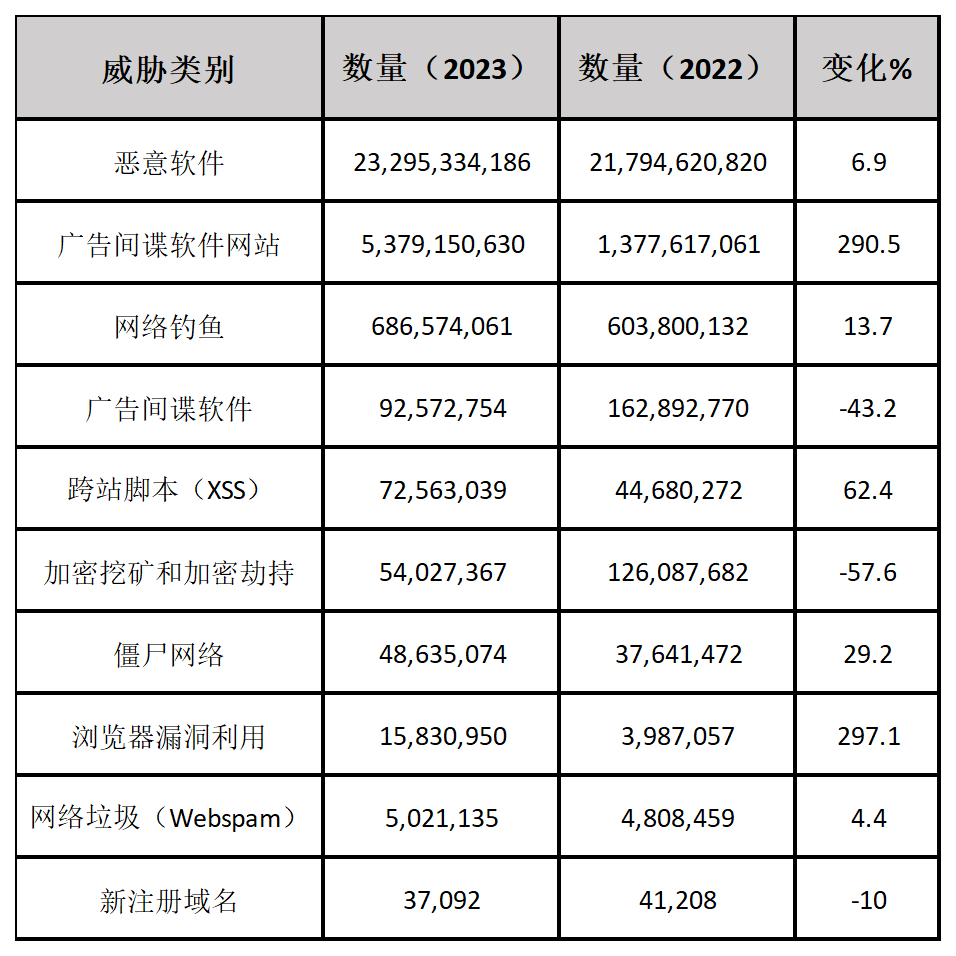

了解最普遍的威脅類別對于主動(dòng)緩解威脅和確保數(shù)字系統(tǒng)的安全性和彈性至關(guān)重要。本次報(bào)告通過廣泛調(diào)研和數(shù)據(jù)采集,對當(dāng)今威脅最廣泛的加密威脅類別進(jìn)行了梳理和統(tǒng)計(jì)。

研究人員發(fā)現(xiàn),在過去一年中,惡意軟件、廣告間諜軟件網(wǎng)站和網(wǎng)絡(luò)釣魚合計(jì)占Zscaler攔截的所有加密攻擊的99%。而廣告間諜軟件、跨站點(diǎn)腳本(XSS)、加密挖掘和加密劫持則是新興的加密攻擊威脅和獨(dú)特的攻擊媒介。一旦被利用,這些威脅類型中的每一種都可能使攻擊者通過SSL/TLS通道竊取到組織的數(shù)據(jù)。

表1:2023年 VS 2022年的威脅類別比較

惡意軟件是加密威脅的主力軍,在2022年10月至2023年9月期間,惡意軟件是233億次加密點(diǎn)擊的幕后推手,占所有攻擊嘗試的78.1%。惡意軟件包括各種各樣的威脅——從病毒、惡意Web內(nèi)容到惡意負(fù)載——這凸顯了為什么它是一個(gè)如此普遍的安全挑戰(zhàn)。

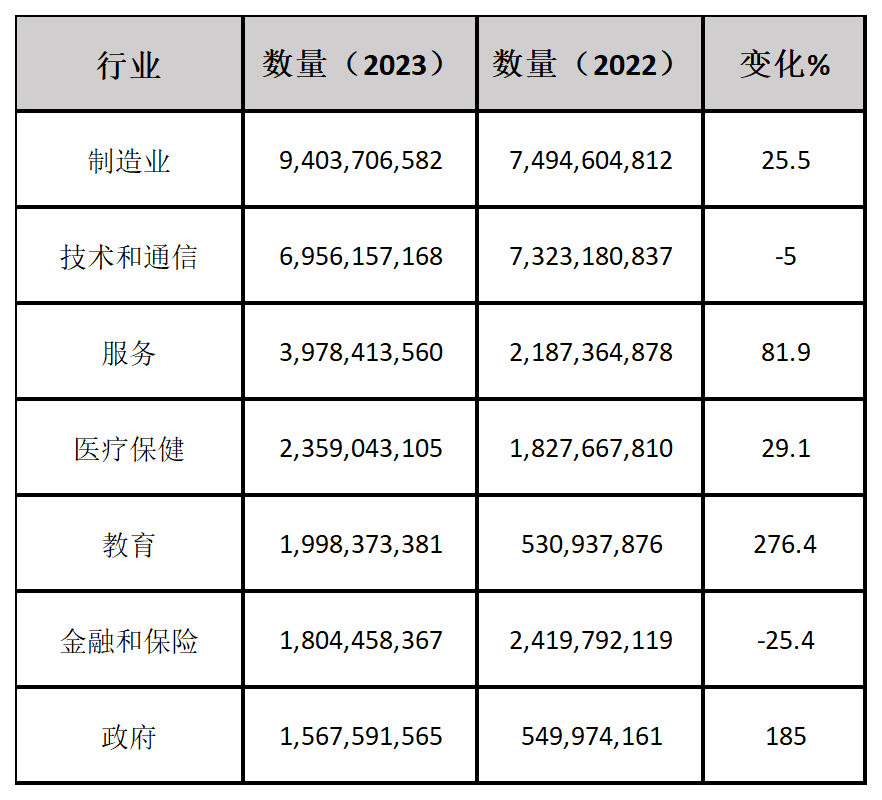

加密攻擊針對的重點(diǎn)行業(yè)

通過識別受加密攻擊影響最大的行業(yè),組織可以調(diào)整其安全策略以對抗針對特定行業(yè)的威脅。本次報(bào)告調(diào)研發(fā)現(xiàn),目前受加密攻擊影響最大的五大行業(yè)是:

- 制造業(yè);

- 技術(shù)和通信;

- 服務(wù);

- 醫(yī)療保健;

- 教育。

值得注意的是,盡管教育和政府部門并非最具針對性的行業(yè),但它們分別經(jīng)歷了276.4%和185%的增長。這些部門越來越多地采用加密技術(shù)來保護(hù)敏感數(shù)據(jù)和通信,這反過來也對威脅行為者產(chǎn)生了巨大吸引力。

加密攻擊趨勢預(yù)測

在本次報(bào)告中,研究人員對加密攻擊未來發(fā)展趨勢進(jìn)行了以下預(yù)測:

- 人工智能和自動(dòng)化能力將推動(dòng)加密攻擊的進(jìn)一步增長。這些創(chuàng)新技術(shù)將使攻擊者能夠執(zhí)行越來越復(fù)雜的加密攻擊策略,包括創(chuàng)建更令人信服的網(wǎng)絡(luò)釣魚攻擊、多形態(tài)拓?fù)浣Y(jié)構(gòu)惡意軟件,從而更輕松地繞過傳統(tǒng)安全措施。生成式人工智能和自動(dòng)化的結(jié)合將允許威脅行為者使用加密通道大規(guī)模發(fā)起這些攻擊;

- 對合法云服務(wù)的濫用將繼續(xù)增加。威脅行為者利用流行的云服務(wù)及其通配符證書來托管惡意攻擊內(nèi)容,并從受害者的環(huán)境中通過加密通道泄露敏感信息;

- 物聯(lián)網(wǎng)(IoT)的擴(kuò)展將擴(kuò)大加密通信的攻擊面。攻擊者將越來越多地瞄準(zhǔn)物聯(lián)網(wǎng)設(shè)備漏洞,并利用其加密通道來建立持久性、泄露數(shù)據(jù)或在避免檢測的情況下橫向移動(dòng);

- 迫在眉睫的量子威脅將推進(jìn)標(biāo)準(zhǔn)制定。隨著我們越來越接近“量子攻擊可能破壞TLS和HTTPS算法”的現(xiàn)實(shí),開發(fā)抗量子加密方法和標(biāo)準(zhǔn)的緊迫性將在2024年進(jìn)一步提升;

- 高級持續(xù)性威脅(APT)將越來越傾向于加密通道。這些高度組織化且通常由國家支持的威脅行為者將越來越多地利用其廣泛的資源和專業(yè)知識,來利用加密漏洞并利用加密滲透目標(biāo)網(wǎng)絡(luò)。

加密攻擊防護(hù)建議

考慮到95%的網(wǎng)絡(luò)流量都是加密的,如果企業(yè)不徹底檢查加密流量,就會(huì)對大多數(shù)威脅視而不見。在這種情況下,安全研究人員建議:企業(yè)應(yīng)該采用零信任架構(gòu)來檢查所有加密流量,并根據(jù)業(yè)務(wù)策略阻止或隔離惡意流量。這創(chuàng)建了一種單一的、整體的、操作簡單的方法來跨所有流量應(yīng)用策略,且不會(huì)影響性能或產(chǎn)生合規(guī)性噩夢。

具體而言,企業(yè)組織在檢查所有加密流量時(shí),可以采用以下建議:

- 使用微分段來減少訪問,即使對已認(rèn)證的用戶也是如此;

- 使用零信任架構(gòu)來全面保護(hù)用戶和應(yīng)用程序之間、物聯(lián)網(wǎng)和OT系統(tǒng)等設(shè)備之間、所有位置和分支機(jī)構(gòu)之間、云工作負(fù)載之間的所有連接。這使企業(yè)能夠隨時(shí)檢查所有流量,從而在簡化操作的同時(shí)提高安全性;

- 了解每個(gè)面向互聯(lián)網(wǎng)的服務(wù),無論它是位于數(shù)據(jù)中心還是云,只要它能被發(fā)現(xiàn)、攻擊和利用,都需要進(jìn)行徹底審查;

- 使用內(nèi)聯(lián)、基于代理的架構(gòu)來解密、檢測和防止所有加密流量的威脅;

- 利用人工智能驅(qū)動(dòng)的云沙箱來隔離未知攻擊,并在觸及用戶之前阻止“零號病人”惡意軟件;

- 減少進(jìn)入環(huán)境的入口點(diǎn)數(shù)量。審計(jì)組織的攻擊面,及時(shí)更新安全補(bǔ)丁,并修復(fù)任何錯(cuò)誤配置。此外,還應(yīng)該將面向互聯(lián)網(wǎng)的應(yīng)用程序置于代理連接的云代理之后。

參考鏈接:

來源:安全牛

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧