“PKfail”漏洞曝光:全球近千種設(shè)備安全啟動機制失效

責(zé)編:gltian |2024-09-19 11:13:09近日安全研究人員發(fā)現(xiàn)從游戲機到總統(tǒng)大選投標(biāo)機的海量設(shè)備仍然使用不安全的測試密鑰,容易受到UEFI bootkit惡意軟件的攻擊。

安全啟動不安全

在近期的安全研究中,一項涉及設(shè)備制造行業(yè)安全啟動(Secure Boot)保護機制的供應(yīng)鏈失敗問題引發(fā)了廣泛關(guān)注。此次事件波及的設(shè)備型號范圍遠比之前已知的要廣泛得多,受影響的設(shè)備涵蓋了ATM機、POS機、甚至投票機等多個領(lǐng)域。

這一問題源自于過去十年間,數(shù)百種設(shè)備型號中使用了非生產(chǎn)環(huán)境的測試平臺密鑰,這些密鑰在其根證書中標(biāo)注了“DO NOT TRUST”(請勿信任)等警示語,此類密鑰原本應(yīng)僅用于測試環(huán)境,但設(shè)備制造商卻將其應(yīng)用于生產(chǎn)系統(tǒng)。

平臺密鑰作為加密的“信任根”錨定了硬件設(shè)備與其運行的固件之間的信任關(guān)系,確保安全啟動機制正常運行。然而,由于大量用于測試安全啟動主密鑰的私鑰被泄漏,極大地削弱了這一安全機制的有效性。研究發(fā)現(xiàn),2022年甚至有人將一部分私鑰在GitHub上公開發(fā)布。這些信息為攻擊者提供了必要條件,能夠通過植入“根工具包”(Rootkits)等惡意軟件,破壞設(shè)備的UEFI(統(tǒng)一可擴展固件接口)安全啟動保護。

500多種設(shè)備存在隱患

此次供應(yīng)鏈安全事件被Binarly命名為“PKfail”(CVE-2024-8105),意指平臺密鑰(Platform Key)失效。此次失敗展示了供應(yīng)鏈復(fù)雜性已超出用戶當(dāng)前的風(fēng)險管理能力,特別是在涉及第三方供應(yīng)商時。不過,研究人員指出,這一風(fēng)險完全可以通過“安全設(shè)計理念”進行規(guī)避和緩解。

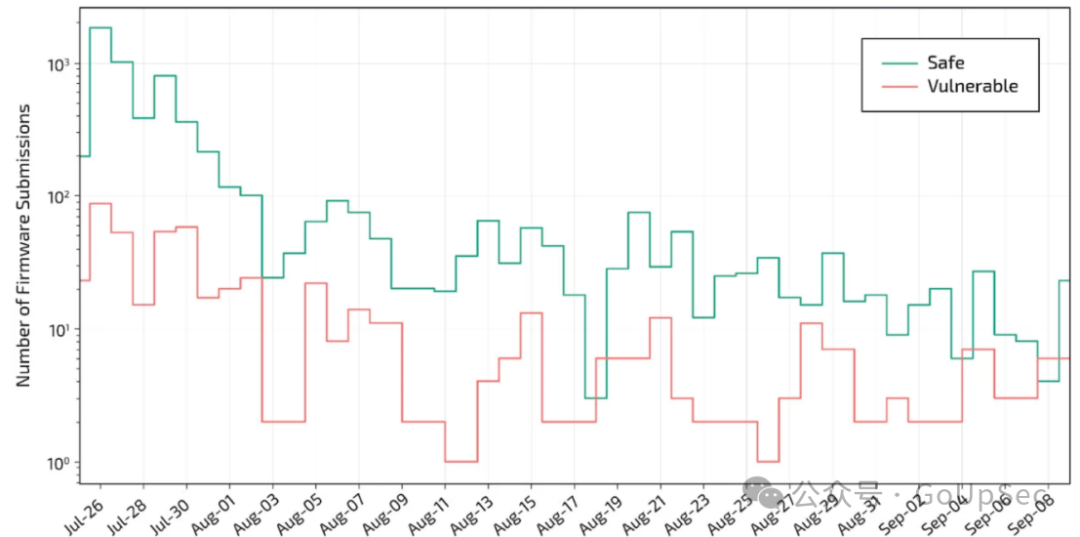

根據(jù)Binarly的最新報告,受此問題影響的設(shè)備型號遠超此前的認知。Binarly的研究工具在過去幾個月中收集到了10095個固件樣本,其中791個(約占8%)包含了非生產(chǎn)密鑰。

受PKfail影響的固件數(shù)量 來源:Binarly

最初,Binarly識別出了大約513種設(shè)備型號使用了測試密鑰,目前一數(shù)字已增長至972種。此外,最早報告的215個受影響型號中,有490個型號使用了在GitHub上公開的密鑰。研究人員還發(fā)現(xiàn)了四個新的測試密鑰,使得總數(shù)達到了約20個。

此前發(fā)現(xiàn)的密鑰均來自AMI,這是一家為設(shè)備制造商提供UEFI固件開發(fā)工具包的主要供應(yīng)商之一。自7月以來,Binarly還發(fā)現(xiàn)了AMI的其他兩大競爭對手Insyde和Phoenix的密鑰同樣存在問題。

更多的受影響設(shè)備還包括:

- Hardkernel的odroid-h2、odroid-h3和odroid-h4

- Beelink Mini 12 Pro

- Minisforum HX99G

Binarly進一步指出,受影響的設(shè)備不僅限于桌面電腦和筆記本電腦,還包括大量醫(yī)療設(shè)備、游戲機、企業(yè)級服務(wù)器、ATM機、銷售終端設(shè)備,甚至包括投票機!由于目前尚無修復(fù)方案,研究人員基于保密協(xié)議未披露具體的設(shè)備型號。Binarly發(fā)布了“PKfail掃描儀”,供應(yīng)商可以自行上傳固件映像查看是否使用了測試密鑰。

此次事件表明,安全啟動作為一種設(shè)備預(yù)啟動階段的加密保護機制,盡管被廣泛應(yīng)用于政府承包商和企業(yè)環(huán)境中,但其安全性依然存在隱患,其供應(yīng)鏈管理中存在重大漏洞。

參考鏈接:

http://www.binarly.io/blog/pkfail-two-months-later-reflecting-on-the-impact

聲明:本文來自GoUpSec,稿件和圖片版權(quán)均歸原作者所有。所涉觀點不代表東方安全立場,轉(zhuǎn)載目的在于傳遞更多信息。如有侵權(quán),請聯(lián)系rhliu@skdlabs.com,我們將及時按原作者或權(quán)利人的意愿予以更正。

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧