打破物理隔離!多個(gè)政府機(jī)密系統(tǒng)遭APT組織攻破

責(zé)編:gltian |2024-10-10 13:27:33一個(gè)名為GoldenJackal的APT黑客組織成功攻破了歐洲政府機(jī)構(gòu)的氣隙隔離系統(tǒng)。黑客使用了兩套自定義工具集竊取了大量敏感數(shù)據(jù),包括電子郵件、加密密鑰、圖像、檔案以及文件。

根據(jù)歐洲安全廠商ESET的報(bào)告,至少有兩波重大事件與此有關(guān)。第一波發(fā)生在2019年9月和2021年7月,目標(biāo)是某南亞國(guó)家駐白俄羅斯大使館。第二波事件針對(duì)的是一個(gè)歐洲政府機(jī)構(gòu),具體發(fā)生在2022年5月至2024年3月之間。

2023年5月,卡巴斯基發(fā)布了關(guān)于GoldenJackal活動(dòng)的警告,指出該威脅行為者專注于政府和外交機(jī)構(gòu),主要目的是進(jìn)行間諜活動(dòng)。

雖然早已知曉GoldenJackal通過(guò)USB閃存驅(qū)動(dòng)器傳播自定義工具,例如“JackalWorm”,但此前并沒有確認(rèn)過(guò)成功攻破氣隙隔離系統(tǒng)的案例。

氣隙隔離系統(tǒng)常用于關(guān)鍵操作,專門管理機(jī)密信息。作為一種安全措施,這類系統(tǒng)與開放網(wǎng)絡(luò)完全隔離。

穿透氣隙系統(tǒng)發(fā)起攻擊

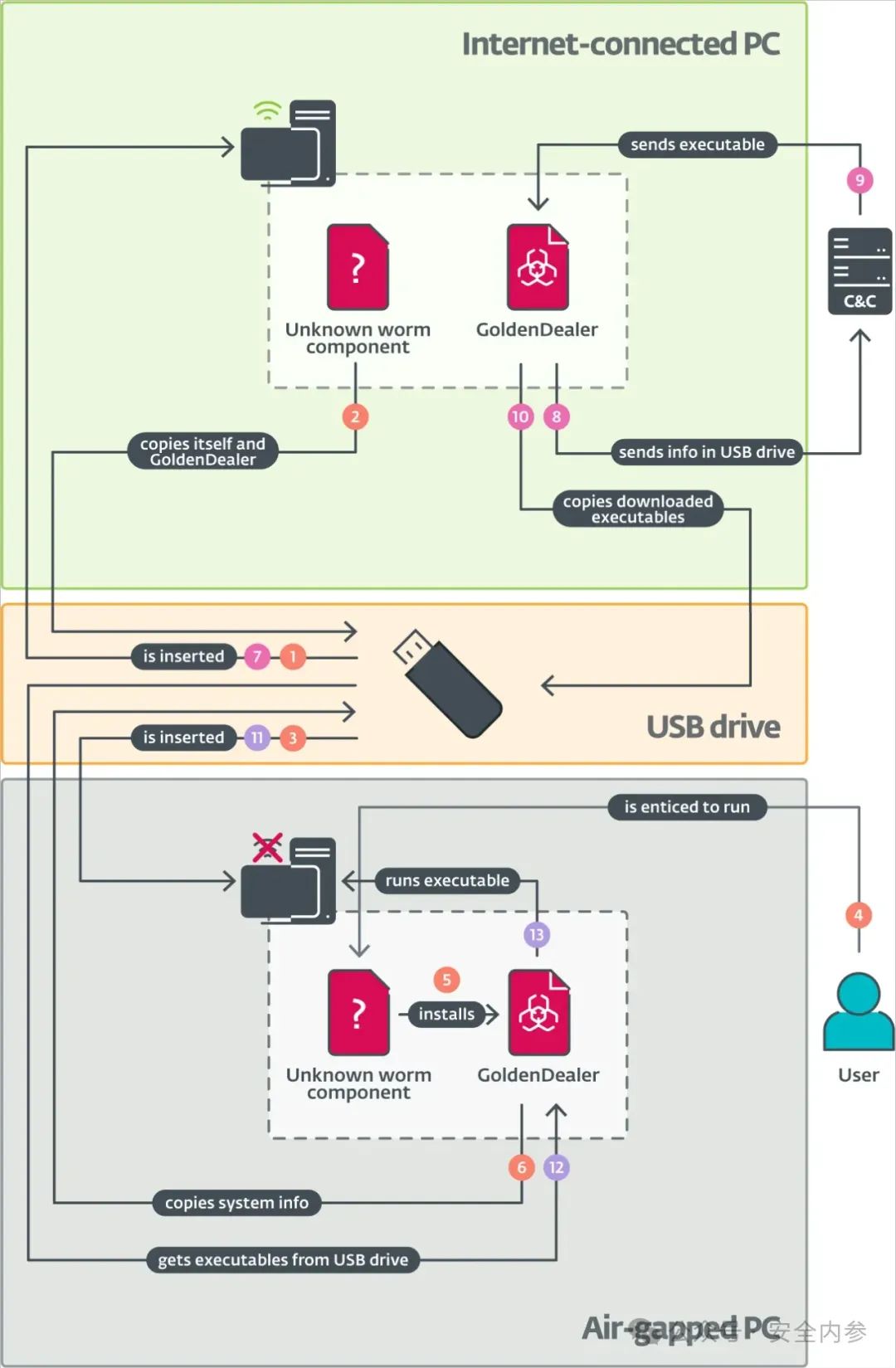

ESET觀察到的較早攻擊表明,黑客的第一步是感染連接互聯(lián)網(wǎng)的系統(tǒng),可能是通過(guò)被植入木馬的惡意軟件或文檔。該階段,黑客使用了一種名為“GoldenDealer”的惡意軟件。

GoldenDealer監(jiān)控這些系統(tǒng)上插入的USB驅(qū)動(dòng)器。一旦檢測(cè)到USB插入,它會(huì)自動(dòng)將自身及其他惡意組件復(fù)制到USB設(shè)備上。最終,當(dāng)同一USB設(shè)備被插入氣隙隔離的計(jì)算機(jī)時(shí),GoldenDealer就能夠在隔離系統(tǒng)上安裝“GoldenHowl”后門和“GoldenRobo”文件竊取器。

在此階段,GoldenRobo會(huì)掃描系統(tǒng)中的文檔、圖像、證書、加密密鑰、檔案、OpenVPN配置文件等有價(jià)值的信息,并將其存儲(chǔ)在USB驅(qū)動(dòng)器的隱藏目錄中。

隨后,當(dāng)USB驅(qū)動(dòng)器從氣隙隔離的計(jì)算機(jī)中移除并重新連接到原先聯(lián)網(wǎng)的系統(tǒng)時(shí),GoldenDealer會(huì)自動(dòng)將存儲(chǔ)在驅(qū)動(dòng)器上的竊取數(shù)據(jù)發(fā)送到威脅行為者的指揮與控制(C2)服務(wù)器。

“GoldenHowl”是一種多功能的Python后門,具備文件竊取、持久性維持、漏洞掃描以及直接與C2服務(wù)器通信的能力。ESET表示,這款工具似乎專為聯(lián)網(wǎng)的機(jī)器設(shè)計(jì)。

圖:GoldenJackal攻擊概述

新的模塊化工具集

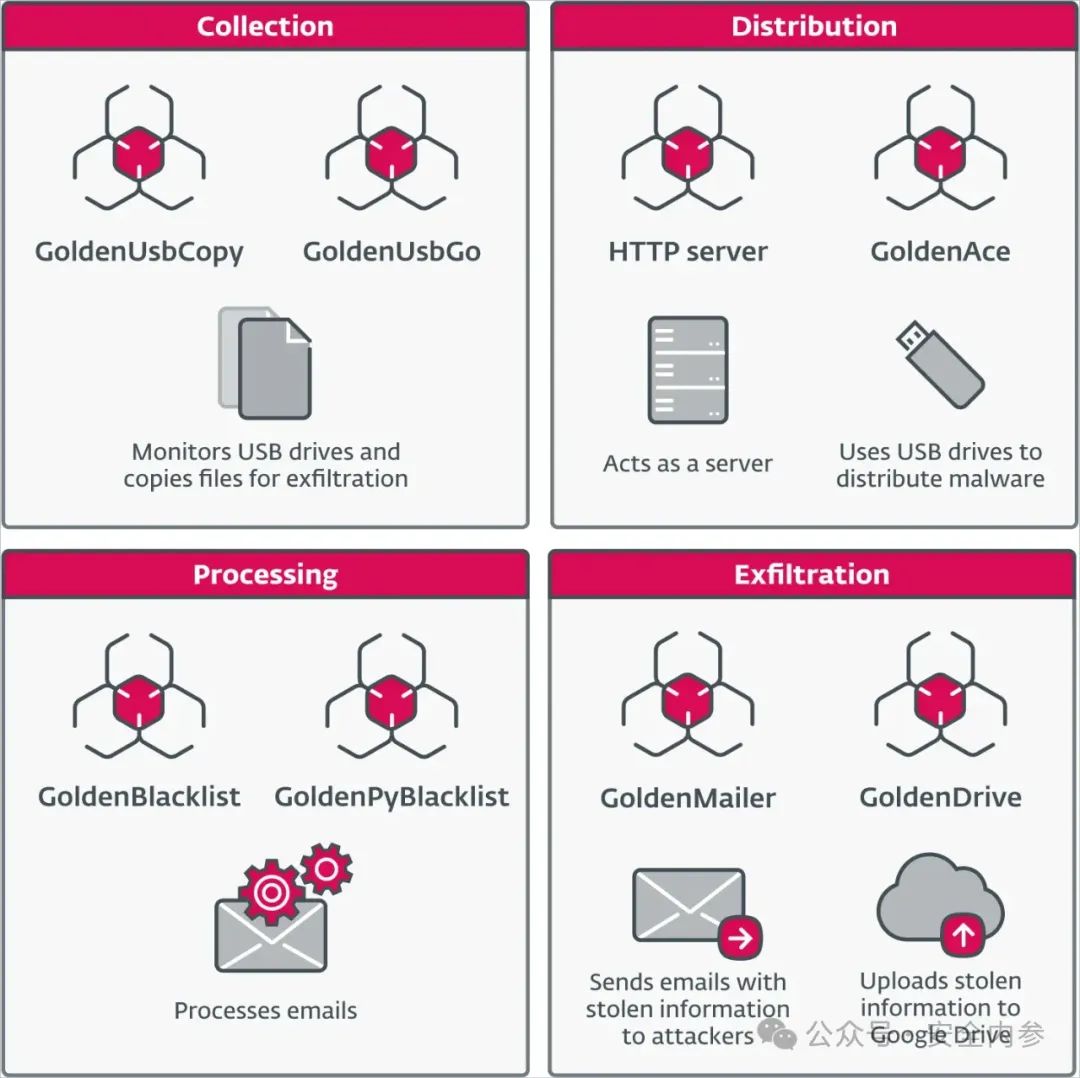

從2022年開始,GoldenJackal使用了一套基于Go語(yǔ)言開發(fā)的新型模塊化工具集,執(zhí)行與之前類似的活動(dòng),但該工具集允許攻擊者為不同的機(jī)器分配不同的角色。

例如,一些機(jī)器專門用于文件外傳,而另一些機(jī)器則作為文件的暫存點(diǎn)或配置分發(fā)節(jié)點(diǎn)。

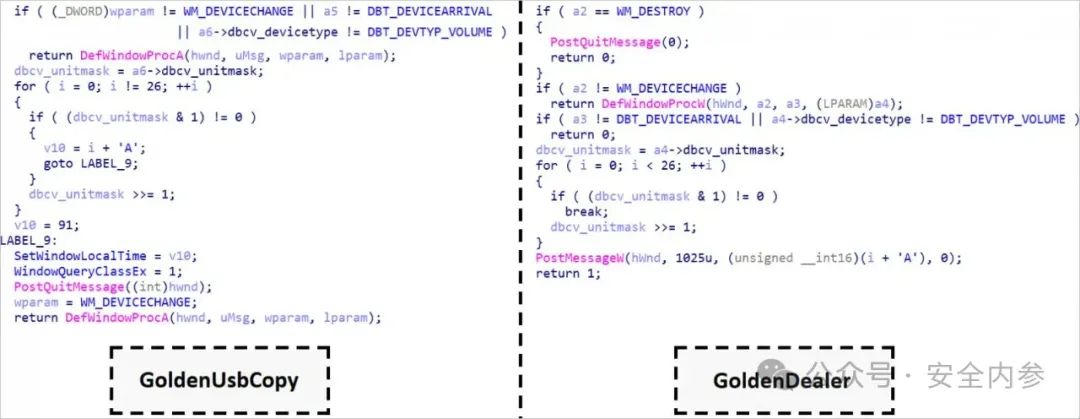

感染USB設(shè)備的新惡意軟件被命名為“GoldenAce”,而負(fù)責(zé)竊取文件并將其發(fā)送給攻擊者的工具被分別稱為“GoldenUsbCopy”和“GoldenUsbGo”,其中后者是前者的升級(jí)版本。

圖:GoldenUsbCopy和GoldenDealer的代碼比較

GoldenUsbGo不再使用AES加密配置,而是根據(jù)硬編碼指令外傳文件,傳輸?shù)奈募ㄗ罱?4天內(nèi)修改過(guò)的文件,且文件大小不得超過(guò)20 MB。除此之外,GoldenUsbGo還會(huì)篩選特定內(nèi)容的文件,例如包含“pass”、“l(fā)ogin”或“key”等關(guān)鍵詞的文件,或某些文件類型(如.pdf、.doc/.docx、.sh、.bat等)。

另一個(gè)值得關(guān)注的惡意軟件組件是“GoldenBlacklist”,其基于Python實(shí)現(xiàn)的版本名為“GoldenPyBlacklist”,該工具負(fù)責(zé)在文件外傳之前過(guò)濾和歸檔特定的電子郵件信息。

最后,GoldenMailer負(fù)責(zé)通過(guò)電子郵件將竊取的信息發(fā)送給攻擊者,而GoldenDrive則用于將數(shù)據(jù)上傳到Google Drive。

圖:在歐洲攻擊中使用的更新工具集

這些工具集與卡巴斯基報(bào)告中描述的部分工具有一定重疊,表明GoldenJackal具備開發(fā)新型自定義惡意軟件的能力,并能持續(xù)優(yōu)化這些工具以進(jìn)行隱蔽的間諜活動(dòng)。

關(guān)于這些工具的完整威脅指標(biāo)(IoCs)列表,可參閱GitHub頁(yè)面:https://github.com/eset/malware-ioc/tree/master/goldenjackal。

參考資料:https://www.bleepingcomputer.com/news/security/european-govt-air-gapped-systems-breached-using-custom-malware/

聲明:本文來(lái)自安全內(nèi)參,稿件和圖片版權(quán)均歸原作者所有。所涉觀點(diǎn)不代表東方安全立場(chǎng),轉(zhuǎn)載目的在于傳遞更多信息。如有侵權(quán),請(qǐng)聯(lián)系rhliu@skdlabs.com,我們將及時(shí)按原作者或權(quán)利人的意愿予以更正。

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來(lái)

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬(wàn)人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬(wàn)元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬(wàn)元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧