勒索軟件的發(fā)展演進(jìn)與攻擊特征分析

責(zé)編:gltian |2024-10-28 10:57:59當(dāng)前,在政府和企業(yè)大力推動(dòng)數(shù)字化快速增長(zhǎng)的背景下,對(duì) IT 和運(yùn)營(yíng)系統(tǒng)的依賴日益增加。與此同時(shí),網(wǎng)絡(luò)犯罪的收益不斷上漲,攻擊者不斷采取先進(jìn)的網(wǎng)絡(luò)犯罪技術(shù)與策略。其中,勒索軟件已經(jīng)成為全球組織面臨的主要網(wǎng)絡(luò)威脅,攻擊者的數(shù)量不斷增加,勒索手段也愈發(fā)多樣化和復(fù)雜化。

一、勒索軟件的定義與分類

勒索軟件通過加密用戶數(shù)據(jù)或鎖定用戶設(shè)備的方式,迫使受害者支付贖金以恢復(fù)訪問權(quán)限,這種犯罪行為不僅給個(gè)人用戶帶來?yè)p失,也讓企業(yè)面臨巨大的運(yùn)營(yíng)和財(cái)務(wù)風(fēng)險(xiǎn)。為了更有效地防范和應(yīng)對(duì)勒索軟件攻擊,我們有必要理解其定義及多樣化的分類。

(一)勒索軟件的定義

勒索軟件(Ransomware),也被稱為勒索病毒,是指以加密數(shù)據(jù)、鎖定設(shè)備、損壞文件為主要攻擊方式,使計(jì)算機(jī)無法正常使用或者數(shù)據(jù)無法正常訪問,并以此向受害者勒索錢財(cái)?shù)膼阂廛浖脖粴w類為“阻斷訪問式攻擊”(denial-of-accessattack)。

勒索軟件的攻擊手段多種多樣。它會(huì)遍歷本地磁盤文件,加密除系統(tǒng)文件外的各種重要格式文件,例如數(shù)據(jù)庫(kù)文件、Office 文檔、圖片和源代碼,并在加密后留下勒索提示信息。攻擊者通常會(huì)先竊取內(nèi)網(wǎng)中重要數(shù)據(jù),攻陷一臺(tái)機(jī)器后作為跳板嘗試攻擊內(nèi)網(wǎng)的其他機(jī)器,以加密更多設(shè)備并勒索更高贖金。為防止受害者通過備份數(shù)據(jù)恢復(fù),勒索軟件還會(huì)刪除備份數(shù)據(jù)。

(二)勒索軟件的分類

根據(jù)勒索軟件對(duì)受害用戶的系統(tǒng)和重要數(shù)據(jù)的處置方法,勒索軟件可分為“系統(tǒng)鎖定類”“數(shù)據(jù)破壞類”“文件加密類”和“數(shù)據(jù)竊取類”四個(gè)大類。

一是系統(tǒng)鎖定類。通過修改磁盤 MBR、VBR、分區(qū)表、原始數(shù)據(jù)等方式實(shí)現(xiàn)對(duì)整個(gè)磁盤的加密操作,阻止用戶訪問整個(gè)磁盤;或者加密 UEFI 或設(shè)置鎖屏程序,使計(jì)算機(jī)基本功能無法進(jìn)行,導(dǎo)致用戶無法正常使用計(jì)算機(jī)。

二是數(shù)據(jù)破壞類。該類型勒索軟件不是加密文件,而是用隨機(jī)字符覆寫文件,永久性地破壞用戶數(shù)據(jù),但在破壞數(shù)據(jù)之后仍會(huì)索要贖金。

三是文件加密類。文件加密類勒索軟件是最早出現(xiàn),也是最為典型的一類勒索病毒。此類勒索軟件通過特定的加密算法(如 AES、RSA、DES 和 RC4 等)對(duì)設(shè)備中存儲(chǔ)的文件進(jìn)行加密處理,導(dǎo)致用戶無法正常打開和編輯文件,并以此要挾索要贖金。大多數(shù)勒索軟件在未得到對(duì)應(yīng)密鑰的解密工具時(shí)暫時(shí)無法解密,而部分則因算法邏輯錯(cuò)誤導(dǎo)致文件可以解密。

四是數(shù)據(jù)竊取類。數(shù)據(jù)竊取類勒索軟件是 2020 年以后出現(xiàn)的一類新型勒索軟件。此類勒索軟件在發(fā)動(dòng)勒索攻擊前,會(huì)在受害系統(tǒng)內(nèi)駐留一段時(shí)間,在此期間竊取數(shù)據(jù)文件。在竊取工作完成后,它會(huì)發(fā)動(dòng)勒索攻擊,加密系統(tǒng)中的文件,并通知受害者文件被竊取,如不按期支付勒索贖金,則會(huì)公開竊取到的數(shù)據(jù)文件,給予受害者壓力,從而迫使受害者盡早支付贖金。該類型的勒索軟件強(qiáng)調(diào)的是獲取受害者的數(shù)據(jù),并以泄露這些數(shù)據(jù)為要挾,迫使受害者交付贖金。

勒索攻擊類型的網(wǎng)絡(luò)犯罪將會(huì)影響企業(yè)和組織的正常運(yùn)營(yíng)。自 2020 年以來,越來越多的勒索團(tuán)伙使用雙重勒索策略攻擊目標(biāo)企業(yè),即加密文件并竊取公司數(shù)據(jù)。這種以泄露數(shù)據(jù)為主要威脅的策略對(duì)大型企業(yè)非常有效,文件被加密,企業(yè)可以通過重建系統(tǒng)恢復(fù),但如果被竊數(shù)據(jù)泄露,將面臨法律風(fēng)險(xiǎn),并可能需要為違規(guī)泄密支付高額的罰金,從而引發(fā)一系列連鎖反應(yīng),對(duì)公司的聲譽(yù)造成重大打擊。

二、勒索軟件發(fā)展演進(jìn)

勒索軟件最早出現(xiàn)于 1989 年,由哈佛大學(xué)畢業(yè)的 Joseph Popp 創(chuàng)建了“AIDS”勒索軟件,當(dāng)時(shí) 2 萬張感染了“AIDS”病毒的軟盤被分發(fā)給國(guó)際衛(wèi)生組織國(guó)際艾滋病大會(huì)的與會(huì)者,導(dǎo)致大量文件被加密。勒索軟件要求用戶向“PC Cyborg Corporation”支付 189 美元以便獲得修復(fù)工具。這是歷史上第一個(gè)勒索軟件,采取了對(duì)稱加密方式進(jìn)行加密,盡管解密工具很快就被發(fā)布,但該惡意代碼開啟了勒索軟件攻擊的時(shí)代。國(guó)內(nèi)首個(gè)勒索軟件 Redplus 出現(xiàn)在 2006 年,通過隱藏用戶的文檔、數(shù)據(jù)庫(kù)、壓縮包等文件,形成用戶文檔丟失的假象,向用戶敲詐 70 元至 200 元不等的贖金,后來攻擊者被公安機(jī)關(guān)查獲。

由于勒索軟件犯罪經(jīng)濟(jì)獲利高,隨著網(wǎng)絡(luò)犯罪的發(fā)展,以及加密算法、匿名支持服務(wù)和加密貨幣等技術(shù)的興起,勒索軟件的開發(fā)技術(shù)日趨成熟,勒索軟件快速進(jìn)化蔓延,勒索手段與策略不斷增加。

(一)加密算法的進(jìn)步

2006 年,首款利用非對(duì)稱加密(RSA)算法加密的勒索軟件 Archiveus Trojan 發(fā)布,它會(huì)對(duì)系統(tǒng)中“我的文檔”目錄中所有內(nèi)容進(jìn)行加密,并要求用戶從特定網(wǎng)站購(gòu)買商品以獲取密碼解密文件。自此之后,大量勒索軟件開始采用非對(duì)稱加密算法進(jìn)行文件加密。對(duì)于使用 RSA 算法加密的勒索軟件來說,一旦文件被加密,在目前計(jì)算機(jī)算力有限的情況下,基本無法暴力破解密鑰和數(shù)據(jù),勒索的成功率大大提高。

(二)匿名支付服務(wù)的興起

2011 年,主流匿名支付服務(wù)開始興起。隨著加密貨幣的誕生,其去中心化、匿名和隱私等特性深得黑客的青睞,大量黑客開始采用加密貨幣進(jìn)行勒索交易。從2011年開始,勒索軟件的發(fā)展進(jìn)入增長(zhǎng)期,使用加密貨幣進(jìn)行交易的勒索軟件開始瘋狂增長(zhǎng)。

(三)勒索軟件即服務(wù)(RaaS)的廣泛利用

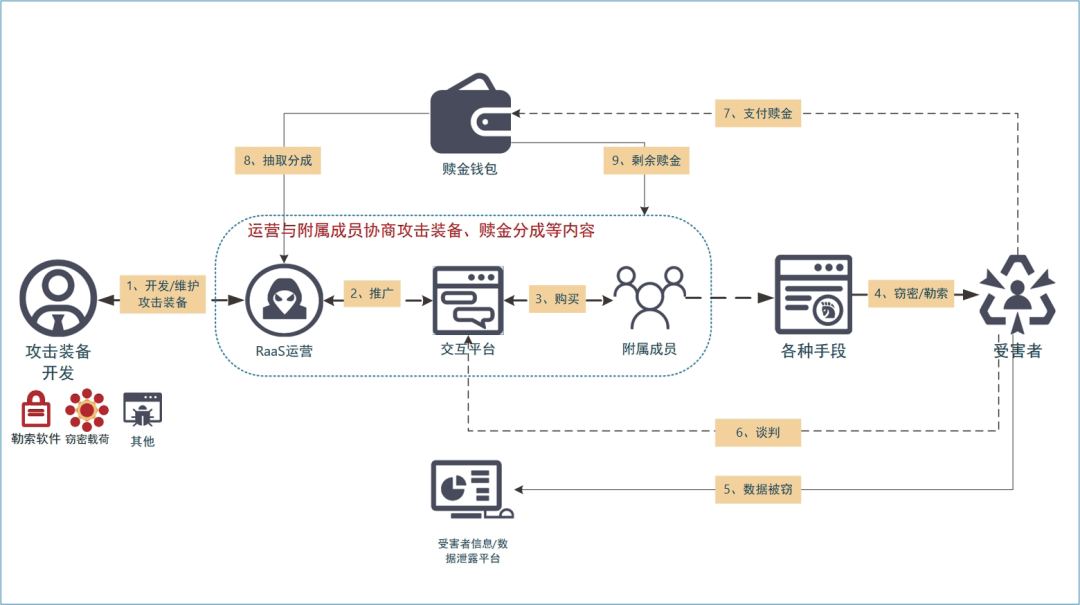

近年來,勒索軟件即服務(wù)(RaaS)模式(如圖1所示)的興起,使得勒索攻擊變得更加普遍和高效。2015 年,第一款 RaaS 工具包/勒索軟件 Tox 出現(xiàn),雖然其很快遭到了封禁,但隨后 RaaS 的模式如雨后春筍般涌現(xiàn)。RaaS 模式為缺乏高級(jí)技術(shù)能力的攻擊者提供了便利,攻擊者可以通過訂閱服務(wù)的方式,使用專業(yè)團(tuán)隊(duì)開發(fā)的攻擊工具來執(zhí)行攻擊,大大降低了網(wǎng)絡(luò)犯罪的技術(shù)門檻。

RaaS 模式的運(yùn)作機(jī)制使勒索軟件攻擊事件大量增加。它不僅為攻擊者提供了一種快速獲得非法收益的途徑,而且通過分工合作,使攻擊行為更加專業(yè)化和隱蔽化。在這種模式下,攻擊者專注于制定攻擊策略和進(jìn)行勒索談判,而技術(shù)提供者則負(fù)責(zé)開發(fā)和維護(hù)勒索軟件。

攻擊裝備的開發(fā)人員負(fù)責(zé)編寫勒索軟件、竊取信息和其他惡意程序。RaaS 的運(yùn)營(yíng)人員將這些攻擊工具進(jìn)行整合,并在賦予品牌屬性后進(jìn)行市場(chǎng)推廣,他們通過特定的交互平臺(tái)招募附屬成員,并達(dá)成分成協(xié)議。一旦協(xié)議達(dá)成,附屬成員便可以使用這些攻擊工具進(jìn)行勒索攻擊,利用多種手段侵入受害者的網(wǎng)絡(luò)環(huán)境,實(shí)施竊取信息和勒索等惡意行為。

當(dāng)受害者與攻擊者通過特定渠道進(jìn)行談判并同意支付贖金后,受害者將贖金支付到指定的加密貨幣錢包地址。RaaS 運(yùn)營(yíng)人員會(huì)從收到的贖金中抽取一定比例作為分成,剩余的部分則作為附屬成員的非法收入。這一趨勢(shì)使得黑產(chǎn)人員獲取勒索軟件的渠道更為簡(jiǎn)單,大大降低了勒索軟件攻擊的門檻,同時(shí)黑產(chǎn)人員利用已有的僵尸網(wǎng)絡(luò)等途徑廣泛散播勒索軟件,也極大增強(qiáng)了勒索軟件的傳播范圍。

圖1 勒索軟件即服務(wù)模式示意圖

(四)廣撒網(wǎng)向定向攻擊的轉(zhuǎn)變

近年來,隨著高級(jí)持續(xù)性威脅(APT)攻擊的愈演愈烈,勒索軟件也在不斷調(diào)整攻擊策略,開始瞄準(zhǔn)高價(jià)值目標(biāo)進(jìn)行勒索活動(dòng),從而更高效地獲取經(jīng)濟(jì)收益。例如,2021 年 5 月,DarkSide 勒索團(tuán)伙針對(duì)美國(guó)大型燃油運(yùn)輸管道運(yùn)營(yíng)商科洛尼爾管道運(yùn)輸公司實(shí)施的定向攻擊,成功勒索到 440 萬美元贖金,并一度造成美國(guó)東部燃油短缺,引起了全球的震動(dòng)和廣泛關(guān)注。不僅是 DarkSide 勒索團(tuán)伙,從近年的勒索攻擊事件來看,勒索團(tuán)伙的攻擊形式已經(jīng)從過去蠕蟲式傳播和廣撒網(wǎng)式的攻擊逐漸轉(zhuǎn)向定向化、高效化的攻擊發(fā)展,黑客們偏向于利用滲透攻擊的手段進(jìn)入重要部門的內(nèi)部網(wǎng)絡(luò)植入勒索軟件。這種以勒索目標(biāo)價(jià)值為導(dǎo)向的高度定向攻擊已經(jīng)和 APT 攻擊無異,APT 的攻擊手段皆有可能被勒索軟件攻擊者使用。

(五)雙重勒索和多重勒索

勒索軟件的攻擊方式從單一的加密文件和鎖定設(shè)備,發(fā)展到了更為復(fù)雜的多重勒索模式。比較常見的模式為“雙重勒索”和“三重勒索”。雙重勒索的策略是在加密受害者數(shù)據(jù)庫(kù)之前提取敏感商業(yè)數(shù)據(jù),然后威脅要公布這些私人數(shù)據(jù),以加大壓力。而三重勒索則是在此基礎(chǔ)上增加了對(duì)組織和客戶或供應(yīng)商的攻擊目標(biāo),威脅要暴露從受害組織收集的數(shù)據(jù)。這種模式使得組織更難拒絕支付贖金的要求,因?yàn)榫芙^支付可能導(dǎo)致數(shù)據(jù)被公開,而支付贖金也可能無法確保數(shù)據(jù)安全。

根據(jù) Venafi 的調(diào)查,83% 成功的勒索軟件攻擊具有雙重或三重勒索特征,而且即使受害者支付了贖金,數(shù)據(jù)泄露的風(fēng)險(xiǎn)仍然存在。

(六)重要基礎(chǔ)設(shè)施成為勒索軟件攻擊重點(diǎn)目標(biāo)

在經(jīng)濟(jì)利益的驅(qū)動(dòng)下,勒索軟件不斷調(diào)整攻擊策略,開始瞄準(zhǔn)高價(jià)值目標(biāo)進(jìn)行勒索活動(dòng)。制造業(yè)、餐飲、零售、教育、金融貿(mào)易、醫(yī)療、互聯(lián)網(wǎng)、政府、能源、建筑和服務(wù)業(yè)成為勒索攻擊最多的行業(yè)。這些行業(yè)大部分屬于關(guān)鍵信息基礎(chǔ)設(shè)施行業(yè),關(guān)系到社會(huì)經(jīng)濟(jì)穩(wěn)定運(yùn)行和國(guó)計(jì)民生。這些行業(yè)的企業(yè)或部門通常擁有大量敏感數(shù)據(jù),對(duì)服務(wù)器的穩(wěn)定運(yùn)行要求極高。勒索軟件選擇這些企業(yè)作為目標(biāo),一旦成功,便能獲得更大的利益,迫使受害者進(jìn)行談判。根據(jù)《2023 勒索軟件趨勢(shì)分析報(bào)告》顯示,2023 年遭受勒索軟件攻擊的行業(yè)仍然主要集中在制造業(yè)、互聯(lián)網(wǎng)和醫(yī)療衛(wèi)生行業(yè)。

三、勒索軟件主要攻擊手法與攻擊流程

勒索軟件的攻擊手法多變,攻擊流程也相當(dāng)復(fù)雜,通常經(jīng)過精心設(shè)計(jì),以確保攻擊者能夠最大化地控制受害者的資源。了解勒索軟件的攻擊手法和典型攻擊流程對(duì)于構(gòu)建有效的防御措施至關(guān)重要。本節(jié)將深入剖析勒索軟件的攻擊策略,揭示其攻擊流程的各個(gè)階段。

(一)主要攻擊手法

勒索軟件入侵途徑多樣化,可經(jīng)由弱口令、釣魚郵件、軟件或系統(tǒng)漏洞、僵尸網(wǎng)絡(luò)、供應(yīng)鏈、網(wǎng)頁(yè)掛馬、移動(dòng)介質(zhì)等方式進(jìn)入到受害者的信息系統(tǒng)中。

1. 弱口令攻擊

口令爆破攻擊,是黑客投放勒索軟件的常見手段。用戶使用過于簡(jiǎn)單的口令、已經(jīng)泄露的口令或一些內(nèi)置的固定口令是造成設(shè)備被攻陷的最常見原因。主要包括遠(yuǎn)程桌面弱口令、SSH 弱口令、SMB 弱口令、RPC 遠(yuǎn)程過程調(diào)用、數(shù)據(jù)庫(kù)管理系統(tǒng)弱口令(例如 MySQL、SQL Server、Oracle 等)、Tomcat 弱口令、phpMyAdmin 弱口令、VNC 弱口令、FTP 弱口令等。根據(jù)《2023 年勒索軟件流行態(tài)勢(shì)報(bào)告》顯示,2023 年,弱口令依然是排在第一位的入侵方式,遠(yuǎn)程桌面弱口令和數(shù)據(jù)庫(kù)弱口令等入侵方式占比超過 60%。

2. 釣魚郵件

惡意代碼偽裝在郵件附件中,格式多為 Word 文檔、Excel 表格和 JavaScript 腳本文件等,利用時(shí)事熱點(diǎn)或與受害者相關(guān)話題的內(nèi)容誘使受害者打開附件(惡意宏文檔、惡意軟件)。例如,近幾年就出現(xiàn)使用新型冠狀病毒感染(COVID-19)相關(guān)內(nèi)容作為釣魚誘餌的攻擊,使用的主題有“疫苗、口罩供應(yīng)不足”“健康調(diào)查報(bào)告”和“冠狀病毒最新信息”等。

3. 利用系統(tǒng)與軟件漏洞攻擊

利用各類漏洞組合和通過黑色產(chǎn)業(yè)鏈中的 Exploit Kit 漏洞套件來傳播勒索軟件。黑客用來傳播勒索軟件的系統(tǒng)漏洞、軟件漏洞,大部分都是已被公開且廠商已經(jīng)修補(bǔ)了的安全問題,但并非所有用戶都會(huì)及時(shí)安裝補(bǔ)丁或者升級(jí)軟件,所以即使是被修復(fù)的漏洞(Nday 漏洞)仍深受黑客們的青睞。根據(jù)《2023 年勒索軟件流行態(tài)勢(shì)報(bào)告》顯示,2023 年,漏洞利用是排名第二的入侵方式,占比接近 25%。其中,主要是針對(duì) Web 服務(wù)器的漏洞攻擊,例如 TellYouThePass 家族,多次針對(duì) OA、財(cái)務(wù)類 Web 系統(tǒng)發(fā)動(dòng)攻擊,單次攻擊的規(guī)模從數(shù)千臺(tái)到上萬臺(tái)不等。對(duì)外提供服務(wù)的各類應(yīng)用系統(tǒng),是防范勒索攻擊的重中之重。

4. 網(wǎng)站掛馬

掛馬網(wǎng)站常見的攻擊方式,包括通過攻擊正常站點(diǎn)、插入惡意代碼實(shí)施掛馬,也有攻擊者搭建惡意站點(diǎn)誘騙用戶訪問的情況。攻擊者常常使用惡意廣告鏈接傳播勒索軟件,向網(wǎng)頁(yè)代理投放廣告,從中附有跳轉(zhuǎn),從而避開廣告系統(tǒng)的安全機(jī)制。

5. 僵尸網(wǎng)絡(luò)

網(wǎng)絡(luò)犯罪分子通常會(huì)尋求感染和控制成千上萬,甚至數(shù)百萬臺(tái)計(jì)算機(jī),使自己成為一個(gè)大型“僵尸網(wǎng)絡(luò)”(或者說機(jī)器人網(wǎng)絡(luò))的主人。在某些情況下,網(wǎng)絡(luò)犯罪分子將僵尸網(wǎng)絡(luò)的訪問權(quán)限以出租或直接出售的形式賣給其他犯罪分子。垃圾郵件發(fā)送者可能租用或購(gòu)買一個(gè)僵尸網(wǎng)絡(luò),以發(fā)起大規(guī)模的垃圾郵件活動(dòng)。從 2019 年起,僵尸網(wǎng)絡(luò)開始作為勒索軟件的一個(gè)分發(fā)渠道,向特定的僵尸網(wǎng)絡(luò)受害者節(jié)點(diǎn)下發(fā)勒索軟件。利用已被僵尸網(wǎng)絡(luò)控制的系統(tǒng)主機(jī)進(jìn)行傳播,因而傳播范圍廣、效率高。

6. 軟件供應(yīng)鏈攻擊

軟件供應(yīng)鏈攻擊是指利用軟件供應(yīng)商與最終用戶之間的信任關(guān)系,在合法軟件正常傳播和升級(jí)過程中,利用軟件供應(yīng)商的各種疏忽或漏洞,對(duì)合法軟件進(jìn)行劫持或篡改,從而繞過傳統(tǒng)安全產(chǎn)品的檢查達(dá)到非法目。供應(yīng)鏈攻擊一般通過產(chǎn)品軟件官網(wǎng)或軟件包存儲(chǔ)庫(kù)進(jìn)行傳播,攻擊者會(huì)瞄準(zhǔn)某些軟件或者服務(wù)商的官網(wǎng)服務(wù)器,入侵后篡改產(chǎn)品源代碼,將經(jīng)過惡意修改的軟件分發(fā)給用戶。

7. 移動(dòng)介質(zhì)

許多內(nèi)網(wǎng)隔離環(huán)境是通過搭載移動(dòng)介質(zhì)的惡意軟件感染的,這些移動(dòng)介質(zhì)包括U盤和移動(dòng)硬盤等。

(二)典型攻擊流程

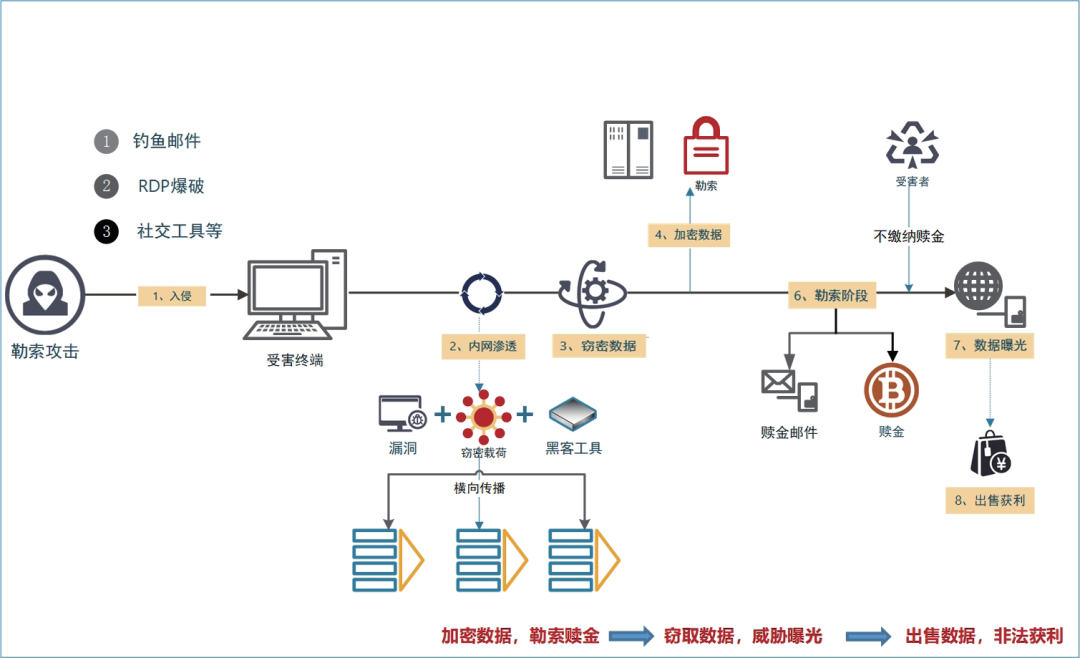

近年來,勒索軟件攻擊普遍采用雙重勒索,不僅加密受害者的數(shù)據(jù),還威脅如果不支付贖金,就會(huì)公開敏感數(shù)據(jù)。這種攻擊方式增加了受害者的損失,因?yàn)榧词怪Ц读粟H金,他們的數(shù)據(jù)仍有可能被公開。

雙重勒索攻擊(如圖2所示)通常包括兩個(gè)核心行為:數(shù)據(jù)竊取和數(shù)據(jù)加密。攻擊者通過一系列精心策劃的手段,對(duì)目標(biāo)系統(tǒng)進(jìn)行滲透,例如利用釣魚郵件、遠(yuǎn)程桌面協(xié)議(RDP)暴力破解,或通過社交工程手段建立初始訪問。一旦獲得訪問權(quán)限,攻擊者會(huì)進(jìn)一步進(jìn)行內(nèi)網(wǎng)滲透,擴(kuò)大攻擊范圍。攻擊者會(huì)利用系統(tǒng)漏洞和其他黑客技術(shù)進(jìn)行橫向移動(dòng),以在內(nèi)部網(wǎng)絡(luò)環(huán)境中部署竊取和加密數(shù)據(jù)的惡意載荷。

完成數(shù)據(jù)竊取和加密后,攻擊者會(huì)通過發(fā)送勒索信件和贖金郵件的方式,向受害者索要贖金。攻擊者威脅受害者,如果不支付贖金,不僅加密的文件無法恢復(fù),而且竊取的數(shù)據(jù)可能會(huì)被公開曝光或出售給第三方,從而給受害者帶來進(jìn)一步的損失和聲譽(yù)風(fēng)險(xiǎn)。這種雙重勒索策略不僅對(duì)受害者的財(cái)務(wù)狀況構(gòu)成威脅,同時(shí)也對(duì)數(shù)據(jù)隱私和企業(yè)聲譽(yù)造成嚴(yán)重影響。

圖2 雙重勒索攻擊示意圖

四、結(jié) 語

當(dāng)前,勒索軟件攻擊形勢(shì)嚴(yán)峻,其攻擊手段日益復(fù)雜,不僅針對(duì)個(gè)人用戶,更頻繁地瞄準(zhǔn)企業(yè)與關(guān)鍵信息基礎(chǔ)設(shè)施,造成數(shù)據(jù)丟失、業(yè)務(wù)中斷和巨額經(jīng)濟(jì)損失。攻擊者利用社會(huì)工程學(xué)技巧和漏洞利用,快速傳播勒索軟件,其加密技術(shù)使得數(shù)據(jù)恢復(fù)變得異常困難。因此,增強(qiáng)網(wǎng)絡(luò)安全意識(shí),加強(qiáng)防御措施,建立應(yīng)急響應(yīng)機(jī)制,對(duì)于保護(hù)個(gè)人和組織免受勒索軟件侵害至關(guān)重要。

(本文刊登于《中國(guó)信息安全》雜志2024年第8期)

聲明:本文來自中國(guó)信息安全,稿件和圖片版權(quán)均歸原作者所有。所涉觀點(diǎn)不代表東方安全立場(chǎng),轉(zhuǎn)載目的在于傳遞更多信息。如有侵權(quán),請(qǐng)聯(lián)系rhliu@skdlabs.com,我們將及時(shí)按原作者或權(quán)利人的意愿予以更正。

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧