網安巨頭Palo Alto全球數千防火墻被攻陷:因開發低級錯誤造成零日漏洞

責編:gltian |2024-11-27 11:03:50國際網絡安全巨頭Palo Alto Networks日前修復了兩個被積極利用的漏洞,這些漏洞影響其防火墻及虛擬化安全設備。攻擊者可以利用這些漏洞,在安全設備操作系統PAN-OS上以最高權限執行惡意代碼,從而完全控制設備。

Palo Alto Networks在18日發布公告,警告客戶其正在調查PAN-OS的Web管理界面可能存在遠程代碼執行漏洞,并建議用戶按推薦步驟限制對該界面的訪問。

經過調查,公司確認遠程代碼執行攻擊并非源于單一漏洞,而是通過組合利用兩個漏洞實現攻擊。這些漏洞已被攻擊者在部分暴露于互聯網的管理界面設備中利用。

Palo Alto Networks表示,此次攻擊僅影響“極少數的PAN-OS”防火墻。但威脅監控平臺Shadowserver在20日報告稱,全球范圍內至少有超過2700臺易受攻擊的PAN-OS設備。Shadowserver還發現,自攻擊活動開始以來,已有約2000臺設備被入侵。

圖:美印等國的PAN-OS設備受攻擊最多

身份驗證繞過與權限提升

第一個漏洞(CVE-2024-0012)被評為嚴重級別,評分高達9.3(滿分10)。攻擊者可以利用該漏洞繞過身份驗證,獲取Web管理界面的管理員權限,從而執行管理操作或更改設備配置。

盡管這一漏洞已非常嚴重,但如果攻擊者不能進一步在底層操作系統上執行惡意代碼,就無法完全攻陷系統。

然而,攻擊者通過第二個漏洞(CVE-2024-9474)達到了這一目的。該漏洞允許擁有Web管理界面管理員權限的用戶,在類Linux操作系統上以root最高權限執行代碼。

這些漏洞影響PAN-OS 10.2、11.0、11.1和11.2版本,目前所有受影響的版本均已發布補丁。

漏洞源自開發低級錯誤

安全公司watchTowr研究人員對Palo Alto修復補丁進行逆向工程,發現這些漏洞源于開發中的基礎性錯誤。

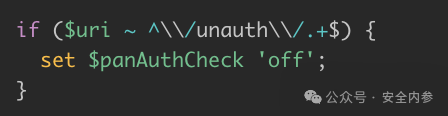

為了驗證用戶訪問某頁面是否需要身份驗證,PAN-OS管理界面會檢查請求中的X-Pan-Authcheck頭部值是否設置為on或off。Nginx代理服務器負責將請求轉發至托管Web應用的Apache服務器,并根據請求路徑自動將X-Pan-Authcheck設置為on。在某些情況下(例如訪問/unauth/目錄),X-Pan-Authcheck會被設置為off,以允許無需身份驗證訪問。然而,除了/unauth/之外的所有路徑,其頭部值均應為on,以確保用戶被重定向至登錄頁面。

但watchTowr的研究人員發現,uiEnvSetup.php的一個重定向腳本期望HTTP_X_PAN_AUTHCHECK值為off。如果請求中主動設置該值,服務器將直接接受。

研究人員在報告中寫道:“只需要將X-PAN-AUTHCHECKHTTP請求頭部值設置為off,服務器就會輕松繞過身份驗證?!面對這樣的設計,誰還能不感到震驚?”

第二個漏洞同樣簡單。攻擊者可以將shell命令作為用戶名傳遞至名為AuditLog.write()的函數,而該函數會將注入的命令傳遞至pexecute()執行。

實際上,這一問題的核心在于另一個功能,而研究人員認為這個功能本身極為危險。

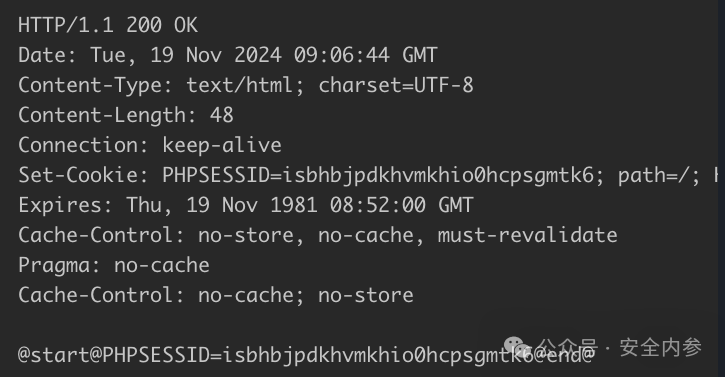

該功能允許Palo Alto Panorama設備指定要模擬的用戶和角色,無需提供密碼或通過雙因素身份驗證,即可生成一個完全認證的PHP會話ID。

綜合來看,這一設計使攻擊者可以將shell代碼作為用戶名字段的一部分,模擬特定用戶和角色,然后通過AuditLog.write()傳遞至pexecute(),最終在底層操作系統上執行代碼。

研究人員總結道:“令人震驚的是,這兩個漏洞竟然存在于生產設備中,且通過Palo Alto設備內部復雜的shell腳本拼湊形成。”

緩解措施

除了及時更新防火墻至最新補丁版本外,管理員還應限制對管理界面的訪問,僅允許可信的內部IP地址訪問。管理界面也可以隔離至專用管理VLAN,或通過配置跳板服務器訪問,這需要額外的身份驗證。

將PAN-OS管理界面暴露于互聯網是極高風險的行為。這并非第一次在此類設備中發現遠程代碼執行漏洞,也可能不是最后一次。今年早些時候,Palo Alto Networks修復了另一個PAN-OS遠程代碼執行零日漏洞(CVE-2024-3400),該漏洞遭到國家級威脅行為者利用。

Palo Alto Networks的威脅狩獵團隊正追蹤CVE-2024-0012和CVE-2024-9474的攻擊活動,并將其命名為“月頂行動”(Operation Lunar Peak)。

該團隊指出:“主要攻擊流量來自一些已知用于代理/隧道匿名 VPN 服務的 IP 地址。后續利用活動包括交互式命令執行以及在防火墻上部署惡意軟件(例如 webshell)。”

參考資料:csoonline.com