身份攻擊面:身份安全的新戰(zhàn)場

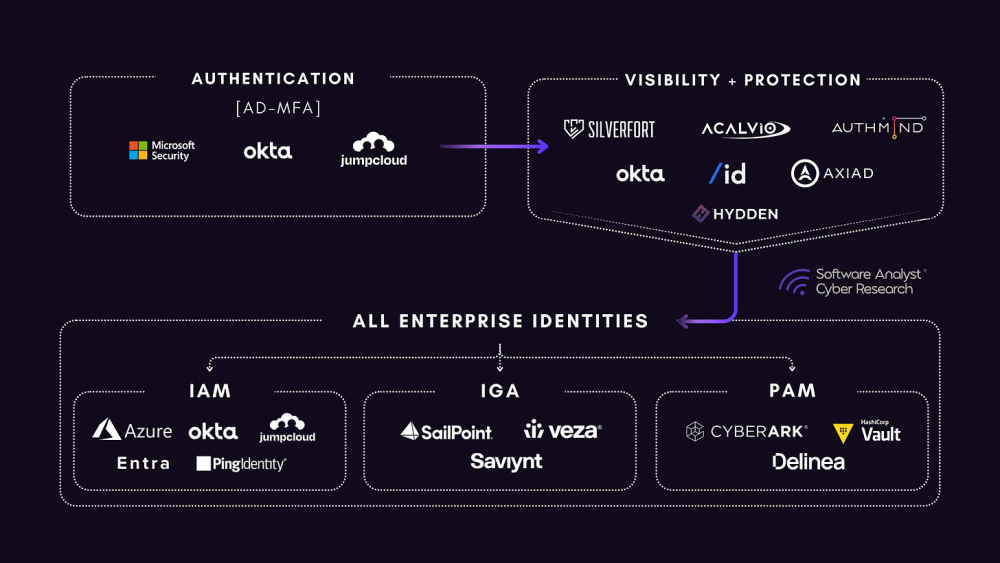

責(zé)編:gltian |2025-03-21 13:54:57在過去二十年中,身份安全領(lǐng)域最為成功的供應(yīng)商(每家收入均接近10億美元)主要圍繞身份訪問管理(IAM)、身份治理與管理(IGA)以及特權(quán)訪問管理(PAM)構(gòu)建業(yè)務(wù)。這一趨勢孕育了Microsoft Identity、Okta、CyberArk和SailPoint等巨頭領(lǐng)導(dǎo)者,其中SailPoint正籌備IPO。

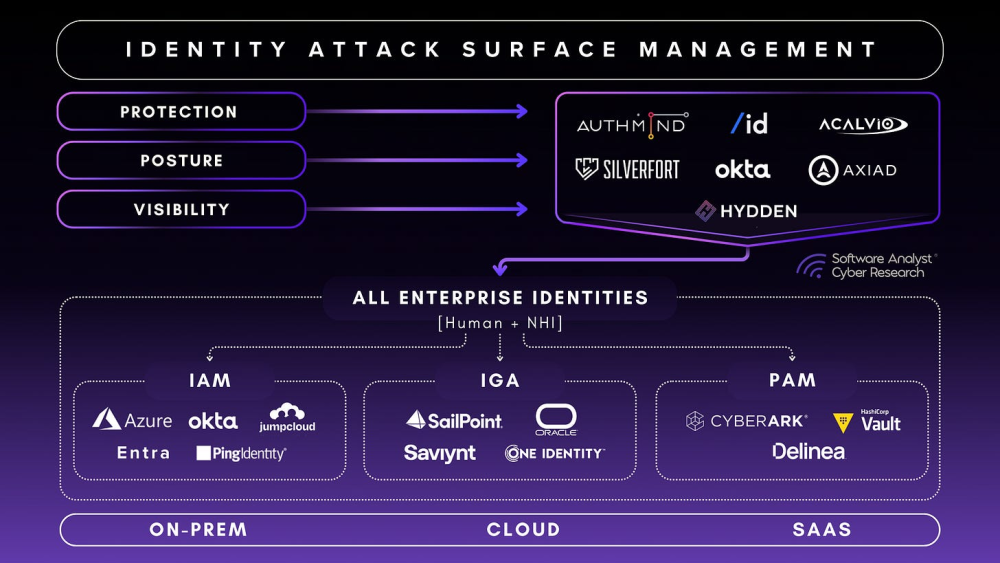

下一代身份安全企業(yè)將整合IAM、PAM和IGA,解決隨著企業(yè)技術(shù)堆棧發(fā)展而出現(xiàn)的身份孤島和安全差距問題。隨著組織規(guī)模的擴(kuò)大,身份(包括人類身份和非人類身份(NHI))已成為網(wǎng)絡(luò)安全領(lǐng)域最容易被利用且常被忽視的攻擊面之一。

本報(bào)告深入剖析了身份攻擊面,揭示了威脅行為者如何利用身份弱點(diǎn),以及企業(yè)必須采取哪些措施來防御這些弱點(diǎn)。

1.關(guān)鍵摘要

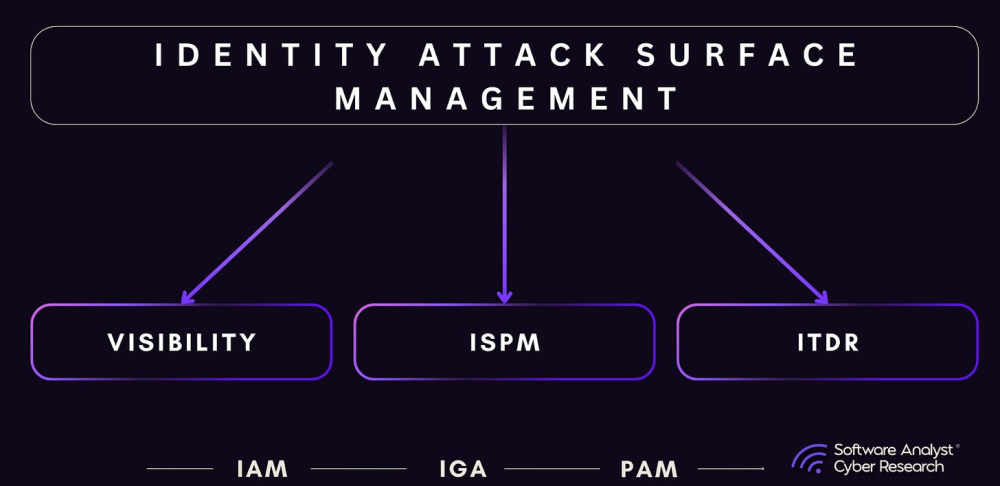

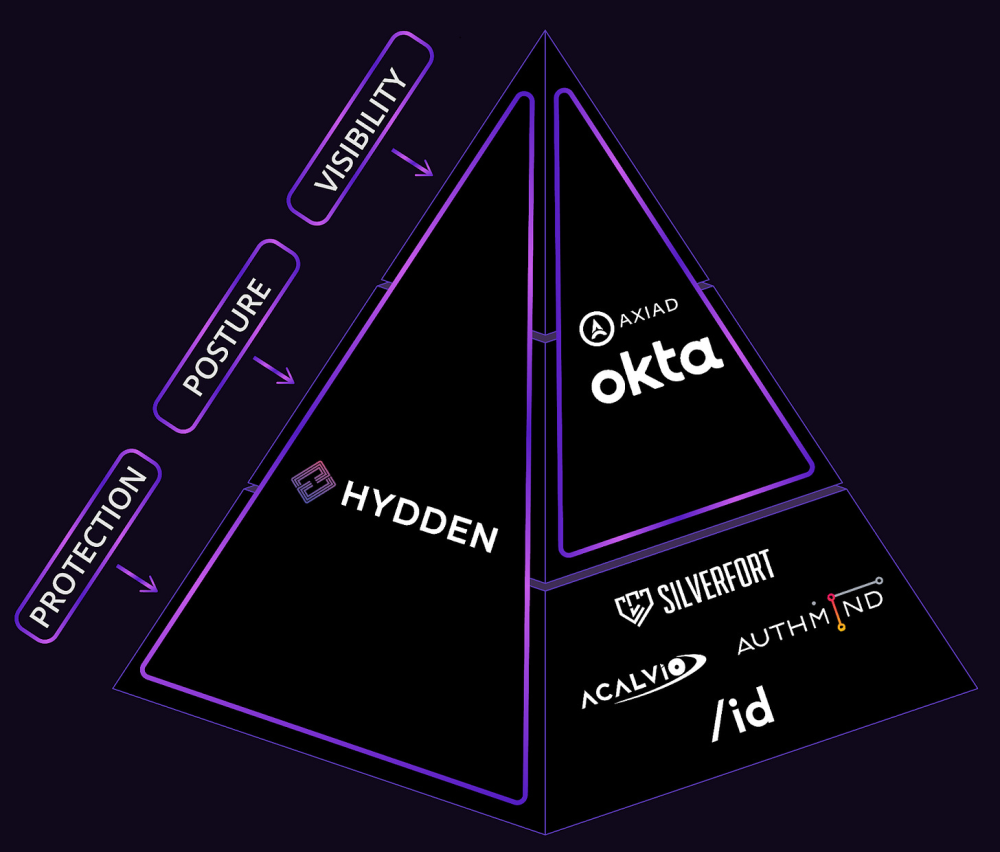

本報(bào)告深入探討了企業(yè)如何通過多種方法保護(hù)其身份攻擊面。雖然我已撰寫了大量關(guān)于身份治理生態(tài)系統(tǒng)和非人類身份(NHI)的文章,但本報(bào)告的核心聚焦于企業(yè)如何通過三種關(guān)鍵方法監(jiān)控、管理和保護(hù)其身份攻擊面。

身份攻擊的日益增多正促使組織意識(shí)到縮小現(xiàn)有身份解決方案中差距的重要性。本報(bào)告旨在討論企業(yè)如何通過以下三個(gè)步驟實(shí)現(xiàn)這一目標(biāo):

- 可見性:提供對身份環(huán)境的基礎(chǔ)性理解。

- ISPM:通過主動(dòng)實(shí)施衛(wèi)生措施和適當(dāng)配置,減少潛在漏洞。

- ITDR:在威脅出現(xiàn)時(shí)主動(dòng)監(jiān)控和緩解威脅,從而補(bǔ)充主動(dòng)管理策略。

1.1 為什么選擇 Identity?

- 為什么選擇身份攻擊面?攻擊面的概念早已在安全領(lǐng)域得到認(rèn)可。但是,它應(yīng)用于身份安全是一個(gè)相對較新的發(fā)展,并且勢頭越來越強(qiáng)勁。身份攻擊面管理 (IASM) 的出現(xiàn)是為了應(yīng)對傳統(tǒng)身份供應(yīng)商內(nèi)部日益意識(shí)到的差距。目標(biāo)是讓企業(yè)能夠全面了解其傳統(tǒng)身份堆棧、實(shí)施態(tài)勢控制、保護(hù)身份,并根據(jù)明智的見解推動(dòng)補(bǔ)救工作。

- IASM 如何成為身份安全的下一個(gè)前線:在過去十年中,組織主要專注于管理訪問控制 (IAM)、身份治理 (IGA) 和權(quán)限管理 (PAM) 解決方案。這些解決方案擁有大量的身份,但它們都在各種架構(gòu)中提供了截然不同的解決方案。這些解決方案不容易相互集成。這導(dǎo)致組織存在孤島和許多失敗的身份項(xiàng)目,從而導(dǎo)致大量違規(guī)行為。下一個(gè)安全平臺(tái)將具有強(qiáng)大的可見性、態(tài)勢和保護(hù)機(jī)制。

- 由于身份系統(tǒng)的弱點(diǎn),多年來,身份攻擊的頻率和流行率激增,這凸顯了對 IASM 的需求。攻擊者越來越多地利用繞過現(xiàn)有控制的技術(shù),迫使企業(yè)采用更高級的安全措施。

- 90% 的組織在過去一年中經(jīng)歷了與身份相關(guān)的泄露,其中 93% 的泄露可以通過改進(jìn)控制措施來預(yù)防。

- 37% 的組織報(bào)告說,為所有用戶實(shí)施 MFA 有助于防止或減輕事件的影響。其他有效措施包括定期審查敏感數(shù)據(jù)的訪問 (42%) 和特權(quán)訪問 (50%)。

- MITRE ATT&CK 框架顯示,在野生目標(biāo)身份中觀察到的 50% 的攻擊策略,強(qiáng)調(diào)了統(tǒng)一安全可見性的必要性。

- 75%的檢測是無惡意軟件的(無惡意軟件的攻擊使攻擊者能夠在雷達(dá)下作,并在端點(diǎn)和云域之間無縫導(dǎo)航)。

- 關(guān)鍵報(bào)告要點(diǎn):更強(qiáng)的可見性使組織能夠采取主動(dòng)、協(xié)調(diào)的補(bǔ)救措施。通過打破安全團(tuán)隊(duì)之間的孤島,組織可以采用最安全且面向未來的策略來修復(fù)漏洞。

- 身份安全問題就是數(shù)據(jù)問題:身份安全從根本上取決于數(shù)據(jù)完整性。盡管 OCSF、IPSIE 和 CAEP 等框架提高了互作性,但它們無法跨 HR 系統(tǒng)、傳統(tǒng) IAM 解決方案和云原生身份平臺(tái)完全規(guī)范和關(guān)聯(lián)身份數(shù)據(jù)。這種碎片化削弱了安全態(tài)勢,使企業(yè)容易受到基于身份的威脅。組織必須主動(dòng)建立統(tǒng)一的身份數(shù)據(jù)基礎(chǔ),確保無縫關(guān)聯(lián)和治理。隨著這些標(biāo)準(zhǔn)的發(fā)展,優(yōu)先考慮結(jié)構(gòu)化身份數(shù)據(jù)管理的企業(yè)將能夠更好地增強(qiáng)安全性并簡化合規(guī)性。

- 本報(bào)告將討論和重點(diǎn)介紹主要代表性供應(yīng)商。這些供應(yīng)商代表了這個(gè)市場生態(tài)系統(tǒng)以及向可見性、態(tài)勢和保護(hù)的演變。市場上有更多的供應(yīng)商提供類似或相鄰的東西。最成功的其中之一是 CrowdStrike 在 400 年收購 Prempt 后,在不到 4+ 年的時(shí)間內(nèi)實(shí)現(xiàn)了 $2020M+ 的收入。然而,SACR 在經(jīng)過全面的產(chǎn)品審查后選擇了這些供應(yīng)商,并與他們合作,成功地將研究推向市場。

- Hydden

- Silverfort

- Authmind

- Acalvio

- SlashID

- Axiad

2.當(dāng)今身份認(rèn)同中的孤立差距

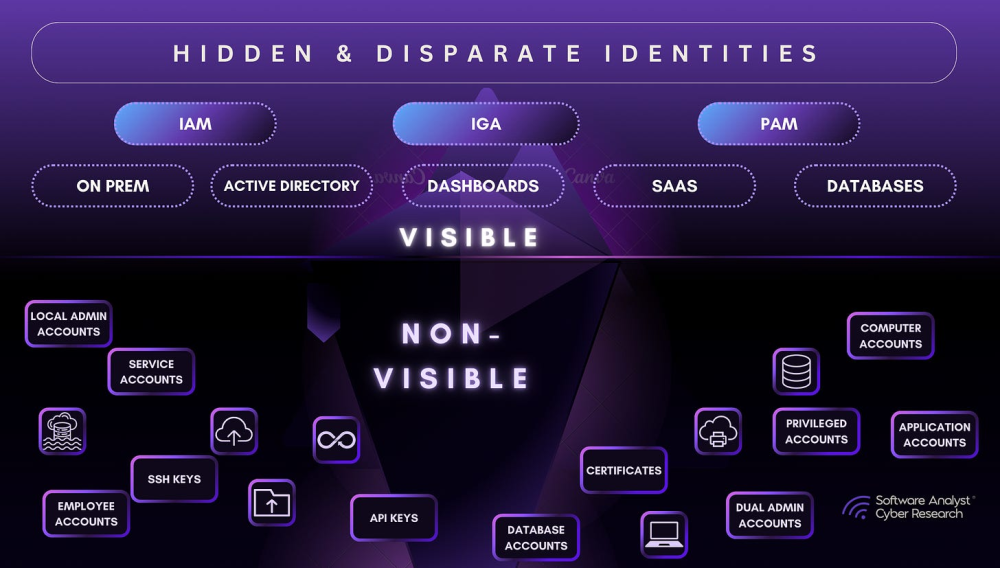

您所看到的僅是冰山一角——在表象之下,企業(yè)實(shí)際管理著成千上萬個(gè)隱藏的身份,這些身份從人類用戶延伸至非人類實(shí)體,每一個(gè)都可能成為潛在的攻擊媒介。表面上,企業(yè)依賴身份訪問管理(IAM)、特權(quán)訪問管理(PAM)和身份治理與管理(IGA)來管控身份,但在這些工具的背后,一個(gè)由多種身份構(gòu)成的龐大且碎片化的網(wǎng)絡(luò)仍然處于不可見的狀態(tài)。服務(wù)賬戶、API密鑰、機(jī)器身份、影子IT和臨時(shí)憑證在暗處運(yùn)行,將身份攻擊面擴(kuò)展到傳統(tǒng)控制手段之外。如果無法洞察這些隱藏的層級,組織將被暴露于潛伏于表象之下的隱匿威脅之中。

3.現(xiàn)代攻擊面以身份為中心

為了幫助我們更好地了解身份在現(xiàn)代攻擊面中的作用。我們需要剖析和分析——兩者都是:

- 身份安全管理

- 攻擊面管理

讓我們首先將身份分解為其基本原則。

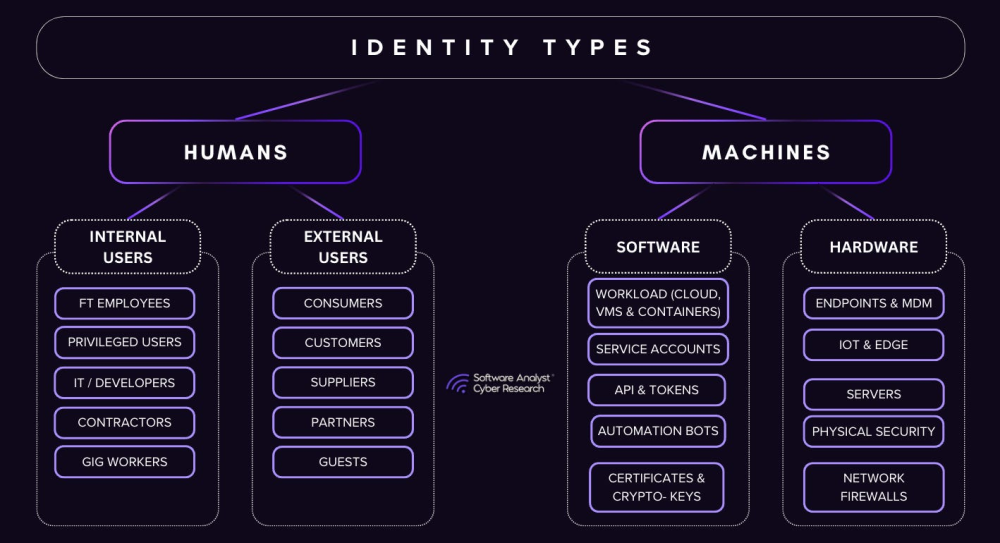

身份是企業(yè)中可以進(jìn)行身份驗(yàn)證和授權(quán)以在 IT 系統(tǒng)中執(zhí)行作的任何實(shí)體。我們有兩個(gè)主要類別:

- 人類身份(“人員”)

- 非人類身份(“機(jī)器”)

現(xiàn)代身份安全管理應(yīng)采用整體方法,確保人類和非人類身份都得到適當(dāng)?shù)纳矸蒡?yàn)證、授權(quán)和監(jiān)控,以防止未經(jīng)授權(quán)的訪問、特權(quán)濫用和基于身份的威脅。它包括三個(gè)關(guān)鍵領(lǐng)域:

1.人類身份,包括員工、承包商和合作伙伴,他們需要強(qiáng)身份驗(yàn)證、最低權(quán)限訪問和治理,以降低憑據(jù)盜竊和內(nèi)部威脅等風(fēng)險(xiǎn)。

2.非人類身份 (NHI),例如服務(wù)賬戶、機(jī)器人和 API 密鑰,通常具有過多的權(quán)限,需要強(qiáng)大的密鑰管理、輪換策略和機(jī)器身份保護(hù)來防止漏洞利用。

3.數(shù)字身份,包括定義訪問權(quán)限的用戶帳戶、角色、權(quán)限和憑證,如果管理不當(dāng),容易受到權(quán)限提升、錯(cuò)誤配置和蔓延的影響。

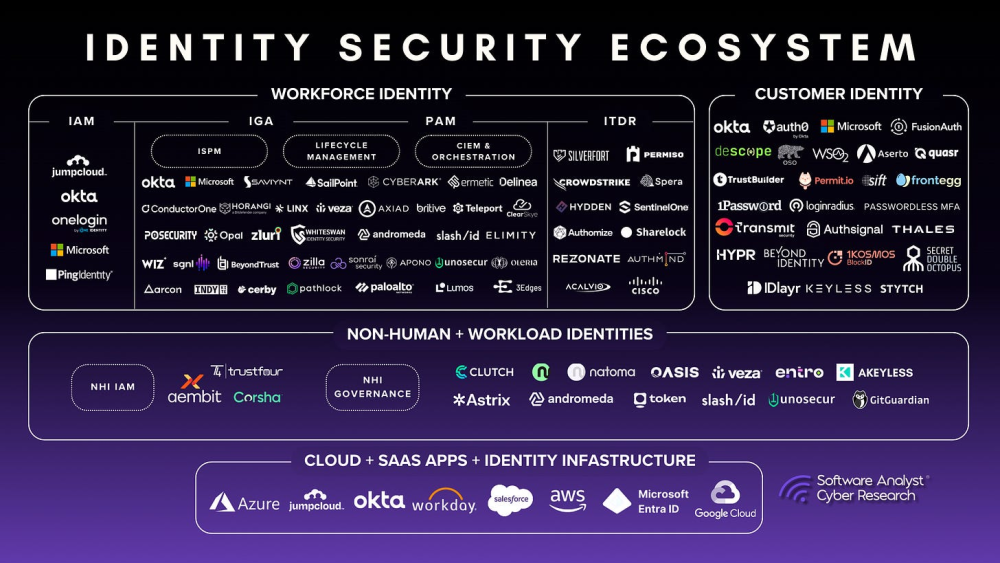

3.1 現(xiàn)代身份生態(tài)系統(tǒng)不斷擴(kuò)展。

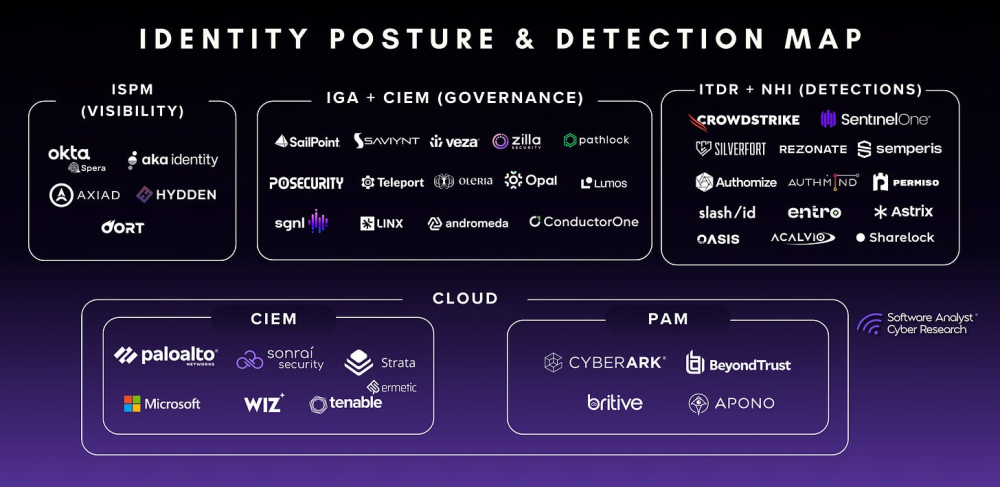

身份生態(tài)系統(tǒng)繼續(xù)爆炸式增長,從下面的市場地圖中可以看出:

我撰寫了大量關(guān)于身份治理生態(tài)系統(tǒng)和非人類身份 (NHI) 的文章。但是,我們希望深入研究當(dāng)今圍繞這個(gè)生態(tài)系統(tǒng)構(gòu)建的攻擊面。

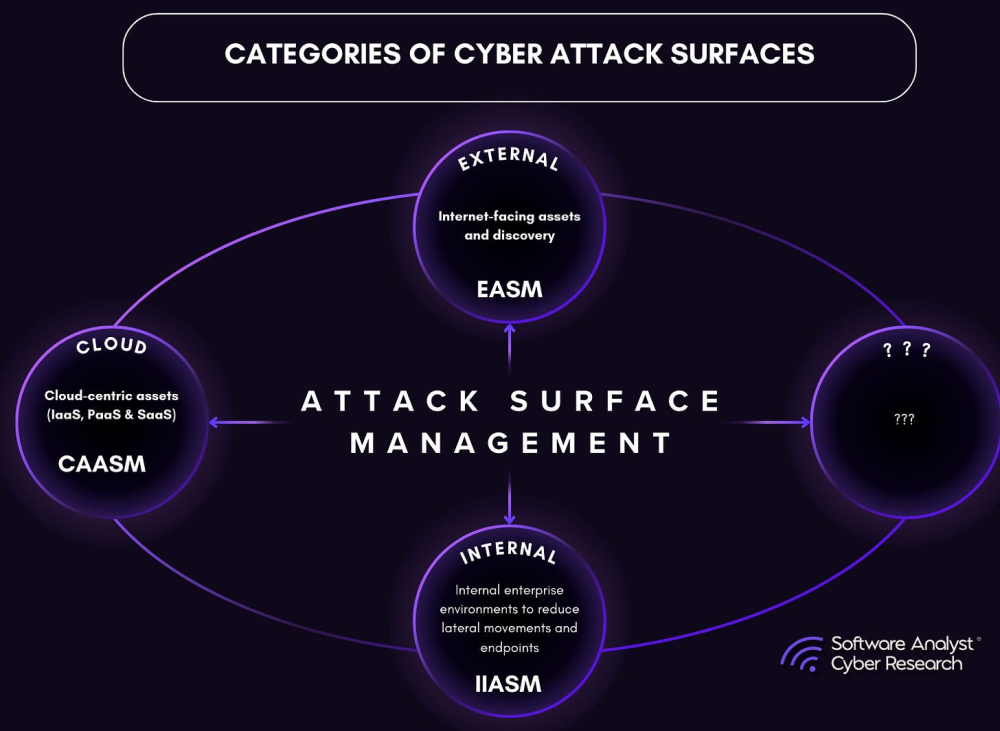

4.攻擊面管理 (ASM)

攻擊面管理 (ASM) 涉及對組織的數(shù)字資產(chǎn)進(jìn)行持續(xù)發(fā)現(xiàn)、清點(diǎn)、分類和風(fēng)險(xiǎn)評估,以最大限度地減少潛在網(wǎng)絡(luò)攻擊的風(fēng)險(xiǎn)。它包括識(shí)別可能被攻擊者利用的所有外部和內(nèi)部點(diǎn),了解其漏洞,并采取主動(dòng)措施來保護(hù)它們。從歷史上看,ASM 分為以下類型:

1.EASM(外部攻擊面管理):主要關(guān)注公司面向 Internet 的資產(chǎn),持續(xù)發(fā)現(xiàn)和監(jiān)控錯(cuò)誤配置、影子 IT 和漏洞,以最大限度地減少外部暴露。

2.傳統(tǒng) ASM(攻擊面管理):專注于內(nèi)部網(wǎng)絡(luò)、端點(diǎn)和身份,檢測內(nèi)部威脅、橫向移動(dòng)風(fēng)險(xiǎn)和未修補(bǔ)的漏洞,以增強(qiáng)內(nèi)部安全性。

3.CAASM (Continuous Attack Facing Management):通過集成安全工具、確定風(fēng)險(xiǎn)優(yōu)先級和自動(dòng)修復(fù),提供組織整個(gè)攻擊面的統(tǒng)一、實(shí)時(shí)視圖。

5.整合在一起:Identity Centric (ASM)

在回顧了關(guān)鍵身份類別之后,很明顯,現(xiàn)代企業(yè)架構(gòu)的很大一部分是人類和機(jī)器身份的身份驅(qū)動(dòng)的。傳統(tǒng)的攻擊面管理 (ASM) 側(cè)重于外部和內(nèi)部資產(chǎn),例如服務(wù)器、應(yīng)用程序、云環(huán)境和端點(diǎn)。然而,身份已成為現(xiàn)代網(wǎng)絡(luò)威脅的主要攻擊媒介,跨越了所有邊界。此外,身份是新的邊界,即專注于網(wǎng)絡(luò)和端點(diǎn)的傳統(tǒng) ASM,但在云和混合環(huán)境中,攻擊者繞過這些邊界,直接針對憑證、權(quán)限和身份配置錯(cuò)誤。

撞庫、網(wǎng)絡(luò)釣魚、會(huì)話劫持和權(quán)限提升攻擊現(xiàn)在是現(xiàn)代漏洞(例如 Okta 和 Uber 漏洞)的主導(dǎo)。

例如,基于身份的攻擊已成為 MITRE ATT&CK 框架的核心,其近一半的策略依賴于利用身份漏洞。從通過憑證盜竊進(jìn)行初始訪問到權(quán)限提升、持久性和橫向移動(dòng),攻擊者越來越多地將弱身份驗(yàn)證、過多權(quán)限和身份管理不善作為目標(biāo)。憑證訪問是一種完全以身份為中心的策略,凸顯了憑證被盜、破解或攔截的風(fēng)險(xiǎn)越來越大。攻擊者利用基于身份的偵查、中間對手攻擊和權(quán)限濫用來大規(guī)模入侵組織。隨著身份成為新的邊界,SOC團(tuán)隊(duì)必須集成身份風(fēng)險(xiǎn)管理(IdRM)和身份威脅檢測與響應(yīng)(ITDR),以實(shí)時(shí)映射和緩解這些攻擊向量。加強(qiáng)身份安全對于在漏洞被利用之前縮小差距至關(guān)重要。

傳統(tǒng) ASM 與身份攻擊面管理 (IASM) 之間的主要相似之處包括:

- 資產(chǎn)發(fā)現(xiàn)→身份發(fā)現(xiàn):正如 ASM 映射公開的 IT 資產(chǎn)一樣,IASM 在云、SaaS 和本地環(huán)境中映射身份及其權(quán)利。

- 攻擊路徑分析 → 身份風(fēng)險(xiǎn)分析:傳統(tǒng) ASM 跟蹤可利用的攻擊路徑;而 IASM 映射身份攻擊路徑以識(shí)別權(quán)限提升風(fēng)險(xiǎn)。

- 持續(xù)監(jiān)控→身份漂移和暴露:ASM跟蹤資產(chǎn)變化,而IASM監(jiān)控身份和權(quán)限變化以防止意外暴露。

6.身份攻擊面管理 (IASM) 簡介

IASM 是發(fā)現(xiàn)、監(jiān)控和管理組織內(nèi)所有與身份相關(guān)的漏洞和風(fēng)險(xiǎn)的過程。隨著新員工的加入和應(yīng)用程序創(chuàng)建新身份,攻擊面不斷擴(kuò)大,企業(yè)難以有效管理它們,從而增加了攻擊的可能性。身份 ASM 或 IASM 擴(kuò)展了對身份的可見性,使 ASM 更加全面和適應(yīng)現(xiàn)代威脅。

IASM 的最終目標(biāo)是通過防止未經(jīng)授權(quán)的用戶泄露身份和獲得訪問權(quán)限來主動(dòng)限制暴露。正如 ASM 解決方案分析潛在的攻擊路徑并識(shí)別攻擊者可能追求的關(guān)鍵目標(biāo)一樣,IASM 提供對所有身份的集中可見性,無論它們存在于何處,都專注于保護(hù)與身份相關(guān)的資產(chǎn)免受利用。

6.1 使用案例

IASM 通過以下方式跨越傳統(tǒng)界限:

- 提供完整的身份生命周期,識(shí)別所有身份類型(B2E、B2C、Machine)的配置狀態(tài)和衛(wèi)生狀況。

- 在解決方案中實(shí)施安全策略,以協(xié)調(diào)所有現(xiàn)有產(chǎn)品的安全策略。

- 盡早主動(dòng)識(shí)別威脅,同時(shí)提供整體風(fēng)險(xiǎn)評估。

- 檢測暴露的憑據(jù)、有風(fēng)險(xiǎn)的訪問模式以及惡意行為者可能利用的潛在基于身份的攻擊媒介。

- 識(shí)別云服務(wù)、第三方應(yīng)用程序和開發(fā)環(huán)境中的休眠賬戶、過多權(quán)限和公開的憑證。

- 根據(jù)身份數(shù)據(jù)源上下文和遙測確定基于身份的風(fēng)險(xiǎn)的優(yōu)先級并解決這些風(fēng)險(xiǎn)。

6.2 現(xiàn)有身份安全框架

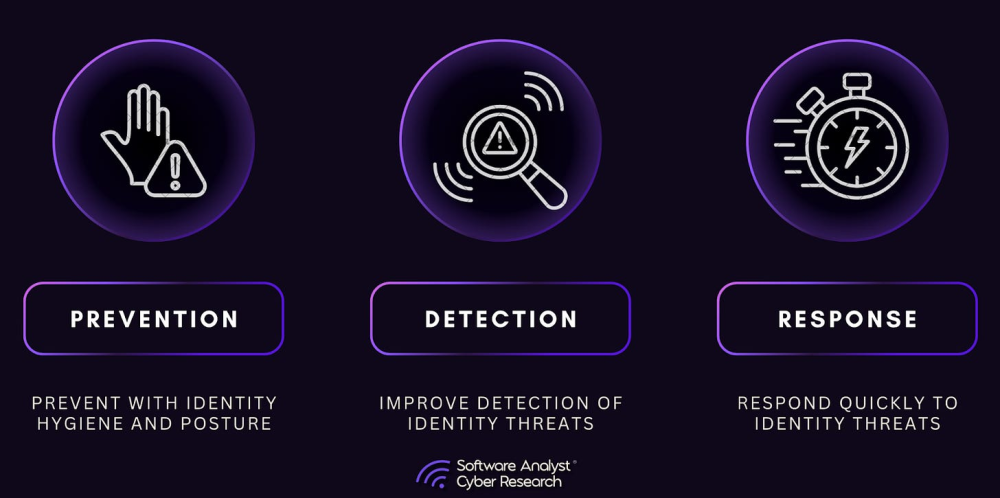

6.2.1 預(yù)防、檢測和響應(yīng)

隨著基于身份的攻擊已成為網(wǎng)絡(luò)威脅的主要切入點(diǎn),許多行業(yè)框架都強(qiáng)調(diào)預(yù)防技術(shù)、檢測機(jī)制和響應(yīng)能力,以實(shí)現(xiàn)全面的身份安全策略。雖然這些框架共同有助于減少攻擊面,但需要更結(jié)構(gòu)化的方法來應(yīng)對特定于身份的威脅。

6.3 IASM 與現(xiàn)有身份類別互連

許多現(xiàn)有的身份解決方案側(cè)重于身份安全的孤立方面:

- IAM,專注于身份驗(yàn)證層

- IGA,專注于賬戶生命周期管理

- PAM,專注于特權(quán)用戶、密鑰和保險(xiǎn)庫

雖然傳統(tǒng)的 IAM 工具提供了一些身份管理功能,但它們通常獨(dú)立運(yùn)行,并且存在很大的限制。現(xiàn)代身份安全需要更全面的方法。傳統(tǒng)解決方案面臨幾個(gè)關(guān)鍵挑戰(zhàn):它們無法有效地聚合和規(guī)范不同平臺(tái)的身份數(shù)據(jù),它們?nèi)狈ζ髽I(yè)范圍的上下文感知以進(jìn)行明智的補(bǔ)救,并且它們無法在整個(gè)組織中提供標(biāo)準(zhǔn)化的風(fēng)險(xiǎn)評估。最重要的是,它們無法提供組織身份攻擊面的整體視圖,并且無法有效地確定可能導(dǎo)致重大安全漏洞的身份相關(guān)風(fēng)險(xiǎn)的優(yōu)先級。

這些解決方案中的大多數(shù)仍然是孤立的,只專注于它們旨在保護(hù)的關(guān)鍵領(lǐng)域。IASM 充當(dāng)跨 IAM、IGA、PAM 和 ZTNA 的基礎(chǔ)層,使團(tuán)隊(duì)能夠采取補(bǔ)救措施并加強(qiáng)現(xiàn)有的身份安全實(shí)施。

基本的 Identity Security 問題是數(shù)據(jù)問題。盡管努力通過 OCSF、RISC、IPSIE 和 CAEP 等框架提高互作性,但身份安全領(lǐng)域仍然存在重大差距。雖然這些標(biāo)準(zhǔn)促進(jìn)了 IAM 系統(tǒng)之間的一些集成,但它們?nèi)狈υ谡麄€(gè)現(xiàn)代企業(yè)生態(tài)系統(tǒng)(涵蓋人力資源系統(tǒng)、傳統(tǒng) IAM 解決方案和云原生身份管理平臺(tái))中完全規(guī)范和關(guān)聯(lián)身份數(shù)據(jù)所需的全面功能。隨著這些框架和標(biāo)準(zhǔn)在行業(yè)中越來越受歡迎,組織將需要遵守。為了保持強(qiáng)大的安全態(tài)勢,他們還必須采用正確的技術(shù)來保護(hù)其基礎(chǔ)設(shè)施中的所有身份,確保每個(gè)身份都得到適當(dāng)?shù)墓芾砗捅Wo(hù)。

7.IASM 的組成部分

1.發(fā)現(xiàn)和可見性

2.姿勢和衛(wèi)生

3.保護(hù)和修正

7.1 發(fā)現(xiàn)與可見性

可見性是 IASM 的基本支柱,因?yàn)槟鸁o法保護(hù)您看不到的東西。身份發(fā)現(xiàn)和清單至關(guān)重要,因?yàn)楸Wo(hù)攻擊面取決于使組織生態(tài)系統(tǒng)中的所有身份可見,包括人類和非人類身份 (NHI)。

缺乏身份可見性會(huì)導(dǎo)致影子身份、孤立賬戶、特權(quán)過高的訪問和擴(kuò)大的攻擊面。Visibility 為組織提供了所有身份、其關(guān)系及其關(guān)聯(lián)權(quán)限的實(shí)時(shí)清單。因此,可見性應(yīng)包括以下內(nèi)容:

- 發(fā)現(xiàn)和識(shí)別所有人類和機(jī)器身份,以清晰、實(shí)時(shí)地了解誰在訪問哪些資源。

- 清點(diǎn)和編目所有 IT 資產(chǎn)的身份類型、權(quán)限及其關(guān)聯(lián)屬性。

- 映射每個(gè)身份的訪問權(quán)限,以實(shí)施最低權(quán)限原則并檢測權(quán)限過高的帳戶和未使用的權(quán)限。

- 映射權(quán)限和關(guān)系:了解身份與其可以訪問的資產(chǎn)(例如云資源、應(yīng)用程序或數(shù)據(jù)存儲(chǔ))之間的關(guān)系。

- 持續(xù)監(jiān)控所有身份,包括正在創(chuàng)建的新身份,而不是像市場上的大多數(shù)解決方案那樣依賴靜態(tài)可見性。

IASM 流程遵循全面的結(jié)構(gòu)化工作流程,從發(fā)現(xiàn)到可見性,最終到控制。與傳統(tǒng)的靜態(tài)評估不同,這種方法可確保在企業(yè)分散的身份基礎(chǔ)設(shè)施中持續(xù)、持續(xù)地發(fā)現(xiàn)。該系統(tǒng)為不同的利益相關(guān)者提供詳細(xì)的報(bào)告和儀表板,所有這些都建立在統(tǒng)一的數(shù)據(jù)基礎(chǔ)上,該基礎(chǔ)整合和分析了所有與身份相關(guān)的信息。

其中許多解決方案側(cè)重于:

- 使用目標(biāo)系統(tǒng)和應(yīng)用程序的 API 查詢目標(biāo)系統(tǒng)和應(yīng)用程序

- 系統(tǒng)和身份日志解析和分析

- 事件驅(qū)動(dòng)的數(shù)據(jù)捕獲

然后,這些數(shù)據(jù)用于持續(xù)監(jiān)控和跟蹤配置和權(quán)限更改,以檢測基于身份的威脅。

7.2 評估供應(yīng)商在提高身份可見性方面的能力

全面的身份發(fā)現(xiàn):IASM 解決方案的首要任務(wù)是從整個(gè)企業(yè)中發(fā)現(xiàn)和攝取身份信息。此過程需要與創(chuàng)建、存儲(chǔ)和管理用戶身份和身份信息的各種系統(tǒng)集成。

示例案例研究:Cloud Identity Exposure 一家財(cái)富 500 強(qiáng)公司在其 AWS 和 Azure 環(huán)境中發(fā)現(xiàn)了數(shù)千個(gè)孤立的服務(wù)賬戶。通過利用自動(dòng)身份發(fā)現(xiàn)工具,它在三個(gè)月內(nèi)將其暴露的攻擊面減少了 40%。

1、集成和連接器的廣度到深度

- 該解決方案應(yīng)通過強(qiáng)大的連接器與各種應(yīng)用程序和服務(wù)集成,包括:

- 人力資源管理系統(tǒng) (HRMS) – 管理員工身份和訪問權(quán)限。

- Enterprise 和 Cloud Identity 目錄 – 用于用戶身份驗(yàn)證和授權(quán)的集中式存儲(chǔ)庫。

- 流量監(jiān)控和目錄日志 提供對身份使用情況和異常的可見性。

- 特權(quán)訪問管理(PAM)和身份治理和管理(IGA) 控制和審計(jì)特權(quán)和一般用戶訪問。

- 身份提供商 (IdP) – 支持跨基于云的和傳統(tǒng)的本地環(huán)境進(jìn)行數(shù)字身份管理和單點(diǎn)登錄 (SSO)。

- 安全和網(wǎng)絡(luò)解決方案 – 包括 XDR、SASE 和其他集成身份數(shù)據(jù)以增強(qiáng)安全性的邊界防御工具。

- SIEM & SOAR 平臺(tái) – 聚合和關(guān)聯(lián)與身份相關(guān)的安全事件,以進(jìn)行威脅檢測和響應(yīng)。

- 機(jī)器身份管理解決方案 – 管理機(jī)器人、工作負(fù)載和服務(wù)賬戶等非人類實(shí)體。

- 證書生命周期管理服務(wù) – 確保加密憑證的完整性和更新。

- SaaS和基于API的服務(wù) 將身份治理擴(kuò)展到云和本地應(yīng)用程序

2.身份掃描功能

有效的解決方案必須:

- 持續(xù)監(jiān)控云、本地和混合環(huán)境中的身份。

- 檢測和清點(diǎn)來自 Microsoft、Okta 和 JumpCloud 等提供商的 IAM 賬戶。

- 識(shí)別人類和非人類身份,包括 API 密鑰、機(jī)器人和服務(wù)賬戶。

- 發(fā)現(xiàn)影子身份和未經(jīng)授權(quán)的接入點(diǎn),降低身份攻擊面中的隱藏風(fēng)險(xiǎn)。

3.所有身份的清單

全面的身份清單使團(tuán)隊(duì)能夠:

- 識(shí)別風(fēng)險(xiǎn)最高的組、部門、平臺(tái)、應(yīng)用程序和區(qū)域,幫助確定根本原因并有效地確定資源的優(yōu)先級。

- 規(guī)范化數(shù)據(jù):數(shù)據(jù)規(guī)范化對于與各種信息源集成的 Identity and Risk Management (IdRM) 解決方案至關(guān)重要。雖然 HRMS、企業(yè)目錄和 PAM 解決方案等系統(tǒng)可能以不同的方式存儲(chǔ)用戶數(shù)據(jù)(例如,姓名、地址、職務(wù)、業(yè)務(wù)部門、位置),但規(guī)范化將其轉(zhuǎn)換為標(biāo)準(zhǔn)格式。這種標(biāo)準(zhǔn)化對于關(guān)聯(lián)、聚合和分析不同來源的身份數(shù)據(jù)至關(guān)重要。

4.用于關(guān)聯(lián)和映射身份到資產(chǎn)關(guān)系的身份圖

- 為了提高可見性,組織必須能夠映射哪些身份可以訪問哪些資源。使用基于圖形的安全模型,供應(yīng)商應(yīng)使組織能夠可視化基于身份的攻擊路徑,并說明身份、組、角色、權(quán)利、憑證、密鑰和其他實(shí)體之間的關(guān)系。

- 利用外部標(biāo)準(zhǔn)作為上下文:解決方案應(yīng)與行業(yè)框架和標(biāo)準(zhǔn)集成,包括開放式網(wǎng)絡(luò)安全架構(gòu)框架 (OCSF)、風(fēng)險(xiǎn)識(shí)別和站點(diǎn)關(guān)鍵性工具包 (RISC) 以及持續(xù)訪問評估協(xié)議 (CAEP)。此外,應(yīng)考慮新興標(biāo)準(zhǔn),例如企業(yè)中安全身份的互作性配置文件 (IPSIE)。

5.分析和分配風(fēng)險(xiǎn)評分

- 風(fēng)險(xiǎn)評分功能:風(fēng)險(xiǎn)評分功能在身份安全中至關(guān)重要,因?yàn)樗鼈兲峁┝松矸菪孤痘驑?gòu)成安全風(fēng)險(xiǎn)可能性的可量化度量。通過根據(jù)行為分析、歷史活動(dòng)和上下文因素為用戶、服務(wù)賬戶和訪問請求分配風(fēng)險(xiǎn)評分,組織可以確定其安全工作的優(yōu)先級。風(fēng)險(xiǎn)評分支持實(shí)施動(dòng)態(tài)的、基于風(fēng)險(xiǎn)的訪問控制。例如,高風(fēng)險(xiǎn)評分可能會(huì)觸發(fā)額外的身份驗(yàn)證措施、限制權(quán)限或啟動(dòng)自動(dòng)化事件響應(yīng)工作流程,從而減少身份濫用的機(jī)會(huì)。

- 實(shí)時(shí)身份監(jiān)控:強(qiáng)大的數(shù)據(jù)庫應(yīng)該能夠掃描、捕獲和映射身份。此功能可幫助組織檢測登錄模式、權(quán)限更改和訪問行為中的異常情況。

- 檢測孤立和未使用的賬戶:系統(tǒng)也應(yīng)該能夠進(jìn)行定期審計(jì)并刪除不活躍的賬戶。它還應(yīng)該識(shí)別不再需要訪問權(quán)限的外部身份(例如,承包商、供應(yīng)商)。

可見性不能是靜態(tài)的,而是恒定的

對身份的可見性必須是連續(xù)的和動(dòng)態(tài)的,而不是靜態(tài)的。隨著新身份和開發(fā)流程的不斷引入,組織需要實(shí)施經(jīng)常監(jiān)控存儲(chǔ)庫的掃描機(jī)制。持續(xù)、自動(dòng)化的賬戶發(fā)現(xiàn)功能對于檢測何時(shí)創(chuàng)建新賬戶至關(guān)重要。其中一些功能可以與云提供商集成,以識(shí)別新創(chuàng)建的身份。

7.3 態(tài)勢與衛(wèi)生

此子類別強(qiáng)調(diào)通過評估和改進(jìn)標(biāo)識(shí)的配置和衛(wèi)生來維護(hù)可靠的安全基線。ISPM 確保身份得到正確配置、定期更新,并符合最低權(quán)限原則。

IAM 和 Identity 項(xiàng)目面臨的挑戰(zhàn)

身份安全方面的一些主要挑戰(zhàn)可能與 Bojan Simic 的觀點(diǎn)有關(guān):

“每一份主要的網(wǎng)絡(luò)安全報(bào)告都清楚地指出,身份驗(yàn)證和身份驗(yàn)證攻擊占了絕大多數(shù)違規(guī)行為。不幸的是,我們?nèi)匀豢吹酱蠖鄶?shù) InfoSec 團(tuán)隊(duì)通過投資于更多的警報(bào)和問題發(fā)現(xiàn)來“吃藥”,而不是真正努力消除問題的根源。有時(shí)這需要一些手術(shù)。好消息是,防網(wǎng)絡(luò)釣魚身份驗(yàn)證可以部署在企業(yè)內(nèi)的所有用戶組中。這可以使組織大幅提高安全性和用戶體驗(yàn)。這也將幫助他們實(shí)現(xiàn) Zero Trust/BeyondCorp 身份保證目標(biāo)。-完整帖子在這里

(https://www.linkedin.com/posts/bojansimic_every-major-cybersecurity-report-clearly-activity-7285294680299229184-eEZK?utm_source=share&utm_medium=member_desktop&rcm=ACoAABm6E8ABtiCcsuZvwW-hZP4j_UtGFiJRHg8)”

如何防止身份問題——關(guān)鍵組件

- 身份配置錯(cuò)誤檢測:識(shí)別角色過于寬松、密碼較弱和訪問策略不一致等問題。

- 合規(guī)性和治理:確保身份符合內(nèi)部政策和監(jiān)管要求(例如 NIST、GDPR、HIPAA)。

- 生命周期管理:定期停用過時(shí)或孤立的賬戶,以最大限度地減少風(fēng)險(xiǎn)。

- 訪問評審:執(zhí)行定期評審以驗(yàn)證權(quán)限是否與工作角色一致。

7.3.1 為什么將可見性與態(tài)勢分開

將可見性與身份安全態(tài)勢管理 (ISPM) 分開對于有效的身份安全至關(guān)重要。這種區(qū)別使組織能夠在實(shí)施安全策略和控制 (ISPM) 之前,首先徹底識(shí)別和了解其身份環(huán)境和關(guān)系 (Visibility)。Visibility 側(cè)重于發(fā)現(xiàn)和意識(shí),提供對組織內(nèi)所有身份及其相互聯(lián)系的全面了解。同時(shí),ISPM 以治理和執(zhí)行為中心,通過最大限度地減少錯(cuò)誤配置、實(shí)施最低權(quán)限訪問和消除過度配置來確保身份環(huán)境的安全。

通過優(yōu)先考慮可見性,組織可以根據(jù)對其身份環(huán)境的深入了解采取主動(dòng)和協(xié)調(diào)的補(bǔ)救措施。打破安全團(tuán)隊(duì)之間的孤島可促進(jìn)協(xié)作,從而產(chǎn)生提供安全且面向未來的補(bǔ)救措施的全面解決方案。

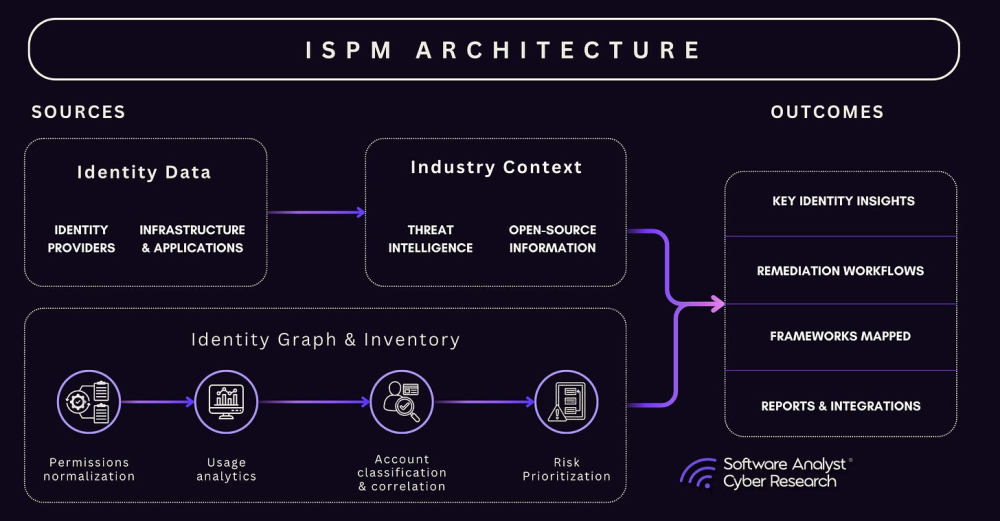

7.3.2 身份安全態(tài)勢管理 (ISPM)

身份安全態(tài)勢管理 (ISPM) 已成為企業(yè)的關(guān)鍵方法。ISPM 是一個(gè)主動(dòng)框架,旨在增強(qiáng)和維護(hù)組織身份基礎(chǔ)設(shè)施的安全態(tài)勢,防止違規(guī)和未經(jīng)授權(quán)的訪問。它涉及對整個(gè)數(shù)字生態(tài)系統(tǒng)中的身份、訪問權(quán)限和身份驗(yàn)證流程的持續(xù)監(jiān)控和分析。

與云安全態(tài)勢管理 (CSPM) 類似,但在身份環(huán)境中,ISPM 主動(dòng)識(shí)別漏洞并最大限度地減少人類和非人類身份的身份攻擊面。由于擔(dān)心噪音和誤報(bào),客戶會(huì)優(yōu)先解決已知的安全漏洞,過度普遍的威脅檢測。來自可見性組件的見解應(yīng)推動(dòng)采取行動(dòng)來糾正態(tài)勢問題并加強(qiáng)對身份風(fēng)險(xiǎn)的防御。示例案例研究:防止特權(quán)過高的訪問 醫(yī)療保健提供商檢測到超過 5,000 個(gè)特權(quán)過高的帳戶可以訪問敏感的患者數(shù)據(jù)。在部署身份態(tài)勢管理解決方案后,它將過多的權(quán)限減少了 70%,從而降低了內(nèi)部威脅的風(fēng)險(xiǎn)。

7.3.3 組織應(yīng)如何解決身份、態(tài)勢和衛(wèi)生問題

身份安全態(tài)勢管理 (ISPM) 為組織提供了一種系統(tǒng)化的方法,以持續(xù)評估、管理和修復(fù)身份風(fēng)險(xiǎn)。這可確保在安全漏洞被利用之前主動(dòng)解決這些漏洞。通過將 ISPM 集成到其身份安全策略中,組織可以自動(dòng)進(jìn)行訪問審查、實(shí)施最低權(quán)限策略、檢測錯(cuò)誤配置并消除身份蔓延。ISPM 加強(qiáng)了身份驗(yàn)證控制,監(jiān)控非人類身份,并實(shí)施了基于風(fēng)險(xiǎn)的訪問策略,最終減少了攻擊面并改善了整體安全狀況。

有了 ISPM,組織可以有效應(yīng)對以下身份衛(wèi)生挑戰(zhàn):

- 檢測并修復(fù)身份錯(cuò)誤配置:ISPM 解決方案可幫助安全團(tuán)隊(duì)主動(dòng)檢測和修復(fù)可能導(dǎo)致意外權(quán)限提升或橫向移動(dòng)的身份錯(cuò)誤配置。這包括識(shí)別配置錯(cuò)誤的 IAM 角色、過于寬松的策略以及授予過多訪問權(quán)限的通配符權(quán)限。除非明確要求,否則組織應(yīng)實(shí)施網(wǎng)絡(luò)分段策略,以防止未經(jīng)授權(quán)的身份訪問敏感資產(chǎn)。定期 IAM 審計(jì)會(huì)在漏洞利用之前發(fā)現(xiàn)潛在的弱點(diǎn)。

- 嚴(yán)格執(zhí)行多重身份驗(yàn)證 (MFA):對于所有特權(quán)賬戶和外部賬戶以及轉(zhuǎn)向?qū)嵤└鼜?qiáng)大的身份驗(yàn)證流程的公司,強(qiáng)制進(jìn)行 MFA 至關(guān)重要。網(wǎng)絡(luò)犯罪分子不斷利用弱憑據(jù)或被盜憑據(jù),使 MFA 成為防止未經(jīng)授權(quán)訪問的重要保護(hù)措施。組織應(yīng)超越傳統(tǒng)的 MFA 實(shí)施,并盡可能采用無密碼身份驗(yàn)證,以減少基于網(wǎng)絡(luò)釣魚的憑據(jù)盜竊的攻擊面。隨著攻擊者改進(jìn)其策略,應(yīng)優(yōu)先考慮考慮基于風(fēng)險(xiǎn)的信號(hào)的自適應(yīng)身份驗(yàn)證機(jī)制。

- 最小權(quán)限原則 (PoLP):組織加強(qiáng)其身份安全態(tài)勢的最有效方法之一是實(shí)施最低權(quán)限原則 (PoLP)。身份蔓延和權(quán)限過高的賬戶使組織容易受到權(quán)限提升攻擊。安全團(tuán)隊(duì)必須確保每個(gè)身份(人類或非人類)都只具有執(zhí)行其功能所需的必要權(quán)限,僅此而已。實(shí)施 Just-in-Time (JIT) 訪問可進(jìn)一步最大限度地減少長期特權(quán),從而降低持續(xù)過度暴露的風(fēng)險(xiǎn)。應(yīng)利用動(dòng)態(tài)訪問控制框架,例如基于角色的訪問控制 (RBAC) 和基于屬性的訪問控制 (ABAC),根據(jù)上下文信號(hào)而不是靜態(tài)權(quán)利來授予權(quán)限。

- 管理、監(jiān)控和減少身份蔓延:未經(jīng)檢查的身份蔓延會(huì)導(dǎo)致數(shù)千個(gè)不必要或重復(fù)的帳戶,從而增加攻擊面。為了降低這種風(fēng)險(xiǎn),企業(yè)應(yīng)主動(dòng)合并重復(fù)賬戶,刪除未使用的角色,并停用非活動(dòng)身份。自動(dòng)化工具應(yīng)持續(xù)掃描和標(biāo)記過度配置的賬戶,確保隨著業(yè)務(wù)需求的發(fā)展,訪問受到嚴(yán)格控制。

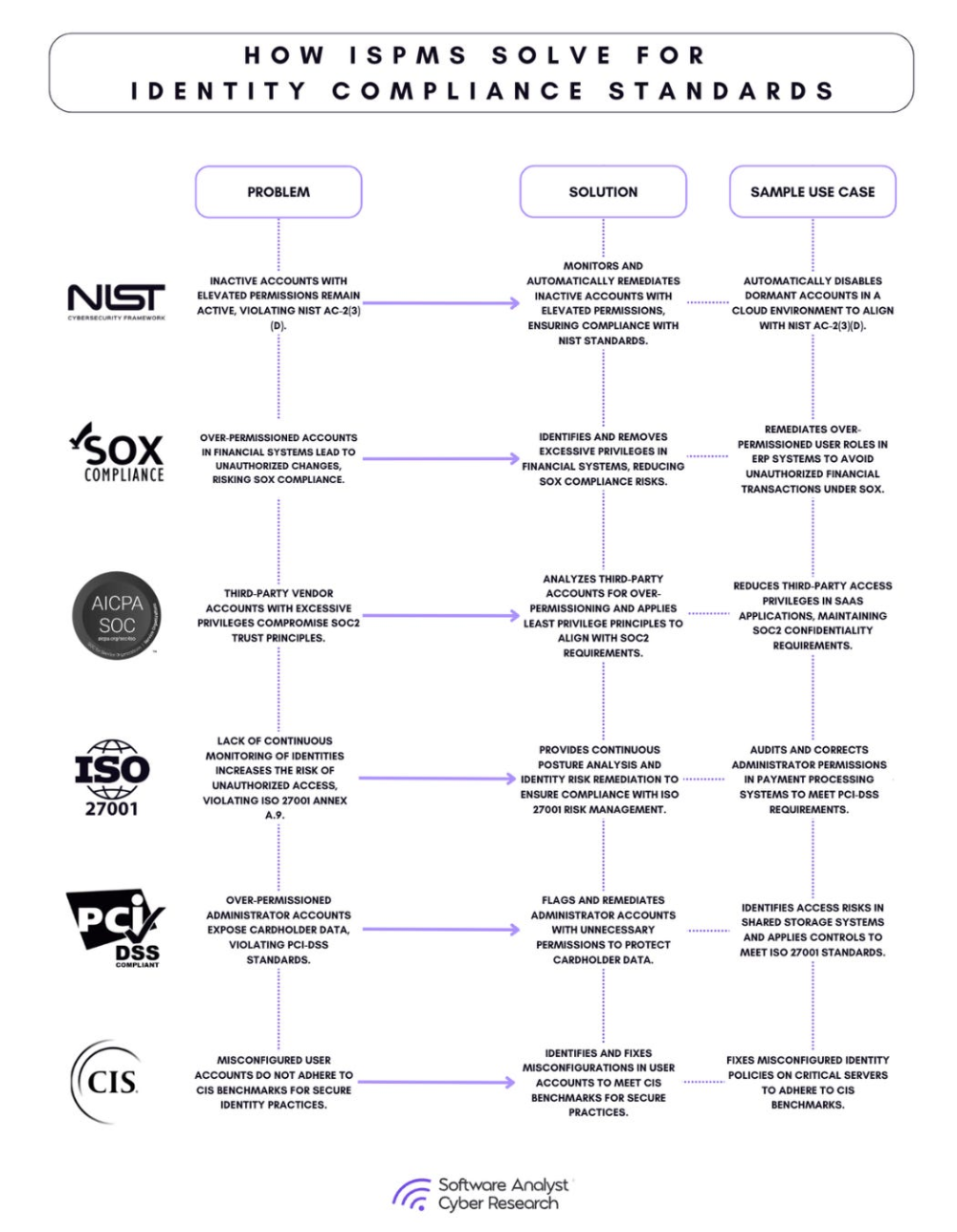

ISPM 的案例研究結(jié)果:框架控制映射到以下框架

- NIST 它可以鏈接到 NIST AC-2(3)(d) 以禁用未使用的帳戶,或鏈接到 AC-2(11)、AC-6-7 以刪除未使用的權(quán)限

- 還有其他圍繞 SOX |SOC2 系列 |PCI-DSS 技術(shù) |ISO 27001 認(rèn)證 |順式

Okta ISPM 由其收購的 Spera 提供支持,在 解決 ISPM 合規(guī)性問題方面擁有強(qiáng)大的資源和能力。

保護(hù)和補(bǔ)救

橫向移動(dòng)案例研究

71% 的勒索軟件攻擊利用憑據(jù)訪問策略,超過 80% 的網(wǎng)絡(luò)攻擊涉及憑據(jù)泄露。這使得橫向移動(dòng)成為一種常見的攻擊方法,突出了攻擊者如何利用被盜的身份在網(wǎng)絡(luò)中移動(dòng)而不被發(fā)現(xiàn)。

即使擁有可見性和強(qiáng)大的身份衛(wèi)生,攻擊者也會(huì)不斷改進(jìn)他們的技術(shù),以繞過安全控制并破壞企業(yè)內(nèi)部的身份。這凸顯了持續(xù)監(jiān)控身份及其活動(dòng)的重要性,因?yàn)樾袨楸O(jiān)控和異常檢測可實(shí)現(xiàn)早期威脅識(shí)別。這些信號(hào)可幫助管理員及早發(fā)現(xiàn)潛在的危害,并在出現(xiàn)可疑模式時(shí)觸發(fā)警報(bào)。

橫向移動(dòng)已成為網(wǎng)絡(luò)攻擊中使用最廣泛的技術(shù)之一。此方法使攻擊者能夠?qū)⒕植柯┒瓷墳槿娴慕M織入侵。為了解決這個(gè)問題,企業(yè)必須實(shí)施分層保護(hù)機(jī)制。本報(bào)告重點(diǎn)介紹現(xiàn)代身份保護(hù)的兩項(xiàng)主要技術(shù):

- 身份威脅檢測和響應(yīng) (ITDR)

- 利用蜜標(biāo)的欺騙性技術(shù)

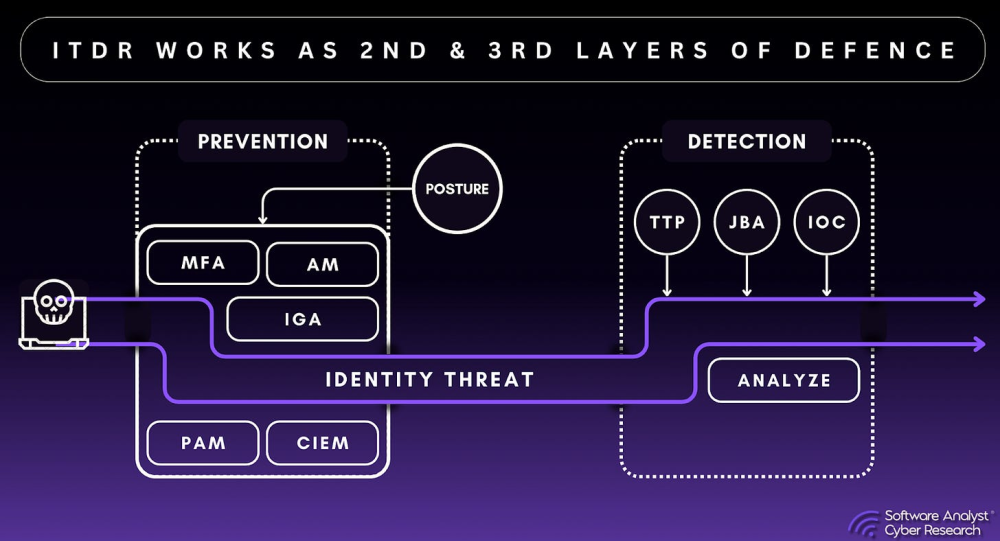

8.1 身份威脅檢測和響應(yīng) (ITDR)

現(xiàn)實(shí)情況是,端點(diǎn)檢測和響應(yīng) (EDR)、特權(quán)訪問管理 (PAM) 和網(wǎng)絡(luò)分段等傳統(tǒng)安全解決方案無法阻止橫向移動(dòng)。這些解決方案要么缺乏對身份驗(yàn)證活動(dòng)的可見性,要么只保護(hù)特權(quán)帳戶,從而使標(biāo)準(zhǔn)用戶帳戶容易受到攻擊。此外,Active Directory (AD) 本身就信任有效的憑據(jù),因此無法區(qū)分合法用戶和使用被盜憑據(jù)的攻擊者。這一基本限制使組織面臨基于身份的威脅。

進(jìn)入 ITDR。ITDR 通過持續(xù)監(jiān)控身份驗(yàn)證請求、檢測用戶行為異常、實(shí)施實(shí)時(shí)多因素身份驗(yàn)證 (MFA) 驗(yàn)證以及在攻擊者轉(zhuǎn)向其他資源之前阻止未經(jīng)授權(quán)的訪問,直接解決這些盲點(diǎn)。ITDR 解決方案分析用戶行為異常、身份驗(yàn)證協(xié)議更改和外部風(fēng)險(xiǎn)信號(hào),以檢測身份威脅。一些解決方案利用 IPC、TTP、MIT&RE 框架和風(fēng)險(xiǎn)分析來區(qū)分正常活動(dòng)和惡意活動(dòng)。通過與 IAM 基礎(chǔ)設(shè)施原生集成,ITDR 直接與 IAM 集成,并在授予訪問權(quán)限之前主動(dòng)阻止威脅。ITDR 確保對所有身份驗(yàn)證協(xié)議的全面保護(hù),包括 PsExec 和 Remote PowerShell 等命令行訪問工具,這些工具經(jīng)常被濫用于橫向移動(dòng)。鑒于 240 億個(gè)泄露的憑據(jù)在暗網(wǎng)上流通,主動(dòng)實(shí)時(shí)檢測和中斷橫向移動(dòng)攻擊不再是可有可無的,而是強(qiáng)大的身份安全策略的必要條件。

此外,MFA 和 ITDR 協(xié)同工作以增強(qiáng)安全性。強(qiáng)大的 MFA 由態(tài)勢和衛(wèi)生解決方案提供支持,使 ITDR 能夠自動(dòng)驗(yàn)證訪問嘗試,最大限度地減少誤報(bào)并減少 SecOps 工作負(fù)載。借助 MFA,ITDR 可以實(shí)時(shí)阻止身份威脅,確保僅允許經(jīng)過驗(yàn)證的訪問嘗試。

在選擇身份威脅檢測和響應(yīng) (ITDR) 解決方案時(shí),組織必須評估其覆蓋范圍、檢測準(zhǔn)確性和響應(yīng)能力。有效的 ITDR 平臺(tái)應(yīng)與所有身份和訪問管理 (IAM) 解決方案無縫集成,無論是在本地還是在云中,確保跨 Active Directory (AD)、云身份提供商 (IdP)、VPN 和 SaaS 應(yīng)用程序的全面保護(hù)。它必須準(zhǔn)確識(shí)別廣泛的身份威脅,包括憑據(jù)盜竊、橫向移動(dòng)和權(quán)限提升,同時(shí)提供實(shí)時(shí)緩解,而不是僅僅依賴被動(dòng)警報(bào)。

實(shí)時(shí)威脅檢測利用機(jī)器學(xué)習(xí)和異常檢測來識(shí)別異常的身份驗(yàn)證模式,例如不可能的旅行登錄、撞庫攻擊和混合環(huán)境中未經(jīng)授權(quán)的橫向移動(dòng)。高特權(quán)帳戶的行為分析通過持續(xù)監(jiān)控特權(quán)用戶會(huì)話和實(shí)施基于風(fēng)險(xiǎn)的條件訪問控制來進(jìn)一步增強(qiáng)安全性。

8.2 欺騙性技術(shù)和 ITDR

蜜標(biāo)和蜜糖賬戶等欺騙性技術(shù)通過提供與身份相關(guān)的攻擊的早期檢測,在身份威脅檢測和響應(yīng) (ITDR) 中發(fā)揮著關(guān)鍵作用。企業(yè)利用欺騙來保護(hù)本地和多云環(huán)境中的身份,從而解決傳統(tǒng) ITDR 方法中的關(guān)鍵差距。

傳統(tǒng)的檢測方法難以區(qū)分合法和惡意使用有效帳戶,從而在 Active Directory (AD) 日志、域控制器和端點(diǎn)檢測響應(yīng) (EDR) 系統(tǒng)中留下盲點(diǎn)。攻擊者經(jīng)常利用被盜的憑據(jù),包括 SAML/JWT 令牌和 Kerberoasting 等離線攻擊,以及繞過傳統(tǒng)安全措施的新興零日身份威脅。通過在憑證緩存中部署欺騙性身份并創(chuàng)建蜂蜜帳戶,組織可以引誘對手透露他們的存在,而無需僅僅依賴日志關(guān)聯(lián)。

美國國家安全局 (NSA) 和五眼聯(lián)盟 (Five Eyes) 情報(bào)機(jī)構(gòu)建議將蜜標(biāo)作為檢測 AD 泄露的有效策略,因?yàn)樗鼈兲峁┝宋唇?jīng)授權(quán)訪問的有力指標(biāo)。像 Acalvio 的 Identity Protection 這樣的供應(yīng)商通過部署對攻擊者仍然有吸引力的蜜標(biāo)來增強(qiáng) ITDR,同時(shí)與安全運(yùn)營無縫集成。這種方法從 AD 擴(kuò)展到多云環(huán)境,其中身份仍然是主要攻擊媒介。基于云的攻擊者越來越多地利用 IAM 錯(cuò)誤配置、基于 API 的攻擊和權(quán)限提升技術(shù)來獲得未經(jīng)授權(quán)的訪問。

越來越多的企業(yè)正在部署蜜標(biāo)陷阱以及他們的 ITDR 解決方案。云環(huán)境中的蜜標(biāo)(包括 IAM 角色和欺騙性訪問密鑰)通過在攻擊升級之前提醒安全團(tuán)隊(duì)未經(jīng)授權(quán)的活動(dòng)來提供實(shí)時(shí)威脅情報(bào)。例如,CrowdStrike 與 Acalvio 合作,通過將傳統(tǒng)檢測方法與欺騙技術(shù)相結(jié)合的縱深防御策略實(shí)現(xiàn)全面的 ITDR。他們的自主欺騙農(nóng)場簡化了大規(guī)模部署,保護(hù)了具有數(shù)千個(gè)端點(diǎn)和復(fù)雜身份環(huán)境的企業(yè)。一個(gè)真實(shí)的案例研究強(qiáng)調(diào)了蜜標(biāo)如何暴露了試圖縱用戶配置腳本的惡意內(nèi)部人員,這種攻擊繞過了其他安全控制,但立即通過欺騙檢測到。

8.3 修復(fù)功能

有效的補(bǔ)救是身份保護(hù)的關(guān)鍵組成部分,可確保檢測到的威脅不會(huì)升級為全面的安全漏洞。

補(bǔ)救是安全流程中最后也是最重要的一步,包括可見性、態(tài)勢和保護(hù)。所有身份安全技術(shù)都應(yīng)包含強(qiáng)大的修復(fù)功能。檢測到身份泄露后,自動(dòng)事件響應(yīng)機(jī)制應(yīng)立即采取行動(dòng),例如鎖定被盜用賬戶,通過 MFA 觸發(fā)升級身份驗(yàn)證,以及與 SOC 和 SIEM 平臺(tái)集成以進(jìn)行威脅關(guān)聯(lián)和響應(yīng)編排。對于 ITDR 供應(yīng)商來說,向 SIEM 或數(shù)據(jù)湖發(fā)送警報(bào)通常被視為賭注。此外,取證分析和事件后報(bào)告通過提供詳細(xì)的審計(jì)日志,使安全團(tuán)隊(duì)能夠調(diào)查攻擊模式并主動(dòng)緩解未來風(fēng)險(xiǎn),從而在加強(qiáng)身份安全方面發(fā)揮著關(guān)鍵作用。

例如,在實(shí)際的 ITDR 部署中,一家金融機(jī)構(gòu)的安全系統(tǒng)在凌晨 5 點(diǎn)檢測到來自外部位置的未經(jīng)授權(quán)的管理員登錄嘗試。ITDR 平臺(tái)立即標(biāo)記了異常情況,觸發(fā)了自動(dòng)帳戶鎖定,并強(qiáng)制執(zhí)行 MFA 重新身份驗(yàn)證,從而有效防止了權(quán)限提升攻擊。如前所述,有效 ITDR 響應(yīng)的其他關(guān)鍵方面包括自動(dòng)威脅遏制和安全態(tài)勢調(diào)整。在檢測到可疑的身份驗(yàn)證嘗試后,ITDR 解決方案必須立即通過會(huì)話終止、通用注銷和權(quán)限撤銷等機(jī)制來破壞主動(dòng)身份威脅。本案例重點(diǎn)介紹了 ITDR 的實(shí)時(shí)監(jiān)控、自動(dòng)化和身份分析如何使組織能夠在基于身份的攻擊升級之前主動(dòng)阻止這些攻擊。

除了立即緩解之外,ITDR 還通過將威脅情報(bào)反饋到身份衛(wèi)生和風(fēng)險(xiǎn)管理實(shí)踐中來增強(qiáng)長期安全態(tài)勢。它使組織能夠通過撤銷過多的權(quán)限、調(diào)整基于角色的訪問以及確保持續(xù)的身份監(jiān)控來減少 IAM 攻擊面。

8.4 Identity Attack Surface 代表供應(yīng)商

8.4.1 可見性和姿態(tài)

- Hydden

- Axiad

- Silverfort

8.4.2 保護(hù)和補(bǔ)救

- Silverfort

- Authmind

- SlashID

- Acalvio

注意:這不是一個(gè)完整的整體列表,其中包含提供相鄰解決方案的數(shù)百家供應(yīng)商,而是選擇了一些供應(yīng)商作為代表性供應(yīng)商。

9.代表性供應(yīng)商:姿勢和保護(hù)平臺(tái)

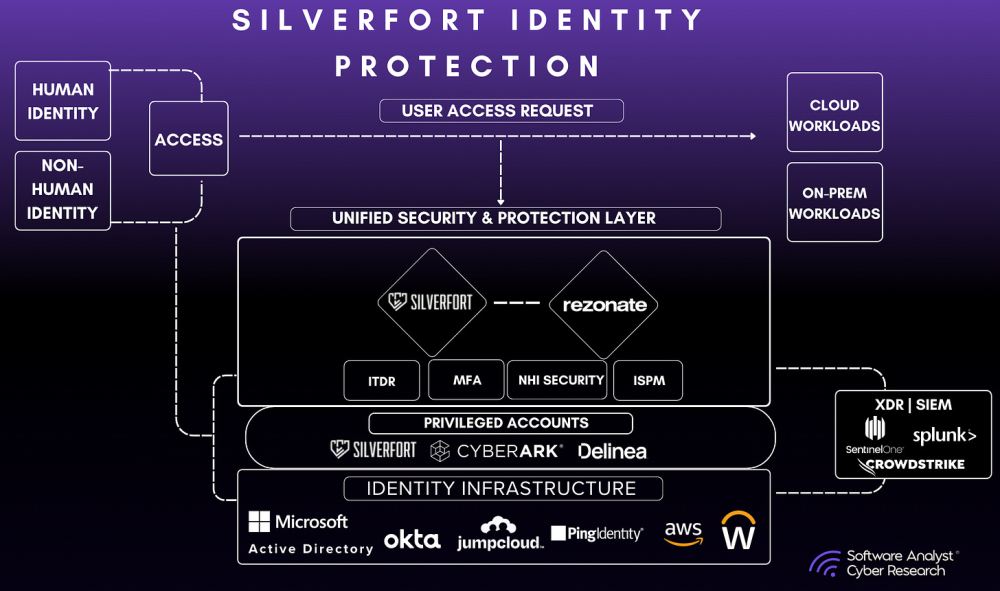

10.Silverfort 高級姿勢和保護(hù)平臺(tái)

隨著基于身份的攻擊激增,對實(shí)時(shí)可見性、自適應(yīng)身份驗(yàn)證和自動(dòng)實(shí)施的需求從未如此強(qiáng)烈。Silverfort 建立了堅(jiān)實(shí)的基礎(chǔ),幫助企業(yè)跨不同堆棧實(shí)時(shí)保護(hù)其 IAM 基礎(chǔ)設(shè)施,但主要是在 Active Directory 中,并通過多因素身份驗(yàn)證實(shí)現(xiàn)及時(shí)實(shí)施,以防止未經(jīng)授權(quán)的訪問。

多年來,他們進(jìn)一步將平臺(tái)從威脅檢測和響應(yīng)擴(kuò)展到多個(gè)領(lǐng)域,包括無代理通用 MFA和權(quán)限訪問管理 (PAM)。他們平臺(tái)的下一次迭代是利用他們的優(yōu)勢,在組織的整個(gè)身份基礎(chǔ)設(shè)施中擴(kuò)展實(shí)時(shí)可見性、基于風(fēng)險(xiǎn)的身份驗(yàn)證和動(dòng)態(tài)策略實(shí)施。他們已成功擴(kuò)展到 ISPM 類別,以強(qiáng)調(diào)對靜態(tài)風(fēng)險(xiǎn)的發(fā)現(xiàn)和持續(xù)發(fā)現(xiàn)。由于 Silverfort 直接集成到 IAM 基礎(chǔ)設(shè)施中,因此他們可以查看每一次身份驗(yàn)證,為 ISPM 創(chuàng)建完整的可見性基礎(chǔ),更具體地說,是身份威脅暴露管理。這自然補(bǔ)充了他們的 ITDR 實(shí)時(shí)功能。

傳統(tǒng)的 IAM 解決方案通常止步于身份驗(yàn)證,使安全團(tuán)隊(duì)只能看到,但沒有真正的執(zhí)行能力。Silverfort 通過主動(dòng)阻止有風(fēng)險(xiǎn)的身份驗(yàn)證嘗試并在身份層實(shí)施安全控制來改變這一點(diǎn)。安全團(tuán)隊(duì)可以:

- 自動(dòng)對高風(fēng)險(xiǎn)身份(員工、非人類、特權(quán)等)應(yīng)用多重身份驗(yàn)證 (MFA)。

- 在不安全的身份驗(yàn)證請求到達(dá)關(guān)鍵系統(tǒng)之前阻止它們。

- 根據(jù)實(shí)時(shí)風(fēng)險(xiǎn)評估和行為指標(biāo)限制訪問

Silverfort 的平臺(tái)支持自定義策略驅(qū)動(dòng)的實(shí)施,允許安全團(tuán)隊(duì)根據(jù)權(quán)限級別或風(fēng)險(xiǎn)用戶行為有選擇地應(yīng)用 MFA。

Rezonate 如何將 Silverfort 的業(yè)務(wù)范圍擴(kuò)展到云 IAM

Silverfort 長期以來一直在本地 AD 帳戶方面表現(xiàn)出色,并為云身份構(gòu)建了一些良好的功能。混合環(huán)境會(huì)產(chǎn)生身份碎片化,而傳統(tǒng)的 IAM 解決方案難以解決所有這些問題。借助 Rezonate 的云原生身份功能,Silverfort 現(xiàn)在將其可見性、監(jiān)控和實(shí)時(shí)實(shí)施模型擴(kuò)展到多云環(huán)境、SaaS 應(yīng)用程序和混合 IAM 生態(tài)系統(tǒng)中,從而消除任何盲點(diǎn)。這適用于人類和非人類身份 (NHI)。

Silverfort(由 Rezonate 提供支持)使安全團(tuán)隊(duì)能夠?qū)崟r(shí)檢測和響應(yīng)云身份威脅,在它們被利用之前識(shí)別權(quán)限提升嘗試、橫向移動(dòng)策略和錯(cuò)誤配置。該集成使 Silverfort 能夠在每個(gè)身份驗(yàn)證層(無論是在本地、AWS、Google Cloud 還是 Azure)實(shí)施基于風(fēng)險(xiǎn)的策略,從而確保身份安全保持連續(xù)性和適應(yīng)性。

事實(shí)證明,這種集成可以有效地阻止現(xiàn)實(shí)世界的身份威脅。記錄中的一個(gè)值得注意的案例描述了企業(yè)如何使用 Silverfort 的拒絕訪問策略(由 Rezonate 啟用)來阻止試圖進(jìn)行的權(quán)限提升攻擊。攻擊者試圖利用 NTLM v1 身份驗(yàn)證,這是攻擊者通常以憑據(jù)中繼攻擊為目標(biāo)的傳統(tǒng)協(xié)議。Silverfort 借助 Rezonate 的云可見性,將身份驗(yàn)證請求與基于云的身份活動(dòng)相關(guān)聯(lián),從而識(shí)別異常的權(quán)限訪問行為。該平臺(tái)實(shí)時(shí)實(shí)施了拒絕策略,在攻擊者提升權(quán)限并在環(huán)境中橫向移動(dòng)之前阻止了攻擊者。

Silverfort 將 ITDR 和 ISPM 融合在一起,創(chuàng)建了一個(gè)統(tǒng)一的防御層,使組織能夠識(shí)別有風(fēng)險(xiǎn)的配置,同時(shí)還可以實(shí)時(shí)檢測、緩解和防止身份威脅,防止它們變成全面的漏洞。這使 Silverfort 成為該市場的領(lǐng)導(dǎo)者之一,為主動(dòng)身份威脅預(yù)防和態(tài)勢管理的新標(biāo)準(zhǔn)鋪平了道路。

11.代表性供應(yīng)商

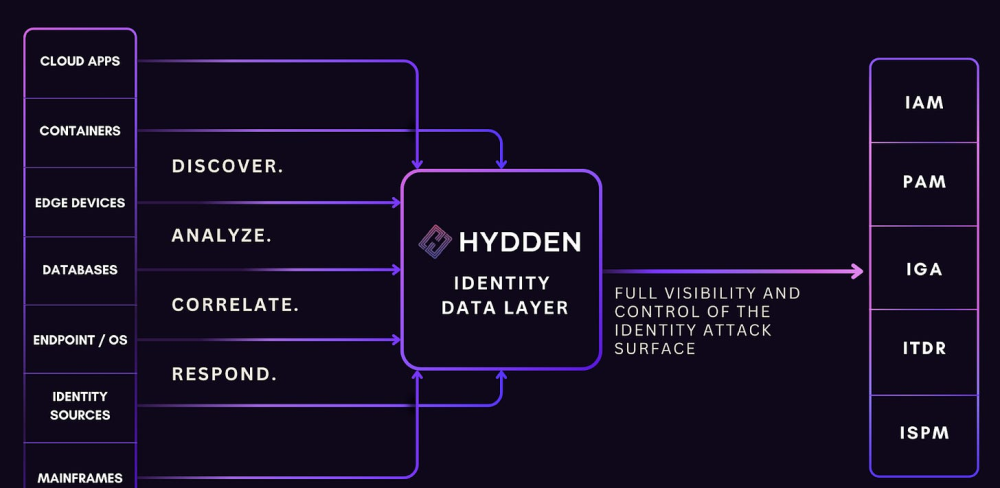

11.1 Hydden:身份識(shí)別專注于身份表面保護(hù)

Hydden 是一家新興供應(yīng)商,在增強(qiáng)當(dāng)今現(xiàn)有身份解決方案中所有身份的可見性和發(fā)現(xiàn)方面具有強(qiáng)大的能力。他們通過映射整個(gè)企業(yè)中的非人類身份 (NHI) 和人類身份,專注于身份攻擊面管理。Hydden 可幫助組織識(shí)別多云、本地和混合環(huán)境中的孤立帳戶、配置錯(cuò)誤的身份和安全漏洞。

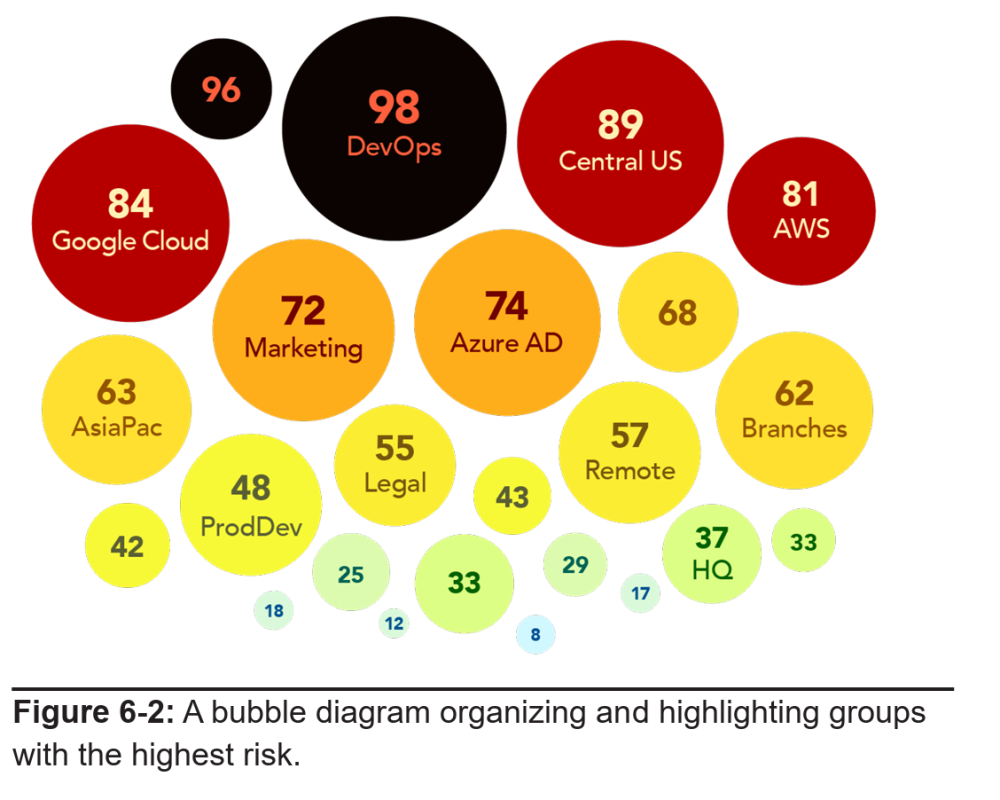

該系統(tǒng)根據(jù)預(yù)定義的安全規(guī)則和框架(例如 NIST CSF v2.0)自動(dòng)進(jìn)行威脅檢測和風(fēng)險(xiǎn)評分。用戶可以對身份風(fēng)險(xiǎn)進(jìn)行 1 到 10 級的分類,并根據(jù)歷史威脅(例如密碼噴灑、孤立賬戶)進(jìn)行自定義。

11.2 風(fēng)險(xiǎn)分類和威脅評分

報(bào)告前面確定的動(dòng)態(tài)風(fēng)險(xiǎn)評分對于產(chǎn)生結(jié)果驅(qū)動(dòng)結(jié)果的成功供應(yīng)商至關(guān)重要。Hydden 在分配上下文身份風(fēng)險(xiǎn)評分、根據(jù)暴露、錯(cuò)誤配置和訪問模式對身份進(jìn)行分類方面表現(xiàn)出了令人印象深刻的能力。

這通過根據(jù)攻擊可能性和影響確定安全響應(yīng)的優(yōu)先級來增強(qiáng)威脅建模功能。如果檢測到異常,系統(tǒng)會(huì)標(biāo)記可疑活動(dòng),例如未經(jīng)授權(quán)的旅行登錄或權(quán)限過多。Hydden 的風(fēng)險(xiǎn)引擎不僅分配威脅評分,還提供置信度和上下文關(guān)系(例如,將身份鏈接到 SaaS 應(yīng)用程序、AD 授權(quán)和 MFA 狀態(tài))。

11.3 Hydden 和 CyberArk 合作伙伴關(guān)系

Hydden 最近與 CyberArk 就特權(quán)訪問管理 (PAM) 和保險(xiǎn)庫憑證達(dá)成了合作伙伴關(guān)系。

Hydden 通過提供對整個(gè)身份攻擊面的 100% 可見性來增強(qiáng) CyberArk 特權(quán)訪問管理器 (PAM)。通過創(chuàng)建統(tǒng)一的數(shù)據(jù)層,Hydden 持續(xù)跟蹤和分析身份安全狀況和威脅指標(biāo),確保每個(gè)特權(quán)身份都得到安全管理、保管和實(shí)時(shí)監(jiān)控。借助 Hydden 的特權(quán)身份發(fā)現(xiàn)功能,CyberArk 客戶可以自動(dòng)檢測和保管所有應(yīng)該在 CyberArk Safes 中受到保護(hù)但尚未受到保護(hù)的帳戶。

CyberArk Privileged Access 客戶利用此分析來確保每個(gè)身份都得到安全管理,并持續(xù)監(jiān)控 Hydden 的任何外部更改。此次合作的一些值得注意的事情包括:

- 自動(dòng)帳戶分類?– Hydden 對特權(quán)帳戶(例如,以標(biāo)記為 Dual Admin Accounts 結(jié)尾的帳戶)進(jìn)行分類,以確定是否應(yīng)對其進(jìn)行保管

- 人類和非人類可見性和映射?Hydden為每個(gè)賬戶提供完整的上下文和風(fēng)險(xiǎn)評分,幫助將CyberArk用戶、機(jī)器賬戶和服務(wù)身份與其合法所有者聯(lián)系起來。這也有助于簡化金庫決策。

- 安全衛(wèi)生和風(fēng)險(xiǎn)評估?– Hydden 識(shí)別孤立、陳舊和受損的帳戶,以及沒有 MFA 或過度權(quán)利的特權(quán)身份。

這種集成的突出關(guān)鍵優(yōu)勢是 Hydden 能夠跨平臺(tái)、系統(tǒng)和應(yīng)用程序發(fā)現(xiàn)通常超出 CyberArk 標(biāo)準(zhǔn)發(fā)現(xiàn)范圍的帳戶。除了 PAM 之外,Hydden 還為 IGA、PAM 和安全平臺(tái)提供了“可見性基礎(chǔ)”。他們在多云和混合環(huán)境中構(gòu)建了廣泛的集成。

自動(dòng)化和修復(fù)

Hydden 與自動(dòng)安全響應(yīng)工作流程集成,允許基于觸發(fā)器的自動(dòng)化(例如,根據(jù)安全違規(guī)行為自動(dòng)標(biāo)記和停用帳戶)。該平臺(tái)可自動(dòng)執(zhí)行身份狀況管理,并提醒用戶注意待處理的 MFA 設(shè)置、錯(cuò)誤配置和可疑活動(dòng)。

12.Axiad 領(lǐng)先的身份風(fēng)險(xiǎn)管理

Axiad Security 是一家成熟的憑證管理公司,已戰(zhàn)略性地將其能力擴(kuò)展到身份驅(qū)動(dòng)風(fēng)險(xiǎn)管理 (IdRM) ——它幫助定義的一個(gè)類別。Axiad Mesh 中內(nèi)置的 IdRM 使安全和身份團(tuán)隊(duì)能夠協(xié)作管理身份風(fēng)險(xiǎn)。這種方法圍繞三個(gè)核心支柱:

- 識(shí)別與身份相關(guān)的風(fēng)險(xiǎn)

- 量化這些風(fēng)險(xiǎn)以確定修復(fù)的優(yōu)先級,

- 強(qiáng)化身份識(shí)別功能,抵御當(dāng)前和未來的威脅。

Axiad 的綜合框架為組織提供了一種主動(dòng)大規(guī)模管理身份風(fēng)險(xiǎn)的方法。有關(guān)這種方法的更深入分析,請參閱其深入的 IdRM 報(bào)告。

Axiad的Axiad Mesh解決方案已成為關(guān)鍵角色,它填補(bǔ)了身份安全態(tài)勢管理(ISPM)和身份威脅檢測與響應(yīng)(ITDR)之間的差距。Axiad 競爭差異化的核心是其應(yīng)用的風(fēng)險(xiǎn)量化和評分引擎,該引擎提供了對身份相關(guān)威脅的全面評估。

通過集成高級風(fēng)險(xiǎn)建模,該平臺(tái)提供了對以下方面的見解:

- 身份泄露的爆炸范圍 – 了解身份漏洞如何在系統(tǒng)之間傳播。

- 業(yè)務(wù)影響評估 – 根據(jù)受影響的角色、權(quán)限和系統(tǒng)評估身份風(fēng)險(xiǎn)的重要性。

這些是身份領(lǐng)導(dǎo)者和團(tuán)隊(duì)在評估其身份系統(tǒng)的運(yùn)行狀況時(shí)的關(guān)鍵目標(biāo)。此外,Axiad 還有助于識(shí)別 IDP、IGA 和 PAM 解決方案中身份訪問方面的分析差距。這些功能使身份團(tuán)隊(duì)能夠量化身份風(fēng)險(xiǎn)的實(shí)際安全影響,使企業(yè)能夠從靜態(tài)安全態(tài)勢轉(zhuǎn)變?yōu)轱L(fēng)險(xiǎn)優(yōu)先的身份安全方法。

Axiad 以強(qiáng)大的可視化和風(fēng)險(xiǎn)分析能力而著稱。其氣泡圖和控制面板視圖為安全團(tuán)隊(duì)提供了按地理位置、業(yè)務(wù)部門和應(yīng)用程序細(xì)分的身份風(fēng)險(xiǎn)的清晰、高級概覽。這種實(shí)時(shí)、直觀的界面使 CISO、安全分析師和身份團(tuán)隊(duì)能夠更輕松地理解、情境化和應(yīng)對身份風(fēng)險(xiǎn)。鑒于不斷增長的監(jiān)管和合規(guī)性要求(包括 NIST 800-63、CIS 控制、GDPR 和 SOC 2),Axiad 的風(fēng)險(xiǎn)評分模型提供了寶貴的優(yōu)勢,幫助企業(yè)滿足治理要求,同時(shí)增強(qiáng)整體安全態(tài)勢。

Axiad 的 IDRM 解決方案在 ISPM 的交叉點(diǎn)上具有獨(dú)特的優(yōu)勢,ISPM 專注于改善身份衛(wèi)生和安全態(tài)勢,確保組織實(shí)施強(qiáng)大的身份驗(yàn)證機(jī)制,消除錯(cuò)誤配置差距,并為企業(yè)提供主動(dòng)的安全解決方案。

13.代表性保護(hù)和態(tài)勢供應(yīng)商

14.AuthMind:通過可觀察性實(shí)現(xiàn)身份安全

AuthMind 通過以可觀察性為中心的方法而不是靜態(tài)規(guī)則執(zhí)行來應(yīng)對 ISPM 和 ITDR 的挑戰(zhàn)。其身份訪問圖將網(wǎng)絡(luò)流量與身份事件相關(guān)聯(lián),為組織提供對訪問的實(shí)時(shí)上下文理解 — 不僅包括誰在訪問什么,還包括他們?nèi)绾卧L問。

這種方法使 AuthMind 能夠發(fā)現(xiàn)身份盲點(diǎn)(影子資產(chǎn)、缺少 MFA、未經(jīng)授權(quán)的本地帳戶)、表面衛(wèi)生問題和身份基礎(chǔ)設(shè)施漏洞(身份泄露、暴力攻擊等),并檢測影子和可疑活動(dòng)、安全繞過、特權(quán)訪問控制違規(guī)、MFA 規(guī)避等。身份基礎(chǔ)設(shè)施的完整上下文(發(fā)生的情況、原因以及如何管理)對于有效識(shí)別和快速修復(fù)與身份相關(guān)的風(fēng)險(xiǎn)和威脅至關(guān)重要。

憑借在 Palo Alto Networks 和 McAfee 等主要網(wǎng)絡(luò)安全公司積累的豐富經(jīng)驗(yàn),AuthMind 團(tuán)隊(duì)強(qiáng)調(diào)集成網(wǎng)絡(luò)流流量、云流流量和身份事件,將它們關(guān)聯(lián)起來,以提供所有身份和訪問路徑的完全上下文化視圖。該平臺(tái)建立在底層基礎(chǔ)設(shè)施之上,該基礎(chǔ)設(shè)施收集大量數(shù)據(jù)并通過機(jī)器學(xué)習(xí)來豐富這些數(shù)據(jù)。

身份可觀測性是核心支柱

身份可觀察性是通過監(jiān)控跨網(wǎng)絡(luò)、云和 SaaS 應(yīng)用程序的訪問流,圍繞跟蹤誰在訪問什么、何時(shí)以及如何構(gòu)建的。AuthMind 不再僅僅依賴日志和預(yù)設(shè)策略,而是圍繞分析訪問路徑構(gòu)建了他們的架構(gòu),顯示用戶是否繞過了 MFA、避免了 VPN 控制或以不尋常的方式訪問了資產(chǎn)。該平臺(tái)具有身份訪問流圖,可持續(xù)分析人類、機(jī)器、托管和非托管身份的訪問路徑。通過關(guān)聯(lián)網(wǎng)絡(luò)、身份和云事件,AuthMind 提供了對傳統(tǒng) IAM 和安全工具經(jīng)常錯(cuò)過的身份行為的實(shí)時(shí)洞察。其專利技術(shù)(美國專利 11,895,144 B2)進(jìn)一步驗(yàn)證了其強(qiáng)大的訪問圖功能,該技術(shù)涵蓋了連續(xù)身份訪問流映射。

解決“盲點(diǎn)”

大多數(shù)組織都有影子身份、孤立賬戶和非托管憑證,這會(huì)在其安全狀況中造成重大盲點(diǎn)。AuthMind 的 ISPM 會(huì)自動(dòng)識(shí)別并修復(fù)這些隱藏的風(fēng)險(xiǎn),檢測權(quán)限提升嘗試、配置錯(cuò)誤的 MFA 策略和未經(jīng)授權(quán)的服務(wù)賬戶使用。

AuthMind 不僅僅是記錄登錄事件,它們還說明了身份采取的實(shí)際作順序,幫助團(tuán)隊(duì)了解威脅是如何出現(xiàn)的。這也使機(jī)器學(xué)習(xí)模型能夠分析隨時(shí)間變化的訪問趨勢,檢測人類與非人類身份行為的異常情況。AuthMind 提供了身份狀況、衛(wèi)生和威脅的整體視圖。通過將可觀測性、安全態(tài)勢管理和威脅檢測集成到單個(gè)平臺(tái)中,消除了對孤立身份安全工具的需求。

AuthMind 的可觀察性優(yōu)先方法令人信服。真正的考驗(yàn)將是企業(yè)是否認(rèn)識(shí)到可觀測性是身份安全的重要組成部分。最終,該平臺(tái)旨在消除身份盲點(diǎn),并在所有身份中提供更深入的情境化可見性。

該平臺(tái)與主要身份提供商(Okta、Active Directory、Ping、OneLogin)、SIEM 解決方案(Splunk、IBM QRadar、Exabeam)、網(wǎng)絡(luò)安全工具(Zscaler、SASE、VPN)和端點(diǎn)安全平臺(tái)(CrowdStrike、SentinelOne)集成。一個(gè)值得注意的成功案例涉及一家擁有數(shù)千名員工的大型北美環(huán)境服務(wù)提供商,該提供商面臨著關(guān)鍵的身份安全挑戰(zhàn),包括影子訪問、MFA 不一致、非托管 SaaS 應(yīng)用程序以及針對 Active Directory 管理員的持續(xù)枚舉攻擊。通過部署 AuthMind 平臺(tái),該公司實(shí)現(xiàn)了企業(yè)范圍的可觀察性,識(shí)別了數(shù)千個(gè) MFA 錯(cuò)誤配置,檢測并阻止了實(shí)時(shí)身份威脅,并保護(hù)了 300 多個(gè)高風(fēng)險(xiǎn)用戶身份。AuthMind 在 2022 年被公認(rèn)為 Gartner Cool Vendor,并繼續(xù)擴(kuò)大其作為關(guān)鍵身份安全解決方案提供商的影響力。

14.代表性保護(hù)供應(yīng)商

14.1 Acalvio Security:使用 Honey Token 進(jìn)行主動(dòng)檢測

Acalvio 的創(chuàng)新在于其能夠動(dòng)態(tài)、大規(guī)模地創(chuàng)建和部署蜂蜜代幣。這些虛假憑證、服務(wù)賬戶和訪問密鑰旨在看起來與組織身份生態(tài)系統(tǒng)中的真實(shí)資產(chǎn)沒有區(qū)別。它們的目的很簡單:當(dāng)它們被訪問或交互時(shí),它們會(huì)立即發(fā)出惡意信號(hào)。

14.1.1 這個(gè)怎么運(yùn)作:

- 自動(dòng)蜂蜜令牌部署:使用 AI 驅(qū)動(dòng)的自動(dòng)化,Acalvio 生成針對組織獨(dú)特環(huán)境量身定制的蜂蜜令牌。這些令牌模擬真實(shí)賬戶,遵守特定于目標(biāo)系統(tǒng)的命名約定和屬性,無論是 Active Directory (AD) 還是 AWS IAM 或 Azure AD 等云身份平臺(tái)。

- 跨身份層的放置:

- AD 和本地:創(chuàng)建虛假服務(wù)帳戶、影子管理員和特權(quán)用戶配置文件來誘捕利用 AD 漏洞的攻擊者。

- 終端節(jié)點(diǎn):令牌嵌入在 Windows RDP、瀏覽器會(huì)話和身份驗(yàn)證保管庫等憑據(jù)緩存中。

- Cloud Identity 系統(tǒng):在 AWS、Azure 和 GCP 環(huán)境中部署欺騙性的 IAM 用戶、角色和 API 密鑰,以檢測未經(jīng)授權(quán)的云活動(dòng)。

- 高保真警報(bào):與這些令牌的任何交互都會(huì)觸發(fā)即時(shí)、可作的警報(bào),從而消除誤報(bào)的噪音。安全團(tuán)隊(duì)可以自信地做出響應(yīng),因?yàn)樗麄冎谰瘓?bào)是惡意活動(dòng)的信號(hào)。

14.1.2 個(gè)案研究

例如,Acalvio 幫助一家大型企業(yè)挫敗了內(nèi)部威脅。一名流氓 IAM 團(tuán)隊(duì)成員利用合法訪問權(quán)限,使用 Provisioning Server 禁用 Active Directory 中的用戶賬戶。盡管采用了 PAM、EDR 和 AD 日志分析等傳統(tǒng)安全工具,但該組織未能檢測到惡意活動(dòng)。

然而,Acalvio 的欺騙平臺(tái)在 AD 內(nèi)部植入了蜂蜜代幣。當(dāng)流氓內(nèi)部人員試圖禁用其中一個(gè)欺騙性帳戶時(shí),會(huì)觸發(fā)警報(bào),使組織能夠在發(fā)生重大損害之前攔截攻擊。這種主動(dòng)檢測不僅防止了潛在的災(zāi)難,而且凸顯了傳統(tǒng)安全方法中的重大差距。

14.1.3 集成

Acalvio 通過與 CrowdStrike 和 Microsoft 的戰(zhàn)略合作伙伴關(guān)系進(jìn)一步取得成功:

- CrowdStrike Falcon 身份保護(hù):Honey 代幣警報(bào)無縫集成到 CrowdStrike 的控制臺(tái)中,無需額外的代理或軟件部署。這種合作關(guān)系可確保快速采用和簡化檢測。

- Microsoft Defender for Identity (MDI):同樣,Acalvio 與 MDI 集成,自動(dòng)創(chuàng)建蜂蜜令牌并在 Microsoft 的本機(jī)安全工具中啟用檢測。

這些集成使欺騙技術(shù)易于訪問,從而減少了企業(yè)的運(yùn)營開銷,并使安全團(tuán)隊(duì)能夠在其現(xiàn)有的管理控制臺(tái)中接收高保真警報(bào)。認(rèn)識(shí)到向云原生環(huán)境的轉(zhuǎn)變,Acalvio 還擴(kuò)展了其蜂蜜令牌方法以保護(hù)多云身份系統(tǒng)。

14.1.4 為什么欺騙對身份安全很重要

欺騙技術(shù)具有明顯的優(yōu)勢:它不依賴于攻擊者策略或技術(shù)的先驗(yàn)知識(shí)。相反,它以攻擊者的目標(biāo)為目標(biāo) — 使用旨在暴露惡意意圖的陷阱。在攻擊者利用 DeepSeek 等生成式 AI 開發(fā)新技術(shù)的時(shí)代,欺騙提供了一個(gè)先發(fā)制人的安全層,是對傳統(tǒng)檢測方法的補(bǔ)充。

正如 NSA 和 Gartner 研究所強(qiáng)調(diào)的那樣,欺騙不再是可有可無的,它是現(xiàn)代安全堆棧的關(guān)鍵組成部分,也是身份威脅檢測和響應(yīng) (ITDR) 的重要支柱。Acalvio 的蜂蜜令牌方法提供了一種主動(dòng)、可擴(kuò)展且高保真的方法來保護(hù)身份攻擊面。傳統(tǒng)的防御措施(例如基于日志的檢測和網(wǎng)絡(luò)流量檢查)無法抵御復(fù)雜的身份攻擊。Kerberoasting 或 Silver Ticket 漏洞利用等離線攻擊在 SIEM 工具的可見性之外運(yùn)行,而內(nèi)部威脅(披著合法權(quán)限的外衣)繞過了基于異常的檢測。

16.SlashID

SlashID 是該市場上最早的供應(yīng)商之一,它提供了一些最強(qiáng)大的功能來保護(hù)身份攻擊面,特別是通過對非人類身份 (NHI) 的態(tài)勢管理和實(shí)時(shí)威脅檢測。該平臺(tái)提供對人類和機(jī)器身份的可見性,尤其適用于云環(huán)境。

SlashID 旨在識(shí)別安全態(tài)勢問題和出現(xiàn)的活躍威脅,持續(xù)流式傳輸與身份相關(guān)的日志和事件數(shù)據(jù),以檢測不斷展開的威脅。通過利用 AI 驅(qū)動(dòng)的異常檢測,該平臺(tái)可以識(shí)別可疑活動(dòng),例如未經(jīng)授權(quán)的權(quán)限提升、跨云環(huán)境的橫向移動(dòng)以及 NHI 濫用。

通過集中式控制面板,SlashID 提供跨環(huán)境可見性,允許安全團(tuán)隊(duì)跨多個(gè)云提供商和身份提供商 (IdP) 管理身份并監(jiān)控安全事件。其可定制的策略框架和修復(fù) API 圍繞安全檢測和自動(dòng)響應(yīng)而設(shè)計(jì),從而縮短了檢測和修復(fù)的平均時(shí)間。此外,SlashID 的架構(gòu)使用源自硬件安全模塊 (HSM) 支持的主服務(wù)器的唯一密鑰加密用戶信息,從而防止敏感數(shù)據(jù)的大規(guī)模泄露,從而確保強(qiáng)大的數(shù)據(jù)保護(hù)。

SlashID 的可自定義檢測框架映射到 MITRE ATT&CK 框架,使組織能夠根據(jù)其風(fēng)險(xiǎn)承受能力和合規(guī)性要求微調(diào)安全規(guī)則。該平臺(tái)與 SIEM 和 SOAR 解決方案無縫集成,確保安全團(tuán)隊(duì)收到高保真警報(bào),而不會(huì)產(chǎn)生過多的噪音。通過主動(dòng)實(shí)時(shí)監(jiān)控和檢測基于身份的威脅,SlashID 幫助企業(yè)在漏洞升級之前緩解漏洞,使其成為現(xiàn)代 ITDR 策略的重要組成部分。

主要功能:

- 強(qiáng)調(diào)實(shí)時(shí):SlashID 提供實(shí)時(shí)事件流、態(tài)勢管理和自動(dòng)修復(fù),使組織能夠檢測和緩解基于身份的威脅。該平臺(tái)持續(xù)實(shí)時(shí)流式傳輸身份事件日志,在異常發(fā)生時(shí)進(jìn)行檢測,并為跨云提供商、IdP 和本地基礎(chǔ)設(shè)施監(jiān)控身份提供跨環(huán)境可見性。SlashID 的行為異常檢測功能持續(xù)監(jiān)控身份使用模式,以檢測可能表明憑據(jù)泄露或權(quán)限提升嘗試的偏差。雖然處于早期階段,但自動(dòng)化威脅響應(yīng)有一些很好的功能可以實(shí)施實(shí)時(shí)修復(fù)工作流程,例如會(huì)話終止、強(qiáng)制 MFA 重新身份驗(yàn)證或動(dòng)態(tài)訪問限制。

- 身份態(tài)勢管理和合規(guī)對齊:SlashID有效地識(shí)別了可能被攻擊者利用的錯(cuò)誤配置、過多權(quán)限和休眠賬戶,這些攻擊者將安全風(fēng)險(xiǎn)映射到合規(guī)框架。

- 保護(hù)非人類身份 (NHI):SlashID 將保護(hù)范圍從人類用戶擴(kuò)展到 API 密鑰、服務(wù)賬戶和機(jī)器身份,從而降低與自動(dòng)化流程和 CI/CD 管道相關(guān)的風(fēng)險(xiǎn)。它們可以檢測未經(jīng)授權(quán)的 API 令牌濫用,防止攻擊者利用泄露的憑據(jù)在云環(huán)境中橫向移動(dòng)。

- 自適應(yīng)訪問控制和零信任集成:SlashID 根據(jù)風(fēng)險(xiǎn)評分實(shí)施自適應(yīng)訪問策略,在檢測到異常時(shí)強(qiáng)制重新進(jìn)行身份驗(yàn)證或撤銷訪問權(quán)限。其風(fēng)險(xiǎn)評分功能持續(xù)評估身份狀況、行為偏差和外部威脅情報(bào),并幫助區(qū)分正常活動(dòng)和可疑活動(dòng)。權(quán)限過多、異常登錄模式、權(quán)限提升和憑據(jù)泄露等指標(biāo)會(huì)動(dòng)態(tài)調(diào)整風(fēng)險(xiǎn)評分,觸發(fā)自適應(yīng)安全措施,最終確保立即檢測到威脅。

17.附錄:(I)

相鄰的競爭格局

這是一個(gè)市場地圖生態(tài)系統(tǒng),它探索了更多在整個(gè)生態(tài)系統(tǒng)中提供相似和相鄰功能的供應(yīng)商。

18.附錄:(II)

榮譽(yù)提名:

Okta 的身份安全態(tài)勢管理 (ISPM):Okta 于 2023 年 12 月收購了 Spera Security,增強(qiáng)了其 ISPM 能力,提供了一種主動(dòng)的方法來保護(hù)身份攻擊面。ISPM 被定位為 IGA 和 PAM 等 IAM 組件之上的一層,專注于在泄露發(fā)生之前降低與身份相關(guān)的風(fēng)險(xiǎn)。Okta 的 ISPM 的一個(gè)關(guān)鍵區(qū)別在于其對人類和 NHI 的統(tǒng)一方法,提供了對 API 密鑰安全、服務(wù)賬戶治理和非人類身份風(fēng)險(xiǎn)的可見性。通過整合 Spera 的見解,Okta 的 ISPM 現(xiàn)在從身份提供商擴(kuò)展到 SaaS 應(yīng)用程序和云基礎(chǔ)設(shè)施,例如 AWS、Salesforce 和 GitHub,幫助組織有效地檢測和修復(fù)安全漏洞。Okta 的 ISPM 將自己定位為身份安全的重要層,在訪問管理、態(tài)勢洞察和基于風(fēng)險(xiǎn)的補(bǔ)救方面提供多層防御功能。

JumpCloud 獲取了堆棧身份:JumpCloud 對 Stack Identity 的收購標(biāo)志著其 ITDR 和 ISPM 能力的顯著擴(kuò)展。Stack Identity 的平臺(tái)最初集成了 ITDR、ISPM、CIEM 和 SaaS 權(quán)利,持續(xù)監(jiān)控因身份、憑證和未經(jīng)授權(quán)的權(quán)限泄露而引起的數(shù)據(jù)風(fēng)險(xiǎn)和漏洞。一個(gè)關(guān)鍵功能是其動(dòng)態(tài)發(fā)現(xiàn)和清單功能,該功能可自動(dòng)檢測和映射云數(shù)據(jù)存儲(chǔ),實(shí)時(shí)識(shí)別身份、訪問和應(yīng)用程序連接。通過集成 Stack Identity 的高級數(shù)據(jù)分析技術(shù),JumpCloud 增強(qiáng)了其檢測不受監(jiān)控和未經(jīng)授權(quán)的訪問路徑的能力,這是傳統(tǒng) IAM 解決方案中的一個(gè)關(guān)鍵差距。此次收購還加快了 JumpCloud 處理和處理數(shù)十億個(gè)身份信號(hào)的能力,確保組織能夠在與身份相關(guān)的威脅升級之前主動(dòng)緩解這些威脅。

Delinea 收購了 Authomize,因?yàn)樗诙嗥脚_(tái)可見性、授權(quán)跟蹤和 ITDR 方面表現(xiàn)出色,利用基于圖形的分析來檢測云和 SaaS 環(huán)境中的身份威脅。此次收購主要得益于 Authomize 的廣泛覆蓋范圍,尤其是在 Active Directory 方面,這是支持與多個(gè)身份提供商集成以識(shí)別錯(cuò)誤配置并自動(dòng)修復(fù)的核心優(yōu)勢。Delinea 專注于特權(quán)訪問安全、保險(xiǎn)庫和行為監(jiān)控,以確保對特權(quán)賬戶的適當(dāng)管理,而 Authomize 則通過改進(jìn)保險(xiǎn)庫流程和實(shí)施安全態(tài)勢來增強(qiáng) Delinea 的能力。與 Delinea 的 PAM 功能保持一致,增強(qiáng)了安全憑證存儲(chǔ)和自動(dòng)化權(quán)限控制。最終,Authomize 為 Delinea 的可見性和檢測改進(jìn)做出了重大貢獻(xiàn)。

19.附錄:(三)

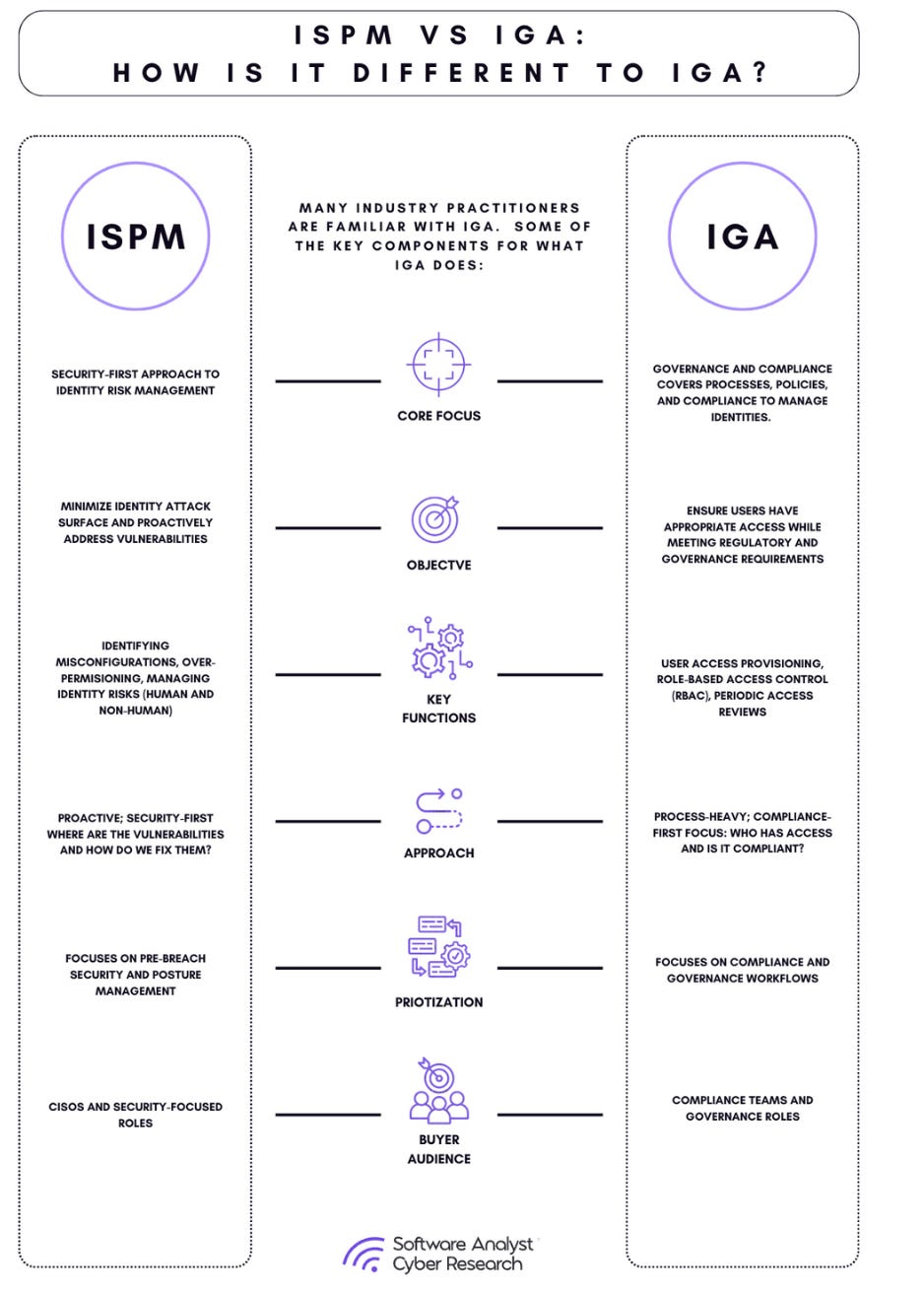

ISPM 與 IGA:它與 IGA 有何不同?

許多行業(yè)從業(yè)者都熟悉 IGA。IGA 工作的一些關(guān)鍵組成部分。

結(jié)論:身份攻擊面管理的未來

隨著數(shù)字環(huán)境的持續(xù)擴(kuò)展,身份已經(jīng)成為網(wǎng)絡(luò)安全的核心邊界。非人類身份的廣泛使用、多云環(huán)境的日益復(fù)雜化以及基于身份的攻擊的快速演變,都要求企業(yè)采用一種更全面、更主動(dòng)的安全策略。

本報(bào)告指出,可見性、ISPM(身份安全與配置管理)和ITDR(身份威脅檢測與響應(yīng))共同構(gòu)成了彈性身份安全策略的基礎(chǔ)。其中,可見性是組織對其身份攻擊面進(jìn)行深入了解的基礎(chǔ);ISPM通過實(shí)施適當(dāng)?shù)陌踩胧畲笙薅鹊亟档蜐撛陲L(fēng)險(xiǎn);而ITDR則提供實(shí)時(shí)檢測與響應(yīng)能力,以應(yīng)對不斷變化的威脅。三者協(xié)同構(gòu)建了一個(gè)強(qiáng)大的防御體系,能夠有效抵御現(xiàn)代身份驅(qū)動(dòng)的威脅。

展望未來,企業(yè)必須借助自動(dòng)化技術(shù)、AI驅(qū)動(dòng)的分析以及持續(xù)的身份監(jiān)控,以保持領(lǐng)先地位并抵御攻擊者。身份安全不再僅僅是IT部門的職責(zé),更是一項(xiàng)影響法規(guī)合規(guī)性、運(yùn)營韌性與信任關(guān)系的業(yè)務(wù)關(guān)鍵任務(wù)。通過優(yōu)先管理身份攻擊面,企業(yè)能夠顯著降低身份泄露、特權(quán)濫用和供應(yīng)鏈攻擊的風(fēng)險(xiǎn),確保其最重要的資產(chǎn)——身份在日益互聯(lián)的環(huán)境中保持安全。

原文鏈接:

https://softwareanalyst.substack.com/p/securing-the-identity-attack-surface

聲明:本文來自安全喵喵站,稿件和圖片版權(quán)均歸原作者所有。所涉觀點(diǎn)不代表東方安全立場,轉(zhuǎn)載目的在于傳遞更多信息。如有侵權(quán),請聯(lián)系rhliu@skdlabs.com,我們將及時(shí)按原作者或權(quán)利人的意愿予以更正。

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧