每年HW演習中,弱密碼貢獻了多少扣分?

責編:gltian |2025-04-16 16:03:32就在每年 HW 結束之后,沒錯是之后不是之前,網絡安全行業里的眾多朋友,有甲方,也有乙方,都會紛紛找到我,告訴我自己某個系統被攻擊隊打穿了,手段樸素至極,利用的就是開放到公網的某個系統的用戶弱密碼。

如果你以為朋友們是想亡羊補牢,采取合理且積極的手段去徹底治理這個風險,那你就大錯特錯了。大家只是需要一個向上匯報的材料,去跟老板講“我們接下來可以怎么做”、“我們應該這么做來解決這個風險”。然后,事情就閉環且完結了,一切都沒有任何改變,來年繼續在同一個地方栽跟頭,當然可能只是在攻防對抗中被扣掉 1 分 2 分,無傷大雅。

時間就在歷史的不斷重復中,緩緩向前推進。

01?強密碼,本身就是違背人性的

作為安全從業者,我們十分擅長為用戶制定安全的密碼規則,從密碼的構成到強制更新的周期設定,再到復雜的多因子認證,我們如數家珍。

拋去安全從業者自嗨,我們也得承認,這些真的是沒啥人性的規則,凡是逆人性之事,必遭受人性的敷衍和對抗。

因此我們會看到,雖然強制要求 90 天更換密碼,但員工采取”規律性遞增”(如 Password01→Password02)的方式應付,反而降低了賬戶安全性。根據 Verizon 數據報告,此類”偽強密碼”在泄露事件中的占比從 2019 年的 17% 升至 2023 年的 29%;我們也會看到,28% 的高管存在多個系統共用同一密碼的情況。這種普遍存在的”安全惰性”,使得企業制定的 16 位混合字符密碼策略形同虛設。

上有政策,下有對策,人性的懶惰,就是弱密碼的永久溫床。

02?越容易被驗證的地方,越不安全

企業密碼管理存在明顯的”二八悖論”,80% 的防御預算投入在應對高級威脅,卻放任 20% 的基礎安全漏洞持續存在。企業投入大量資源構建防火墻、部署入侵檢測系統、升級威脅情報能力,卻常常在一個看似簡單的問題上”翻車”,弱密碼。這個被反復提及卻始終未被根治的漏洞,成為攻擊者撬開企業安全防線的萬能鑰匙。

為什么會出現這樣的現象,作者看來主要是有以下幾個緣由:

- 1、利益平衡:假設安全防線失守,弱密碼此等問題引發不了災難級別的事故,風險結果可承受。同樣的道理,如果企業賣數據可以賺 1000 萬,政府罰款 200 萬,那么這事就無法禁止;如果銀行安全建設要全部合規,成本也是 1000 萬,但銀保監罰款才 200 萬,那么就有銀行選擇對風險視而不見;如果金融放貸公司,將利息層層包裝為高額服務費,只會招來政府批評和要求整改,那他們就會不停想辦法把利息包裝成保險、理財產品等等。哎,又扯遠了,天下熙熙皆為利來,天下攘攘皆為利往。

- 2、瓜田不納履,李下不正冠:經過瓜田,不可彎腰提鞋;經過李樹下不要舉起手來整理帽子,避開易被質疑的情境。怎么理解,企業老板很難懂得網絡滲透的技術,無法演說防火墻的話術,更難以猜測黑客的手腕,但他真懂什么是應用賬號啊。企業 IT 或者安全團隊,將重兵和預算用在防火墻、蜜罐、APT 這些事物上面,老板難以評價,更無法驗證有效性,安全團隊的工作反而變得簡單。但如果花在應用賬號治理上,難免被老板指點江山(他以為他懂),且效果好不好過于容易被驗證,這與職場人來講極度缺少了辯解的空間,不利也。

- 3、需要過多安全之外的協同:應用系統非安全團隊開發,如何改;并非上個產品功能,或者買個安全軟件就能搞定的事,太難;老板只聽方案,不批預算,神仙來了也得嘆息。

03?破局密碼困局的一個路徑,消滅密碼

人們傾向于選擇阻力最小的道路來完成任務,當安全措施增加了工作的難度時,他們會尋找繞過這些障礙的方法,從而導致潛在的安全風險。

傳統基于賬號和密碼的身份驗證方式存在固有的弱點。即使用戶選擇了強密碼,并定期更換,也無法完全避免被釣魚網站或惡意軟件捕獲的風險。當涉及到復雜的密碼管理和多平臺的賬戶時,用戶體驗也會變得非常糟糕,導致很多用戶選擇更容易記住但也更不安全的簡單密碼,或是重復使用相同的密碼。

因此,一個激進但可能最有效的解決方案是, 徹底消除賬號密碼機制,或者不讓員工掌握應用的賬號密碼,這樣即使遇到了釣魚網站,也能達到防止被釣魚的事情發生,這或許能從根本上解決弱密碼攻擊的問題。

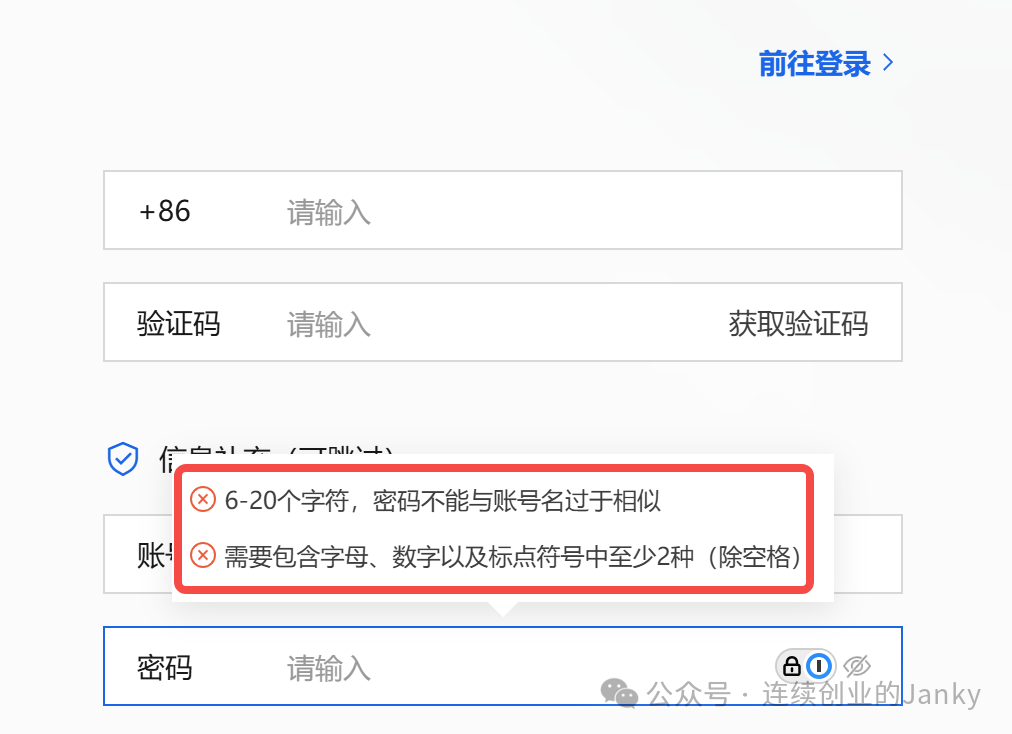

怎么做,看看這樣的效果,同理通過數影辦公瀏覽器可以托管任意 Web 應用賬號密碼,并實現應用自動登錄,在無需應用系統任何改造的前提下,消滅密碼。

大致的效果,就像阿里云賬號在數影瀏覽器內被托管和自動登錄這般。

且慢!我知道您有可能已經開始快速運轉您聰明的腦袋了,認為通過開發者模式、瀏覽器遠程調試、流量抓包、Cookie 緩存,都可以輕易把密碼給還原出來,因此給這整個方案貼上一個“弱安全”的標簽,對此我的建議是:

Try it before you judge it.