DDoS攻擊防御方案

責編:admin |2014-12-26 11:25:07DDoS攻擊威脅現狀

對于DDoS攻擊,有多種分類方式,例如流量型DDoS攻擊(如SYN Flood、UDP Flood、ICMP Flood、ACK Flood等)、應用層的DDoS攻擊(如Http Get Flood、連接耗盡、CC等)、慢速DDoS攻擊以及基于漏洞的DDoS攻擊。其中,最難應對的是分布式放大型DDoS攻擊,對于此類攻擊,從被攻擊者的角度看,所有數據包都是正常的,但數量是海量的,一般可以達到300G—2T,且隨著寬帶網絡時代的來臨,發生的幾率越來越高。

對于企業用戶的服務器,其通常部署在電信運營商的IDC中心,并租用電信運營商的100/1000M、10G鏈路接入互聯網。類似的,對于電信運營商的自有系統,一般也是采用100/1000Mbps鏈路接入互聯網的。總之,相對于流量超過300G的DDoS攻擊來說,用戶網絡接入帶寬是非常小的。

更多的DDoS攻擊態勢,請參考 2014H1 DDoS報告:政府網站依然是最主要的攻擊對象

現有異常流量清洗方案及其不足

傳統方案不足以支持40GDDoS攻擊流量

DDoS攻擊的對象是客戶的業務服務器,這些業務服務器通常位于運營商的IDC中心,或者企業自建網絡中。傳統的異常流量清洗設備是近業務主機部署的,由于建設主體不同,通常由異常流量監測設備、異常流量清洗設備組成,那么方案不足:

1、 異常流量清洗設備的清洗能力一般在20G或者40G(采用異常流量清洗設備集群方式實現)以下,對于高出清洗能力的DDoS攻擊,仍將使服務中斷或服務水平下降;

2、 即使攻擊流量在20G以下,由于攻擊流量占用了大量帶寬,仍將使服務水平下降,用戶體驗降低;

3、 無法防御來自內部(從下至上流量,在異常流量清洗設備防護范圍之外)的DDoS攻擊。

一味的追求高性能方案,又導致服務能力下降

對于傳統的異常流量清洗方案,其最大的短板在設備的清洗能力不足,于是最先想到的是提高攻擊流量清洗能力。又由于業務服務器的網絡接入鏈路帶寬及接入路由器處理能力有限,所以異常流量清洗系統的部署位置需要往上移動,通常在省干出口路由器上部署流量清洗設備(當然,也可以將異常流量清洗設備部署在城域網路由器上,但這種方案在同等防護能力的情況下,將使用更多的設備,投資更高)。方案不足:

1、 無法處理200G之上流量的DDoS攻擊;

2、 無法防護來自城域網(自下向上,在異常流量清洗設備防護范圍之外)的DDoS攻擊;

3、 在電信運營商的骨干網上具有大量的無用的DDoS攻擊流量,浪費了寶貴的骨干網帶寬和設備處理能力,造成網絡服務水平下降;

4、 防護設備價格高,方案性價比低。

大流量DDoS攻擊清洗方案

從DDoS攻擊的趨勢看,未來DDoS攻擊的流量約來越大,如果僅僅采用近業務主機的異常流量清洗方案,即使防護設備能力再高,也無法趕上DDoS攻擊流量的增長,無法滿足防護要求。而采用近源清洗的方式,將異常流量清洗設備分散部署在靠近攻擊源的位置,每個清洗設備只清洗一部分,綜合起來,就具有了巨量的異常流量清洗能力,且其防護能力具有非常好的彈性,不僅可以滿足現在的需要,還可以滿足抵御更高的大流量DDoS攻擊的需要。

實現異常流量清洗需要檢測和清洗能力的結合,如果只采用近源流量清洗的方式,由于攻擊流量小,告警閥值低,容易產生誤判和漏判的問題。因此我們的總體設計思路如下:

采用檢測和清洗能力分離的方式。從提高檢測靈敏度和經濟性的角度考慮,盡可能將檢測設備靠近業務主機部署,或者在核心網進行檢測。而對于清洗設備來說,盡量多的靠近攻擊源進行部署。

近源和近業務主機清洗方式相結合。通過近源部署清洗設備的方式,可以獲得非常大的異常流量清洗能力和彈性,同時也可以降低成本。但是,如果每個異常流量清洗點漏洗一部分攻擊流量,比如說開啟流量清洗動作閥值下的流量,這些流量匯聚到業務主機,也就形成了DDoS攻擊,因此還需要近業務主機部署清洗設備,以處理這種情況。

雙向異常流量清洗。對于某些網絡接入點或網絡區域的業務主機來說,其可能會受到外部的DDoS攻擊,同時其也會向外發送DDoS攻擊數據,且這兩種情況可能同時發生,因此需要進行雙向異常流量清洗。

統一管理和協同。對于一次具體的大流量DDoS攻擊來說,一旦檢測設備檢測到攻擊,就需要按需調動相應的清洗設備按照統一的策略進行異常流量清洗,因此需要對所有清洗設備進行統一管理,做好動作協同。

另外,為了減少誤判、漏判的發生,需要將異常流量檢測設備的檢測數據匯聚起來,進行篩選、比對和分析,提高檢測準確率,減少漏報率,并能夠根據攻擊來源,明確需要調動的清洗設備。

關鍵技術實現分析

本方案主要包括攻擊流量檢測部分、異常流量清洗部分和管理平臺三部分。對于攻擊流量檢測部分,相比于前面的方案區別不大,這里重點說明其他兩部分。

管理平臺部分。管理平臺收到流量檢測數據后,需要進行匯總、篩選和分析,一旦判斷出異常流量攻擊,就可以啟動異常流量清洗策略生成和調度動作,此時需要明確1)攻擊來源區域,以確定需要調動的清洗設備;對此,可以采用相應的攻擊溯源系統實現,或者基于IP地址庫通過分析攻擊數據源IP地址實現;2)具體設備的清洗策略。從實現角度講,主要分為近源清洗策略和近業務主機清洗策略,需要根據具體清洗設備的部署位置分配不同的清洗策略。

異常流量清洗部分。不同于前面的異常流量清洗設備,本方案中的的清洗設備需要具備雙向流量清洗能力。從實現原理上講,一旦流量清洗設備接收到相應的清洗請求,就可以根據策略進行流量牽引,經過清洗后,近源清洗設備可以把干凈的流量向上(向核心網)進行回注,而近業務主機清洗設備可以把干凈的流量向下(向業務主機)進行回注。

部署方案

對于電信運營商來說,其DDoS攻擊來源主要包括:

本地城域網家庭終端

本地移動互聯網智能手機終端

IDC中心的業務主機

本地網內的自有業務主機

國內互聯網絡入口

國際互聯網絡入口

對于異常流量檢測設備,可以部署在可以各省干出口路由器、IDC中心出口路由器、本地網內自有業務主機出口路由器的位置,實現對全網攻擊流量的檢測。

對于異常流量清洗設備,可以旁掛在靠近攻擊源的路由器上,比如IDC出口路由器、城域網出口路由器、分組核心網出口路由器、自有業務網絡出口路由器、國內或國際互聯接口路由器等等。具體部署位置可以根據網絡的不同情況進行調整。

另外,在網內部署一臺安全管理平臺,實現和所有攻擊流量檢測設備、攻擊流量清洗設備互連即可,部署位置不限。

攻擊防護過程說明

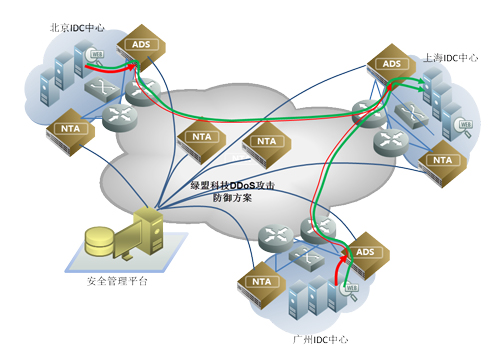

為了簡化,我們以北京、上海、廣州三地IDC中心進行協同防護為例進行說明。系統防護方案簡要示意圖如下。

圖3 系統防護簡要示意圖

現在,假設上海IDC中心的服務器受到了大流量DDoS攻擊,其防護過程如下。

1、 攻擊檢測 當發生DDoS攻擊時,在核心網內部、IDC中心出口部署的攻擊流量監測設備將實時采集的Netflow數據送到安全管理平臺,安全管理平臺通過匯聚分析,判斷發生了DDoS攻擊后,將根據攻擊源IP地址信息,明確攻擊來源的省份和接入點,這里假設包括來自北京、廣州的IDC中心。

明確了攻擊來源省份和接入點的信息后,安全管理平臺將向北京、廣州IDC中心的流量清洗設備下發近源流量清洗策略,同時向上海IDC中心的流量清洗設備下發近業務主機流量清洗策略。

2、 攻擊防護 北京、廣州IDC中心部署的流量清洗設備收到啟動清洗策略的命令后,將基于被攻擊的上海IDC中心業務主機IP地址進行流量牽引,將所有目的地址為受攻擊IP的流量牽引到流量清洗設備上,進行清洗后,回注到IDC中心出口路由器上,并向上進行轉發。

當包含剩余部分攻擊流量的數據包到達上海IDC時,此處的異常流量清洗設備將根據收到的流量清洗策略,將所有目的地址為攻擊IP的流量牽引到流量清洗設備上,進行清洗后,把干凈的流量回注到IDC中心的接入路由器上,向下轉發給業務主機,從而實現對攻擊流量的徹底清洗。

綠盟科技DDoS攻擊防御方案

采用本文討論的大流量DDoS攻擊防護方案,將使電信運營商獲得彈性的、大流量DDoS攻擊防護的能力,且可以充分利用已采購的安全防護設備,節省投資。另外,還大幅減少了骨干網上的異常流量,降低無謂的帶寬損耗。

隨著大流量DDoS攻擊的流行,IDC中心租戶自建的DDoS防護設備已不能滿足防護要求,電信運營商可以依賴這一彈性的、大流量DDoS攻擊防護能力為IDC中心租戶提供抗DDoS攻擊防護增值服務,從而獲得額外的經濟收益。

下一篇:DDoS攻擊態勢